La messagerie P2P WebRTC sécurisée constitue le fondement technique et souverain de la communication directe chiffrée de bout en bout de CryptPeer. Cette synergie redéfinit aujourd’hui l’architecture même des échanges numériques. À la croisée de l’ingénierie réseau, de la sécurité des protocoles et de la cryptographie appliquée, cette chronique montre comment CryptPeer s’appuie sur le modèle pair-à-pair pour instaurer une maîtrise locale totale du flux, sans serveur intermédiaire tiers et sans dépendance structurelle aux plateformes cloud, au plus via un relais local auto-hébergé qui ne fait que transmettre du trafic chiffré : une messagerie chiffrée sans cloud, 100 % navigateur, orientée souveraineté numérique.

Les technologies P2P et WebRTC ne constituent pas seulement un enjeu de performance ou de confidentialité : elles incarnent une rupture fondamentale avec les systèmes centralisés, en rendant possible un dialogue technique où chaque utilisateur devient l’unique détenteur du secret, du canal et de sa propre exposition. En ce sens, la communication directe n’est pas un simple choix d’architecture, mais une affirmation doctrinale : celle de prouver la souveraineté par la conception.

Résumé express — Ce qu’il faut retenir

Lecture rapide ≈ 2 min — WebRTC et le modèle pair-à-pair constituent l’ossature de la messagerie P2P WebRTC sécurisée : une messagerie P2P chiffrée de bout en bout, indépendante de tout serveur cloud tiers, qui assure une communication directe entre navigateurs. CryptPeer s’appuie sur cette architecture pour établir un canal souverain entre navigateurs, où chaque utilisateur conserve la maîtrise locale du flux, des clés et de sa propre exposition.

Principe — Connexion directe entre pairs

La connexion direct-to-direct remplace le schéma centralisé traditionnel. Le flux ne transite plus par une plateforme tierce : il est négocié, chiffré et maintenu exclusivement entre les pairs. Cette approche réduit la surface d’attaque, limite la collecte involontaire et neutralise la dépendance structurelle aux infrastructures cloud.

Fondement — Les piliers techniques de WebRTC

WebRTC fonde la communication temps réel sur un triptyque — négociation SDP, traversée NAT via ICE/STUN/TURN et chiffrement DTLS-SRTP. Le DataChannel complète le dispositif avec un canal P2P robuste pour les messages, métadonnées et transferts binaires.

Constat — Performances et relais optionnels

Dans 85 à 90 % des cas, la connexion directe s’établit sans aucun relais, assurant une latence minimale et un contrôle total. Dans les autres cas, un nœud relais optionnel, portable et auto-hébergé peut uniquement acheminer du trafic chiffré de bout en bout. Le serveur de signalisation n’est utilisé qu’avant la connexion et ne conserve aucun état. Une fois le lien établi, le chemin de communication reste intégralement sous le contrôle des utilisateurs.

Enjeu — Souveraineté par la maîtrise locale

Cette architecture n’est pas un simple choix technique. Elle déplace le centre de gravité de la confiance — du cloud vers l’utilisateur — et rappelle que la souveraineté s’exerce par la maîtrise locale : cryptographie de bout en bout, absence de stockage en clair sur des serveurs et autonomie réseau.

Paramètres de lecture

Résumé express : ≈ 2 min

Résumé avancé : ≈ 7 min

Chronique complète : ≈ 32 min

Date de publication : 2025-11-14

Dernière mise à jour : 2025-11-14

Niveau de complexité : Souverain & Technique

Densité technique : ≈ 78 %

Langues disponibles : FR · EN · ES · CAT · AR

Focal thématique : P2P, WebRTC, chiffrement, communication directe

Type éditorial : Chronique — Freemindtronic Cyberculture Series

Niveau d’enjeu : 8.4 / 10 — technique et souverain

Sommaire

- Résumé express — Ce qu’il faut retenir

- Résumé avancé — P2P, WebRTC et souveraineté technique

- Chronique — Architecture, protocoles et contrôle local

- Modèle P2P — Fonctionnement, forces et limites

- WebRTC — Négociation, chiffrement et flux directs

- ICE, STUN, TURN — Traversée NAT et résilience

- DataChannel — Échanges souverains hors média

- Application CryptPeer — Communication directe prouvée

- Sécurité — DTLS, SRTP et modèle de confiance locale

- Performances — Latence, optimisation et stabilité

- Défis contemporains — P2P face aux politiques réseau

- Souveraineté technique — Preuve locale et non-conservation

- Perspectives — Vers un Internet décentralisé

- FAQ P2P & WebRTC

Résumé avancé — P2P, WebRTC et architectures souveraines de communication directe

Selon l’IETF (RFC 8825, 8826), WebRTC définit un ensemble de mécanismes permettant à deux appareils de négocier, chiffrer et maintenir une connexion directe. Cette architecture dépasse la simple optimisation de réseau : elle impose un paradigme où chaque utilisateur détient la maîtrise opérationnelle du canal, sans délégation à un serveur tiers. La souveraineté communicationnelle passe ici par la capacité à établir, maintenir et sécuriser une connexion de bout en bout sans dépendance structurelle.

Définition technique — IETF WebRTC Framework (RFC 8825)

« WebRTC est un ensemble de protocoles permettant l’établissement de sessions multimédias interactives entre navigateurs ou applications en utilisant un modèle de communication pair-à-pair sécurisé. »

Il implique :

- Négociation SDP : description des capacités audio/vidéo, codecs et paramètres cryptographiques ;

- Transports sécurisés : DTLS pour l’échange de clés, SRTP pour la protection des flux ;

- Résolution de connectivité : ICE, STUN et TURN pour trouver un chemin direct à travers les NAT ;

- Canaux de données P2P : DataChannel pour les échanges hors média, rapides et souverains.

Dans une lecture systémique, Rescorla (auteur du modèle de sécurité WebRTC) rappelle que la confidentialité réelle dans les communications repose avant tout sur la capacité à éviter les intermédiaires. Le chiffrement n’est pertinent que si le canal reste souverain, c’est-à-dire établi et contrôlé par les pairs eux-mêmes.

Pour Hardy et les travaux du W3C, la montée des architectures centralisées impose d’accorder la priorité aux protocoles permettant des interactions directes. L’autonomie technique devient une condition préalable à la protection des identités et des métadonnées.

Cadres normatifs contemporains — Vers une communication prouvée et souveraine

Les standards modernes de cybersécurité convergent vers le même constat :

- NIST SP 800-207 (Zero Trust) — impose une vérification continue sans présumer de confiance dans les serveurs ;

- ENISA 2024 — Communications sécurisées — valorise les architectures local trust où la preuve technique est détenue par l’utilisateur ;

- IETF ICE Working Group — confirme que la résilience dans la communication dépend de la capacité à établir des chemins directs ;

- Règlement (UE) 2023/1543 e-Evidence — rappelle que la non-conservation des flux et métadonnées constitue une conformité par absence.

Ces cadres renforcent la doctrine Freemindtronic : la confiance se prouve par la conception, et non par la délégation.

Le défi contemporain repose alors sur la distinction entre une “communication chiffrée” (dépendante d’un serveur qui relaie le flux) et une “communication souveraine” (aucun tiers, aucune émission de métadonnées hors des pairs).

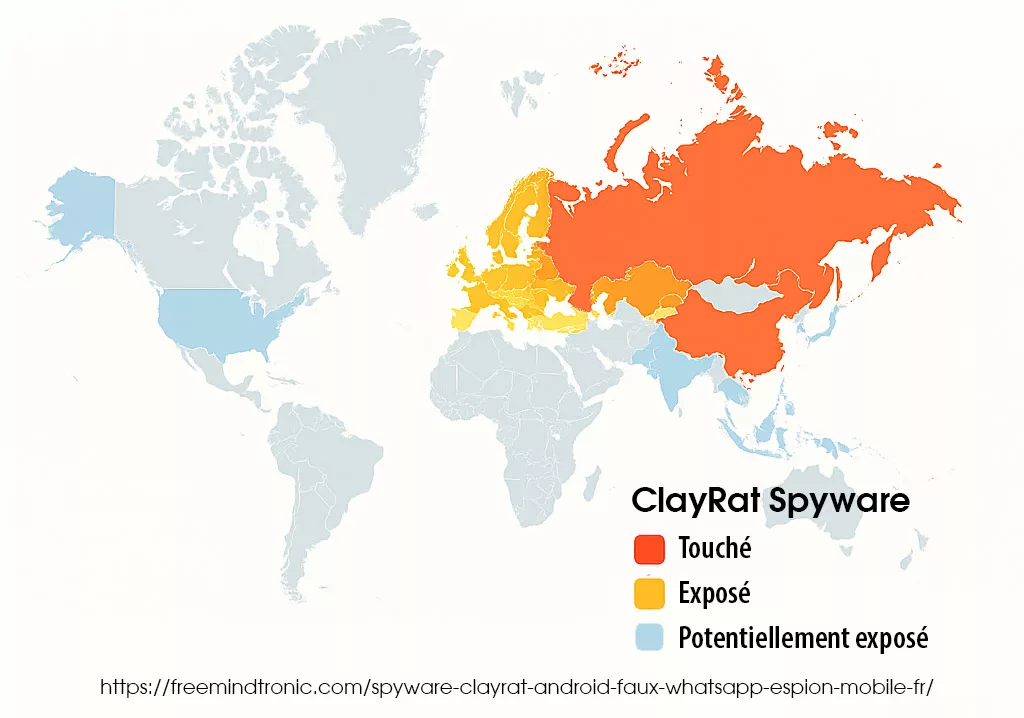

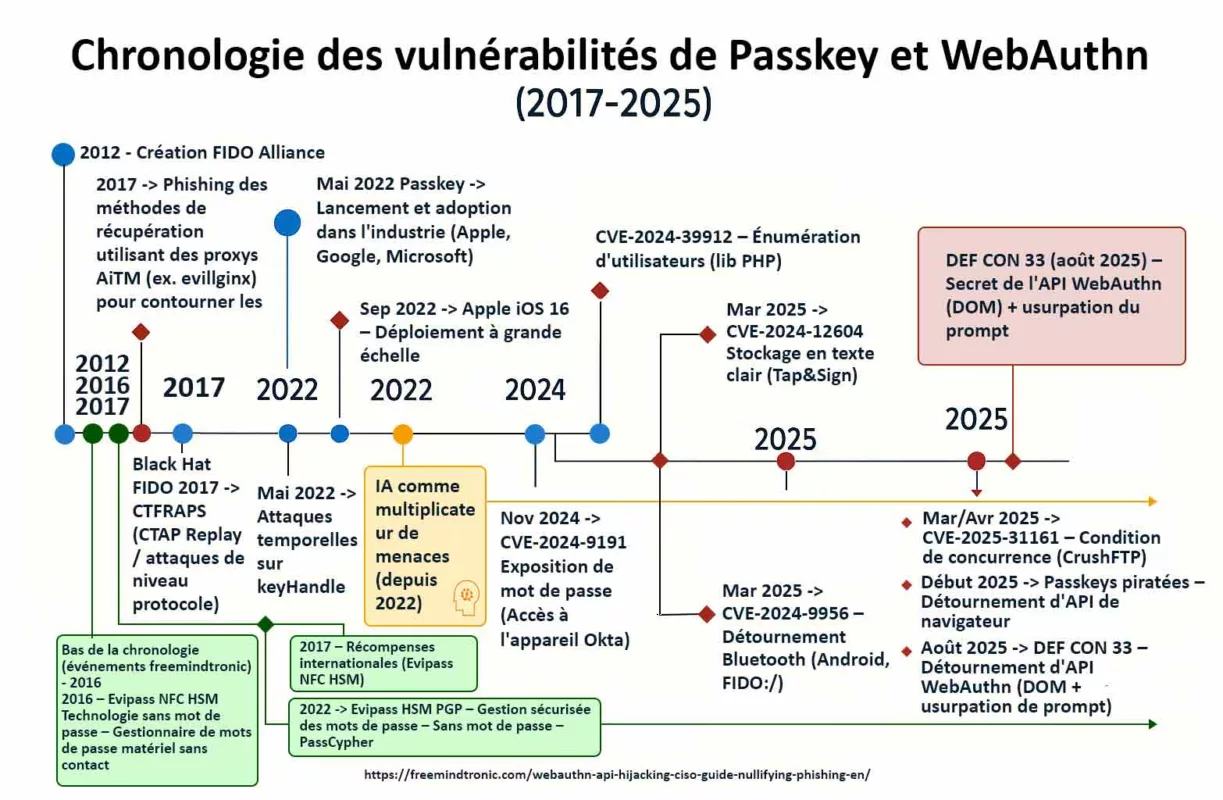

Paysage de menace — La bataille se déplace dans la messagerie

Depuis que l’interception de masse est moins rentable (généralisation du chiffrement, TLS, DoH), le champ de bataille s’est déplacé au cœur des applications de messagerie. Là se concentrent désormais intentions, réseaux relationnels et décisions opérationnelles : un seul implant peut, en théorie, donner accès à « toute une vie ». Les mêmes chaînes d’exploitation 0-click et les mêmes familles de spywares visent aujourd’hui Signal, WhatsApp, Telegram ou leurs clones, qu’elles soient opérées par des services étatiques ou par des vendeurs de spyware commerciaux. La frontière entre opérations d’État et offres privées devient floue : sur le terrain, tout le monde tape sur les mêmes briques (parsing image/audio, surfaces 0-click, clients officiels ou leurres), ce qui industrialise la compromission des messageries chiffrées.

Tableau de correspondance — Cadres P2P & WebRTC

| Cadre technique | Concept clé | Modalité d’exercice | Type de dépendance | Source |

|---|---|---|---|---|

| IETF WebRTC 8825–8826 | Communication directe sécurisée | Négociation locale · DTLS/SRTP | Réseau (NAT) | IETF |

| ICE/STUN/TURN | Découverte et traversée NAT | Résolution d’adresse · chemins directs | Opérateurs réseau | RFC 8445 |

| W3C WebRTC API | Autonomie côté utilisateur | Gestion locale · DataChannel | Applications client | W3C |

| NIST SP 800-207 | Zero Trust interactif | Preuve locale · validation continue | Serveurs tiers | NIST |

1️⃣ le transport (trouver un chemin direct),

2️⃣ le chiffrement (DTLS/SRTP local),

3️⃣ l’autonomie (DataChannel, absence de serveur).

Cette convergence fonde une communication réellement souveraine, où chaque pair détient la totalité de la preuve de confidentialité.

Ainsi, la communication devient une extension de l’autonomie technique : contrôler son canal, c’est s’autogouverner dans l’espace numérique.

Les chroniques affichées ci-dessus ↑ appartiennent à la même rubrique éditoriale Cyberculture. Elles prolongent l’analyse des architectures souveraines, de la cryptographie locale et des modèles distribués, éclairant les tensions entre dépendance réseau et autonomie technique. Cette sélection complète la présente chronique consacrée à la communication directe P2P WebRTC, pierre angulaire de la doctrine Freemindtronic.

Chronique — Complète sur souveraineté communicationnelle

Le modèle Pair-à-Pair (P2P) constitue l’une des évolutions les plus marquantes de l’architecture réseau depuis l’émergence de l’Internet moderne. Contrairement aux infrastructures centralisées, où le serveur gouverne l’accès, la métadonnée et la persistance, le P2P distribue ces fonctions entre les utilisateurs eux-mêmes. Lorsque cette logique rencontre WebRTC, la combinaison produit un canal souverain, chiffré et quasi-instantané, dont la maîtrise technique n’appartient qu’aux deux participants.

Dans cette chronique, nous analysons comment WebRTC implémente une communication réellement directe en combinant SDP (négociation), ICE/STUN/TURN (connectivité), DTLS/SRTP (chiffrement) et DataChannel (transport de données). Nous examinons également le rôle déterminant de CryptPeer, qui transpose ces principes dans une application souveraine, sans stockage, sans relais et sans collecte.

1. Modèle P2P — Fonctionnement, forces et limites

Le modèle Pair-à-Pair décrit une architecture où chaque entité agit simultanément comme émetteur, récepteur et nœud d’opération. En supprimant les fonctions centralisées, le P2P déplace la confiance vers les extrémités du réseau : les pairs. Ce modèle améliore naturellement la résilience, mais exige une maîtrise accrue des mécanismes de connectivité, d’authentification et de gestion des flux.

Key Insights — Le P2P repose sur trois caractéristiques structurantes :

- Autonomie : aucune entité centrale ne surveille, filtre ou valide les échanges.

- Résilience : même avec des réseaux fragmentés, les pairs peuvent communiquer tant qu’un chemin existe.

- Confidentialité structurelle : l’absence d’intermédiaire réduit automatiquement la surface d’exposition.

1.1. Architecture distribuée : maîtrise locale du flux

Dans une architecture P2P, chaque pair détient la totalité du contexte de session. Cela signifie que la description du flux, la négociation, le chiffrement et la transmission des données ne sont pas déportés vers un serveur, mais gérés localement. Cette autonomie technique redéfinit l’économie de confiance : l’utilisateur ne dépend plus d’un tiers pour échanger.

1.2. Limites structurelles du P2P

Les pairs étant souvent derrière des routeurs NAT ou des pare-feux restrictifs, la résolution d’adresses et l’établissement du chemin nécessitent des stratégies plus complexes qu’en modèle centralisé. C’est précisément ce que WebRTC automatise, tout en conservant la souveraineté opérationnelle.

2. WebRTC — Le noyau de la communication directe

WebRTC constitue un ensemble structuré de protocoles, spécifiés par l’IETF et le W3C, qui permettent à deux appareils de communiquer directement sans serveur relais. Contrairement aux technologies traditionnelles (VoIP SIP, WebSocket, tunnels RTP), WebRTC encapsule l’ensemble du processus — négociation, chiffrement, découverte réseau, transport — dans une architecture cohérente, moderne et souveraine par construction.

Key Insights — WebRTC repose sur quatre piliers :

- SDP : description et négociation des capacités des pairs.

- ICE/STUN/TURN : recherche du meilleur chemin réseau.

- DTLS/SRTP : chiffrement de bout en bout localement établi.

- DataChannel : transport de données P2P souverain.

2.1. SDP — Le langage commun des pairs

Le Session Description Protocol décrit l’intégralité des capacités des pairs : codecs, clés, ports, options réseau. Cette description n’est jamais stockée par le serveur de signalisation, qui se contente de la transmettre. Cela garantit que seul l’utilisateur détient l’état réel de la session.

2.2. DTLS et SRTP — Le chiffrement négocié localement

Contrairement aux messageries classiques, où le serveur orchestre souvent la gestion des clés, WebRTC négocie les clés localement entre pairs via DTLS. Le chiffrement SRTP, dérivé de DTLS, protège ensuite les flux. Résultat : même un serveur TURN ne peut décrypter les données qu’il relaie.

3. ICE, STUN, TURN — Traversée NAT et résilience

ICE (Interactive Connectivity Establishment) coordonne la découverte des chemins réseau. STUN aide à déterminer l’adresse publique d’un pair. TURN sert d’ultime recours lorsqu’aucun chemin direct ne peut être établi. Cette mécanique permet d’établir des communications directes dans environ 85 % des configurations réseau.

4. DataChannel — L’espace souverain hors média

Le WebRTC DataChannel permet d’envoyer texte, données binaires, fichiers et métadonnées directement d’un navigateur à l’autre. Il fonctionne sur SCTP encapsulé dans DTLS, garantissant une haute fiabilité et une confidentialité souveraine. Aucun serveur ne voit circuler ces données.

5. CryptPeer — Application souveraine du modèle P2P WebRTC

CryptPeer implémente de manière stricte le paradigme « direct-to-direct ». Aucun contenu en clair ni matériel de clé n’est jamais stocké sur un serveur ; seuls des éléments techniques chiffrés peuvent, de manière transitoire, circuler sur un relais local auto-hébergé. L’application n’utilise un serveur que pour la phase de signalisation initiale et, si nécessaire, un relais local placé sous contrôle organisationnel ; une fois la session WebRTC établie, la communication reste intégralement pair-à-pair et chiffrée de bout en bout.

Cette approche s’inscrit dans la doctrine Freemindtronic : la souveraineté se démontre par la maîtrise locale de la cryptographie, du canal et de l’exposition.

Chronique — Architecture P2P, protocole WebRTC et souveraineté communicationnelle

Le modèle Pair-à-Pair (P2P) constitue l’une des évolutions les plus marquantes de l’architecture réseau depuis l’émergence de l’Internet moderne. Contrairement aux infrastructures centralisées, où le serveur gouverne l’accès, la métadonnée et la persistance, le P2P distribue ces fonctions entre les utilisateurs eux-mêmes. Lorsque cette logique rencontre WebRTC, la combinaison produit un canal souverain, chiffré et quasi-instantané, dont la maîtrise technique n’appartient qu’aux deux participants.

Dans cette chronique, nous analysons comment WebRTC implémente une communication réellement directe en combinant SDP (négociation), ICE/STUN/TURN (connectivité), DTLS/SRTP (chiffrement) et DataChannel (transport de données). Nous examinons également le rôle déterminant de CryptPeer, qui transpose ces principes dans une application souveraine, sans stockage, sans relais et sans collecte.

Modèle P2P — Fonctionnement, forces et limites

Le modèle Pair-à-Pair décrit une architecture où chaque entité agit simultanément comme émetteur, récepteur et nœud d’opération. En supprimant les fonctions centralisées, le P2P déplace la confiance vers les extrémités du réseau : les pairs. Ce modèle améliore naturellement la résilience, mais exige une maîtrise accrue des mécanismes de connectivité, d’authentification et de gestion des flux.

Key Insights — Le P2P repose sur trois caractéristiques structurantes :

- Autonomie : aucune entité centrale ne surveille, filtre ou valide les échanges.

- Résilience : même avec des réseaux fragmentés, les pairs peuvent communiquer tant qu’un chemin existe.

- Confidentialité structurelle : l’absence d’intermédiaire réduit automatiquement la surface d’exposition.

Architecture distribuée : maîtrise locale du flux

Dans une architecture P2P, chaque pair détient la totalité du contexte de session. Cela signifie que la description du flux, la négociation, le chiffrement et la transmission des données ne sont pas déportés vers un serveur, mais gérés localement. Cette autonomie technique redéfinit l’économie de confiance : l’utilisateur ne dépend plus d’un tiers pour échanger.

Limites structurelles du P2P

Les pairs étant souvent derrière des routeurs NAT ou des pare-feux restrictifs, la résolution d’adresses et l’établissement du chemin nécessitent des stratégies plus complexes qu’en modèle centralisé. C’est précisément ce que WebRTC automatise, tout en conservant la souveraineté opérationnelle.

WebRTC — Le noyau de la communication directe

WebRTC constitue un ensemble structuré de protocoles, spécifiés par l’IETF et le W3C, qui permettent à deux appareils de communiquer directement sans serveur relais. Contrairement aux technologies traditionnelles (VoIP SIP, WebSocket, tunnels RTP), WebRTC encapsule l’ensemble du processus — négociation, chiffrement, découverte réseau, transport — dans une architecture cohérente, moderne et souveraine par construction.

Key Insights — WebRTC repose sur quatre piliers :

- SDP : description et négociation des capacités des pairs.

- ICE/STUN/TURN : recherche du meilleur chemin réseau.

- DTLS/SRTP : chiffrement de bout en bout localement établi.

- DataChannel : transport de données P2P souverain.

SDP — Le langage commun des pairs

Le Session Description Protocol décrit l’intégralité des capacités des pairs : codecs, clés, ports, options réseau. Cette description n’est jamais stockée par le serveur de signalisation, qui se contente de la transmettre. Cela garantit que seul l’utilisateur détient l’état réel de la session.

DTLS et SRTP — Le chiffrement négocié localement

Contrairement aux messageries classiques, où le serveur orchestre souvent la gestion des clés, WebRTC négocie les clés localement entre pairs via DTLS. Le chiffrement SRTP, dérivé de DTLS, protège ensuite les flux. Résultat : même un serveur TURN ne peut décrypter les données qu’il relaie.

ICE, STUN, TURN — Traversée NAT et résilience

ICE (Interactive Connectivity Establishment) coordonne la découverte des chemins réseau. STUN aide à déterminer l’adresse publique d’un pair. TURN sert d’ultime recours lorsqu’aucun chemin direct ne peut être établi. Cette mécanique permet d’établir des communications directes dans environ 85 % des configurations réseau.

DataChannel — L’espace souverain hors média

Le WebRTC DataChannel permet d’envoyer texte, données binaires, fichiers et métadonnées directement d’un navigateur à l’autre. Il fonctionne sur SCTP encapsulé dans DTLS, garantissant une haute fiabilité et une confidentialité souveraine. Aucun serveur ne voit circuler ces données.

CryptPeer — Application souveraine du modèle P2P WebRTC

CryptPeer implémente de manière stricte le paradigme « direct-to-direct ». Aucune métadonnée n’est stockée ; aucune clé ne transite par le serveur ; aucune interception n’est possible. L’application n’utilise un serveur que pour la signalisation initiale, puis la connexion devient totalement autonome.

Cette approche s’inscrit dans la doctrine Freemindtronic : la souveraineté se démontre par la maîtrise locale de la cryptographie, du canal et de l’exposition.

Sécurité — DTLS, SRTP et modèle de confiance locale

La sécurité des communications WebRTC repose sur une articulation méthodique de protocoles conçus pour établir une confiance locale. Le chiffrement n’est pas un service ajouté ; il constitue l’armature même du transport. Cette approche structurelle distingue le P2P WebRTC des messageries traditionnelles où la plateforme sert d’intermédiaire cryptographique, parfois en générant ou en stockant des clés. Ici, les clés ne quittent jamais les pairs.

De l’attaque « jackpot » à l’impact limité par conception

Dans la plupart des messageries centralisées, plusieurs années d’historique, de graphes sociaux et de secrets chiffrés cohabitent dans un même silo. Lorsqu’un implant réussit, il bénéficie d’un effet « jackpot » : une seule compromission permet de vider un volume massif de conversations passées. La doctrine mise en œuvre dans CryptPeer part du constat inverse : accepter que l’implant soit possible, mais réduire ce qu’il gagne quand il réussit. Clés segmentées gérées hors de l’OS, dérivations éphémères en RAM, bulles de communication cloisonnées et possibilité de masquer les messages par défaut limitent la visibilité de l’attaquant à un périmètre local et temporel réduit. On ne rend pas l’attaque impossible, on en fait chuter la valeur opérationnelle et la scalabilité.

Key Insights — La sécurité WebRTC repose sur trois mécanismes indissociables :

- DTLS : négociation locale des clés par les pairs ;

- SRTP : chiffrement applicatif des flux audio/vidéo ;

- Identity Assertion : validation externe optionnelle pour authentifier les pairs.

Ces trois mécanismes rendent toute interception techniquement vaine, même via un serveur TURN.

DTLS — La négociation cryptographique sans tiers

WebRTC utilise DTLS pour négocier les clés cryptographiques directement entre les pairs. Contrairement aux protocoles centralisés, aucun serveur ne participe à la négociation. DTLS crée un canal sécurisé à travers le réseau, assurant que seuls les pairs authentiques peuvent dériver les clés SRTP nécessaires au chiffrement des flux.

SRTP — Le chiffrement applicatif des flux multimédia

Une fois les clés échangées via DTLS, WebRTC applique SRTP pour chiffrer chaque paquet audio et vidéo. Cette protection opère indépendamment de la topologie réseau, garantissant une confidentialité même en présence d’un relais TURN. Ainsi, le transport n’affecte jamais la sécurité du flux.

Preuve locale et souveraineté de communication

Comme aucun serveur ne détient les clés, la confidentialité du flux dépend exclusivement de la capacité des pairs à sécuriser leur environnement local. Ce modèle renverse l’économie de la confiance : la sécurité ne repose plus sur une entité centrale, mais sur une preuve locale et vérifiable.

Performances — Latence, optimisation et stabilité

Le P2P WebRTC se caractérise par une latence très faible, car aucune plateforme intermédiaire ne relaie les paquets. Cette optimisation native est essentielle pour la visioconférence, le streaming interactif, le partage d’écran ou les communications sensibles à la synchronisation.

Key Insights — Les performances WebRTC s’appuient sur :

- Congestion Control : algorithmes GCC/TFRC adaptant dynamiquement le débit ;

- Codec agility : sélection automatique entre VP8, VP9, H.264 selon les capacités ;

- Transport adaptatif : maintien du flux même en cas de dégradation temporaire.

Latence minimale et trajectoire directe

Grâce à ses mécanismes de transport direct, WebRTC élimine les traitements serveur, réduisant la latence à son strict minimum. Cela favorise des communications plus naturelles, fluides et fiables, même en conditions réseau hétérogènes.

Résilience face aux pertes de paquets

WebRTC implémente des mécanismes de correction d’erreurs et de retransmission sélective. Le flux reste cohérent même en présence de pertes ponctuelles, caractéristique indispensable dans des environnements instables (réseaux mobiles, Wi-Fi saturé).

Défis contemporains — P2P face aux politiques réseau

La multiplication des dispositifs NAT, les restrictions imposées par les opérateurs et les politiques de sécurité en entreprise réduisent les probabilités de connexion directe. Bien que WebRTC soit conçu pour contourner la majorité de ces obstacles, certains environnements extrêmes imposent l’usage de TURN.

Souveraineté technique — Preuve locale et non-conservation

La souveraineté d’une communication dans CryptPeer repose sur deux principes vérifiables : la preuve locale et l’absence de conservation en clair côté serveur. Dans l’implémentation CryptPeer, un HSM numérique à clés segmentées gère les secrets en dehors du système d’exploitation du terminal, et chaque message s’appuie sur une clé éphémère dédiée. Compromettre un appareil ou un message ne permet donc ni de reconstruire l’historique, ni d’ouvrir l’annuaire de l’organisation.

Sur le plan transport, tout nœud relais éventuel est auto-hébergé et ne voit jamais que des flux chiffrés de bout en bout ; sur le plan stockage, les serveurs ne conservent aucun contenu lisible, aucune métadonnée exploitable et aucune clé réutilisable. Les utilisateurs peuvent décider, pour chaque fichier et sur chaque terminal, de ne garder que des copies chiffrées localement, ou d’autoriser temporairement une version déchiffrée — un point clé sur les postes partagés ou de confiance limitée. Les éventuelles traces résiduelles restent chiffrées et sous contrôle de l’utilisateur ou de l’organisation.

Cette approche est parfaitement cohérente avec la doctrine Freemindtronic : une architecture souveraine se mesure à sa capacité à fonctionner sans porter atteinte à l’autonomie de l’utilisateur et sans déléguer la gouvernance cryptographique à des tiers.

CryptPeer illustre cette transition : l’application démontre qu’une infrastructure réellement souveraine peut fonctionner sans cloud, sans relais et sans exposition des données. Ce modèle préfigure les futurs systèmes de communication de confiance. CryptPeer illustre cette transition : l’application démontre qu’une infrastructure réellement souveraine peut fonctionner sans cloud, sans relais et sans exposition des données. Elle crée des bulles de communication chiffrées, isolées des clouds publics, adaptées aux salles de crise et aux environnements déconnectés. Ce modèle préfigure les futurs systèmes de communication de confiance.

FAQ technique — P2P, WebRTC et CryptPeer

Point clé — WebRTC chiffre toujours le trafic P2P par conception

Oui. Les implémentations modernes de WebRTC chiffrent systématiquement les flux par défaut. Dans tous les navigateurs actuels, WebRTC protège les flux audio et vidéo avec SRTP. Par ailleurs, il sécurise les canaux de données avec DTLS/SCTP. Aucun paquet WebRTC ne circule donc en clair sur le réseau. Même pour des appels simples ou des échanges de fichiers basiques, le chiffrement reste actif.

Ainsi, la messagerie P2P WebRTC sécurisée part d’un transport déjà chiffré. CryptPeer va plus loin. En effet, la plateforme ajoute un HSM numérique à clés segmentées. Elle applique aussi des clés éphémères par message par-dessus WebRTC. En pratique, WebRTC fournit le tunnel sécurisé. De son côté, CryptPeer construit à l’intérieur une couche de messagerie chiffrée de bout en bout réellement souveraine. Vous bénéficiez d’un chiffrement standardisé et largement audité. De plus, vous profitez d’un modèle E2EE gouverné par HSM pour la confidentialité de long terme.

Question d’interception — Ce qu’un relais voit réellement sur le réseau

Non. Un relais TURN ne voit jamais le contenu lisible d’un flux de messagerie P2P WebRTC sécurisée. Il se contente de transférer des paquets chiffrés. Il ne possède pas les clés nécessaires pour les déchiffrer. Même sur des sessions longues, il ne manipule que du chiffrement opaque. Il ne reçoit jamais assez d’information pour reconstruire les médias ou les messages.

CryptPeer exploite cette propriété de manière souveraine. Lorsqu’un relais devient nécessaire, il fonctionne comme un nœud optionnel et auto-hébergé. Il reste sous le contrôle de l’organisation au sein d’une infrastructure locale ou nationale. Ainsi, les opérateurs télécom, les fournisseurs cloud et d’éventuels attaquants externes ne gagnent aucun nouveau point d’observation déterminant sur vos flux. Ils ne voient que du trafic chiffré de bout en bout. Le relais agit donc comme un simple passe-plat, sans pouvoir de déchiffrement ni rétention exploitable de métadonnées.

Question de souveraineté — Qui contrôle vraiment le canal et les clés ?

CryptPeer délivre une communication souveraine parce qu’il laisse à l’organisation la maîtrise complète des infrastructures, des clés et de l’exposition. Vous exploitez vous-même les serveurs, du micro-nœud Raspberry Pi 5 jusqu’au datacentre ministériel. Vous ne déléguez jamais le pouvoir de chiffrement à un cloud tiers. Concrètement, les serveurs gèrent uniquement la signalisation. Le cas échéant, ils pilotent aussi un relais auto-hébergé. Ils ne voient jamais les contenus en clair ni les clés maîtresses.

Parallèlement, CryptPeer s’appuie sur un HSM numérique à clés segmentées. Il utilise également des clés éphémères par message pour le chiffrement de bout en bout. Ce chiffrement ne dépend pas du système d’exploitation du téléphone ou du PC. Combiné à la messagerie P2P WebRTC sécurisée et au mode bulle totalement local, ce modèle reste très robuste. Il permet aux services régaliens et aux opérateurs d’infrastructures critiques de conserver sous leur seul contrôle la gouvernance cryptographique, les flux et le périmètre d’identité.

Scénario tactique — Bulles P2P sans aucun squelette Internet

Oui, le P2P WebRTC fonctionne très bien sur un réseau local sans aucune connexion Internet. WebRTC peut s’appuyer sur ICE et mDNS pour découvrir les pairs. Cette découverte se fait exclusivement à l’intérieur d’un Wi-Fi privé ou d’un LAN filaire. Dans ce cas, l’intégralité du flux de messagerie P2P WebRTC sécurisée reste confinée dans le périmètre réseau local. Elle ne touche jamais l’Internet public.

CryptPeer exploite cette capacité pour créer des bulles de communication tactiques. Les smartphones et ordinateurs peuvent rester en mode avion, sans carte SIM. Ils fonctionnent aussi sans attachement 2G/3G/4G/5G. Malgré cela, ils continuent à échanger messages et appels en temps réel via un micro-nœud local. Par exemple, un Raspberry Pi 5 configuré en point d’accès Wi-Fi suffit. Ce mode convient particulièrement aux théâtres d’opérations sensibles, aux salles de crise ou aux environnements air-gap. Dans ces contextes, on coupe volontairement toute dépendance au cloud public et aux opérateurs télécom.

Réponse à incident — Limiter le rayon d’explosion d’une compromission

Si un attaquant compromet un terminal ou un compte utilisateur, le design de CryptPeer limite activement le rayon d’impact. D’abord, le HSM numérique à clés segmentées protège les secrets. De plus, les clés éphémères par message empêchent une compromission unique d’ouvrir un archivage complet de conversations. Chaque message repose sur une clé dérivée spécifique. Un attaquant ne gagne donc pas automatiquement l’accès à l’historique entier.

Ensuite, CryptPeer organise les utilisateurs en catégories et en bulles. Celles-ci appliquent strictement le principe du besoin d’en connaître. Une identité compromise ne voit jamais l’ensemble de l’organisation. Elle ne voit que son périmètre autorisé : unités, missions, services, théâtres ou partenaires. Le rayon d’explosion reste donc limité sur le plan cryptographique. Il reste aussi limité sur le plan organisationnel. Ce modèle correspond aux scénarios de défense, de renseignement et d’OIV. Dans ces environnements, on part du principe que des incidents finiront par survenir. On conçoit alors l’architecture pour les contenir par défaut.

Clarification — Un transport sécurisé ne suffit pas à garantir l’E2EE

Non, WebRTC n’est pas automatiquement synonyme de chiffrement complet de bout en bout. WebRTC sécurise d’abord le transport. Il chiffre les flux médias et données sur le réseau à l’aide de DTLS, SRTP et SCTP. Cette approche protège contre de nombreuses attaques de niveau réseau, comme l’écoute passive ou certains MITM sur des routeurs intermédiaires.

Cependant, le vrai chiffrement de bout en bout dépend de la façon dont l’application génère, stocke et échange les clés. Si un serveur crée ou conserve les clés, la solution n’est pas réellement E2EE, même si elle utilise WebRTC. CryptPeer utilise donc WebRTC comme fondation de transport sécurisé. Il ajoute ensuite un HSM numérique à clés segmentées et des clés éphémères par message. Les serveurs ne reçoivent jamais les clés maîtresses en clair. Ils ne peuvent pas les reconstruire. Ainsi, CryptPeer transforme un transport WebRTC sécurisé en une couche de messagerie et de collaboration réellement chiffrée de bout en bout et souveraine.

Préoccupation de vie privée — Comprendre ce que l’autre côté voit réellement

Dans une session P2P WebRTC directe, chaque pair voit généralement les adresses réseau utilisées pour la connexion. Celles-ci peuvent inclure des IP publiques ou privées selon la topologie. Ce comportement est normal pour toute communication IP temps réel. En effet, les deux extrémités doivent savoir comment se joindre au niveau réseau.

CryptPeer atténue cet aspect de plusieurs façons. D’abord, il est possible de faire fonctionner CryptPeer entièrement à l’intérieur d’une bulle Wi-Fi locale découplée d’Internet. Dans cette configuration, les pairs ne voient que des adresses IP privées. Ces adresses n’ont aucune signification sur le réseau public. Ensuite, tous les messages et appels utilisent une messagerie P2P WebRTC sécurisée avec un chiffrement de bout en bout fort. Il n’y a pas de conservation de métadonnées en clair côté serveur. Même si des informations d’IP sont visibles entre pairs, elles ne donnent jamais accès à des contenus lisibles ou à des clés cryptographiques. Elles ne révèlent pas non plus un annuaire global de l’organisation. Pour de nombreux usages institutionnels, cet équilibre offre à la fois efficacité opérationnelle et robustesse en matière de vie privée.

Comparatif — Au-delà des messageries chiffrées grand public

CryptPeer se distingue des messageries sécurisées classiques sur plusieurs points stratégiques. D’abord, il fonctionne à 100 % dans le navigateur, sans installation. Vous pouvez donc l’utiliser sur des postes verrouillés, des terminaux mutualisés ou dans des salles de crise où les applications natives sont interdites. Il suffit d’ouvrir un navigateur et de rejoindre la bulle de messagerie P2P WebRTC sécurisée.

Ensuite, CryptPeer ancre sa sécurité dans un HSM numérique à clés segmentées avec des clés éphémères par message. Il ne s’appuie pas sur le système d’exploitation du téléphone ou du PC pour protéger les secrets. De plus, il fonctionne comme une bulle de communication souveraine, sans Internet ni cloud public. Il s’appuie uniquement sur des infrastructures locales ou nationales sous contrôle organisationnel. Enfin, il structure les identités via des catégories et des bulles alignées sur les doctrines de besoin d’en connaître. Il évite ainsi les annuaires globaux basés sur les numéros de téléphone ou les e-mails. En bref, CryptPeer vise les services régaliens, les écosystèmes de défense et les opérateurs d’infrastructures critiques plutôt que le marché grand public.

Gouvernance vs surveillance — Les admins pilotent le système, pas le contenu

Non. Les administrateurs de CryptPeer ne lisent ni ne déchiffrent les conversations des utilisateurs. Ils gèrent l’infrastructure, les catégories et les bulles. Ils pilotent aussi les mises à jour des serveurs et la supervision des ressources. En revanche, ils ne reçoivent jamais les clés de chiffrement de bout en bout. Le serveur de relais ne fait que transférer du chiffrement. Il ne stocke pas de messages en clair ni de secrets exploitables.

En parallèle, la gouvernance reste solide. Les administrateurs peuvent appliquer des politiques d’accès fines. Ils configurent des bulles pour différentes missions ou différents théâtres. Ils définissent aussi des règles de rétention pour certaines données techniques, sans transformer CryptPeer en outil de surveillance de masse. Cette séparation entre pouvoir administratif et capacité de déchiffrement s’aligne sur les doctrines de besoin d’en connaître. Elle répond également aux attentes des organisations de défense, de renseignement et d’infrastructures critiques. Ces acteurs exigent une gouvernance forte sans compromettre la confidentialité.

Angle juridique — Conformité sans affaiblir le chiffrement

CryptPeer traite l’accès légal et les contraintes réglementaires au niveau de l’architecture et de la gouvernance. Il n’introduit pas de portes dérobées cryptographiques. La plateforme ne stocke ni messages en clair ni clés maîtresses côté serveur. Elle ne peut donc pas déchiffrer rétroactivement un historique complet de communications sur simple réquisition. Chaque organisation reste responsable de ses propres processus juridiques au niveau des endpoints. Elle garde la main sur la gestion de ses terminaux et de ses identités.

Au niveau infrastructure, CryptPeer peut néanmoins fournir certaines informations d’audit. Il s’agit par exemple de données sur les ressources, la disponibilité, des événements de connexion ou l’état de santé des serveurs. Tout reste sous le contrôle de l’organisation. Cette approche permet de concilier conformité avec les politiques internes et les réglementations sectorielles. Elle préserve en même temps l’intégrité de la messagerie P2P WebRTC sécurisée et du chiffrement de bout en bout. En d’autres termes, CryptPeer sépare la gouvernance légale de l’affaiblissement cryptographique. Ce choix est essentiel pour les usages à haut niveau d’assurance.

Dimension quantique — Comment la messagerie P2P WebRTC se prépare au post-quantique

CryptPeer intègre la menace quantique au niveau architectural. Aujourd’hui, il s’appuie sur une cryptographie symétrique éprouvée telle qu’AES-256-GCM. Cet algorithme reste considéré comme robuste même dans un contexte post-quantique lorsqu’il est utilisé avec une clé de 256 bits. Un ordinateur quantique à grande échelle pourrait accélérer certaines attaques par force brute via l’algorithme de Grover. Toutefois, AES-256 conserve une marge de sécurité très importante pour des communications chiffrées de bout en bout de longue durée.

Surtout, CryptPeer ne se limite pas à une seule clé de 256 bits. La plateforme utilise un HSM numérique à clés segmentées. Elle génère plusieurs segments de 256 bits indépendants. Elle dérive ensuite la clé maîtresse uniquement en mémoire volatile (RAM). À partir de cette clé maîtresse, CryptPeer dérive des clés éphémères par message pour la messagerie P2P WebRTC sécurisée. Un attaquant devrait donc récupérer chaque segment et comprendre la méthode de dérivation. Il devrait encore affronter des espaces de clés gigantesques. Ce scénario reste bien plus complexe que les modèles d’attaque classiques.

Par ailleurs, CryptPeer s’appuie sur des algorithmes standardisés et ouverts plutôt que sur des chiffrements propriétaires. Cette stratégie facilite la migration future vers des schémas post-quantiques, par exemple pour l’échange de clés ou les signatures, à mesure que WebRTC et DTLS évolueront. En pratique, la combinaison AES-256-GCM, HSM à clés segmentées et clés éphémères par message offre déjà un niveau de résilience très élevé aujourd’hui. Elle conserve en même temps une trajectoire claire vers les futurs standards post-quantiques.

What We Didn’t Cover

- Les architectures distribuées hybrides — leur coexistence avec WebRTC dans des systèmes mixtes (edge computing, mesh networking).

- Les modèles avancés de détection de compromission locale — indispensables pour renforcer la souveraineté opérationnelle côté utilisateur.

- Les stratégies d’atténuation de latence en environnements extrêmes — notamment sur réseaux mobiles asymétriques ou instables.

- Les impacts géopolitiques des communications décentralisées — notamment face aux législations extraterritoriales.

- Les mécanismes de pseudonymisation dynamique — utiles pour dissocier identité et canal en communication directe.

Ces sujets complètent les fondations posées ici. Ils éclairent des dimensions qui influencent directement la résilience, la confidentialité et la portabilité des architectures souveraines. Ils seront traités dans d’autres chroniques techniques de la série Freemindtronic Cyberculture.

Perspectives — Vers un Internet décentralisé

À mesure que les architectures cloud concentrent toujours plus de services, le modèle P2P WebRTC réintroduit un équilibre en redonnant le contrôle du flux de communication aux utilisateurs. D’un côté, la souveraineté numérique, le Zero Trust et l’edge computing poussent vers des architectures locales. De l’autre, les théâtres contestés, les coupures volontaires d’Internet et la banalisation des 0-click montrent les limites d’une dépendance structurelle aux plateformes centralisées. Dans ce contexte, la communication directe, chiffrée de bout en bout, tend à devenir la norme attendue, et non plus une option “spéciale”.

CryptPeer illustre concrètement cette transition. Avec la même pile technico-cryptographique, une organisation peut :

- déployer une bulle de communication locale sur un micro-nœud (par exemple un Raspberry Pi 5) pour fonctionner sans carte SIM, sans 2G/3G/4G/5G et sans Internet ;

- faire évoluer cette brique jusqu’à des datacenters ministériels ou des opérateurs d’infrastructures critiques, en conservant le même modèle de HSM numérique à clés segmentées ;

- orchestrer plusieurs bulles cloisonnées (cellules de crise, théâtres d’opérations, OIV, partenaires) via un gestionnaire multi-serveurs, sans jamais fusionner les annuaires ni les catégories.

Mode bulle régalienne & tactique — hors des chaînes classiques d’interception

En mode “bulle”, CryptPeer fonctionne sur un Wi-Fi privé avec des smartphones en mode avion, sans carte SIM et sans attachement 2G/3G/4G/5G ni réseaux PMR (TETRA, LTE critique, etc.). La bulle reste physiquement bornée à la portée radio locale et ne traverse plus les cœurs réseaux des opérateurs. Les chaînes classiques d’interception (interfaces légales, sondes opérateur, IMSI-catchers, vulnérabilités PMR) se retrouvent structurellement hors boucle : un adversaire doit se rapprocher physiquement, cibler le Wi-Fi et n’observe, au mieux, que du chiffrement de bout en bout.

Par ailleurs, la cryptographie de CryptPeer s’exécute au niveau terminal, en mémoire volatile (RAM), avec des clés segmentées gérées hors de l’OS et sans stockage persistant en clair. Même en cas d’implant, l’attaquant ne voit que des secrets éphémères et un affichage éventuellement masqué par défaut, qu’il doit suivre en temps réel.

Pour aller plus loin — exemples de chaînes d’interception sur les réseaux publics

À titre de référence sur les cadres d’interception en environnement télécom :

- ETSI – Normes d’interception légale pour les réseaux télécoms

- Bundesnetzagentur – Directive technique sur l’interception légale (TR TKÜV)

- ENISA – Sécurité 5G, interception légale et chiffrement de bout en bout

- CableLabs – Comprendre les IMSI-catchers et l’interception sur réseaux mobiles

- Recherche publique sur les vulnérabilités TETRA / PMR et les risques d’interception

Dans un monde où États et vendors privés réutilisent les mêmes chaînes 0-click contre les messageries chiffrées, la question clé n’est plus seulement « puis-je empêcher l’implant ? », mais « quelle quantité de vie numérique lui reste-t-il à voler s’il réussit ? ». Tant que des années d’historique, de graphes sociaux et de secrets résident dans un même silo, une compromission reste un “jackpot”. À l’inverse, des bulles P2P cloisonnées, des clés segmentées gérées hors de l’OS et des messages masqués par défaut transforment l’implant en outil d’espionnage ponctuel, local, à faible rendement structurel.

P2P WebRTC ne décrit donc pas seulement un protocole, mais un mode de gouvernance des communications. Au lieu de dépendre de plateformes publiques et d’annuaires globaux, les organisations peuvent opérer des bulles souveraines auto-portées, où identités, clés, flux et exposition restent sous contrôle local ou national. Cette trajectoire esquisse un Internet plus décentralisé, où la confiance ne se décrète plus par la promesse d’un tiers, mais se démontre par la conception même des architectures.

Cas d’usage souverain — Freemindtronic

Le modèle P2P WebRTC que déploie CryptPeer s’inscrit dans la continuité des dispositifs souverains conçus par Freemindtronic. Chaque technologie répond à un principe commun : la preuve locale de confiance. Ce principe garantit que l’utilisateur reste le détenteur exclusif de ses clefs, de ses secrets et de son exposition.

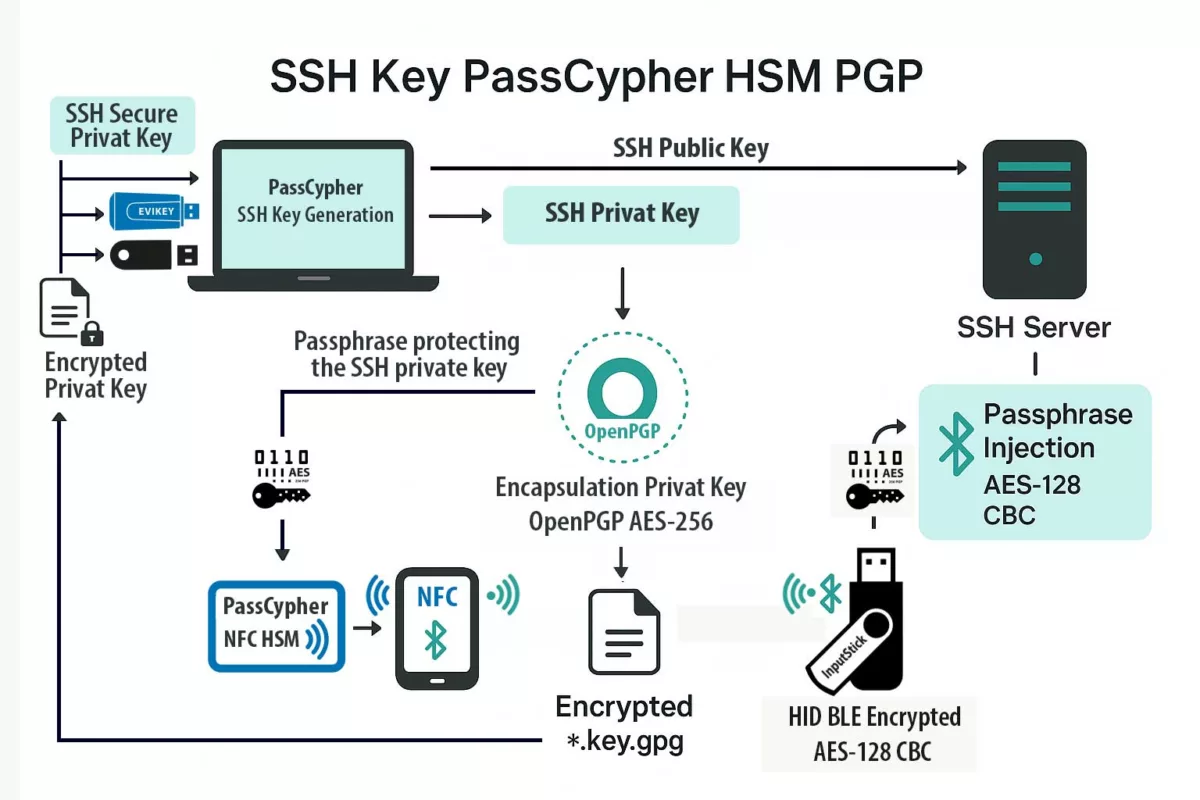

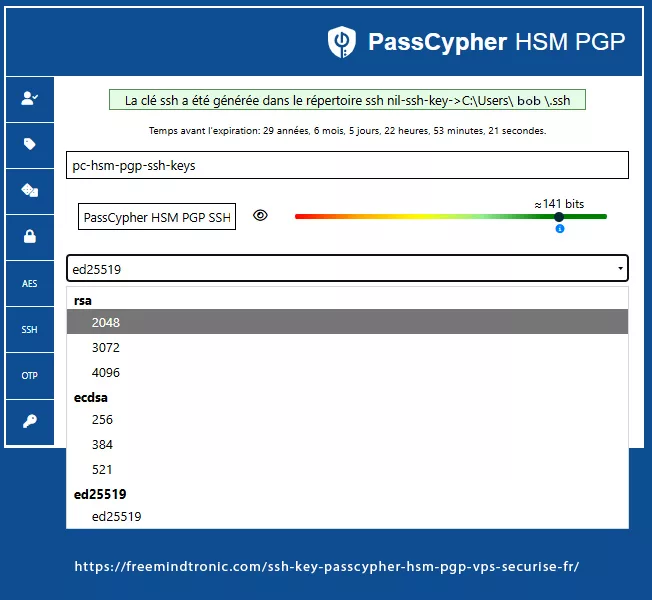

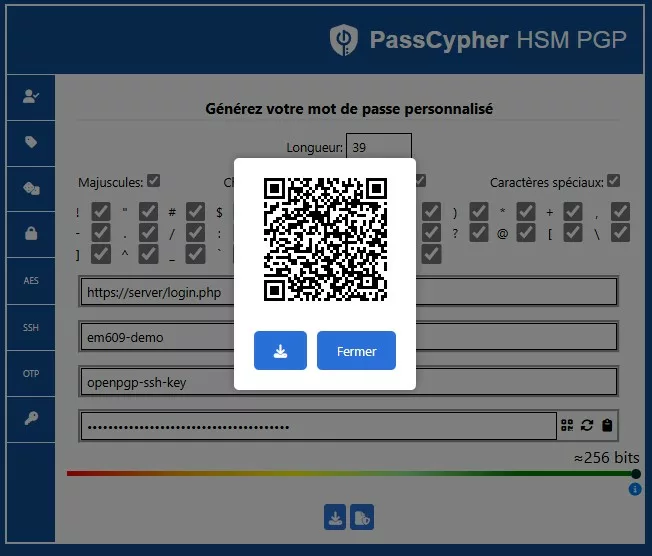

DataShielder HSM PGP — Protection locale et chiffrement matériel

- Stockage de clés hors ligne, inaccessible aux serveurs.

- Chiffrement PGP entièrement réalisé dans le HSM physique.

- Aucune empreinte numérique laissée hors du périmètre utilisateur.

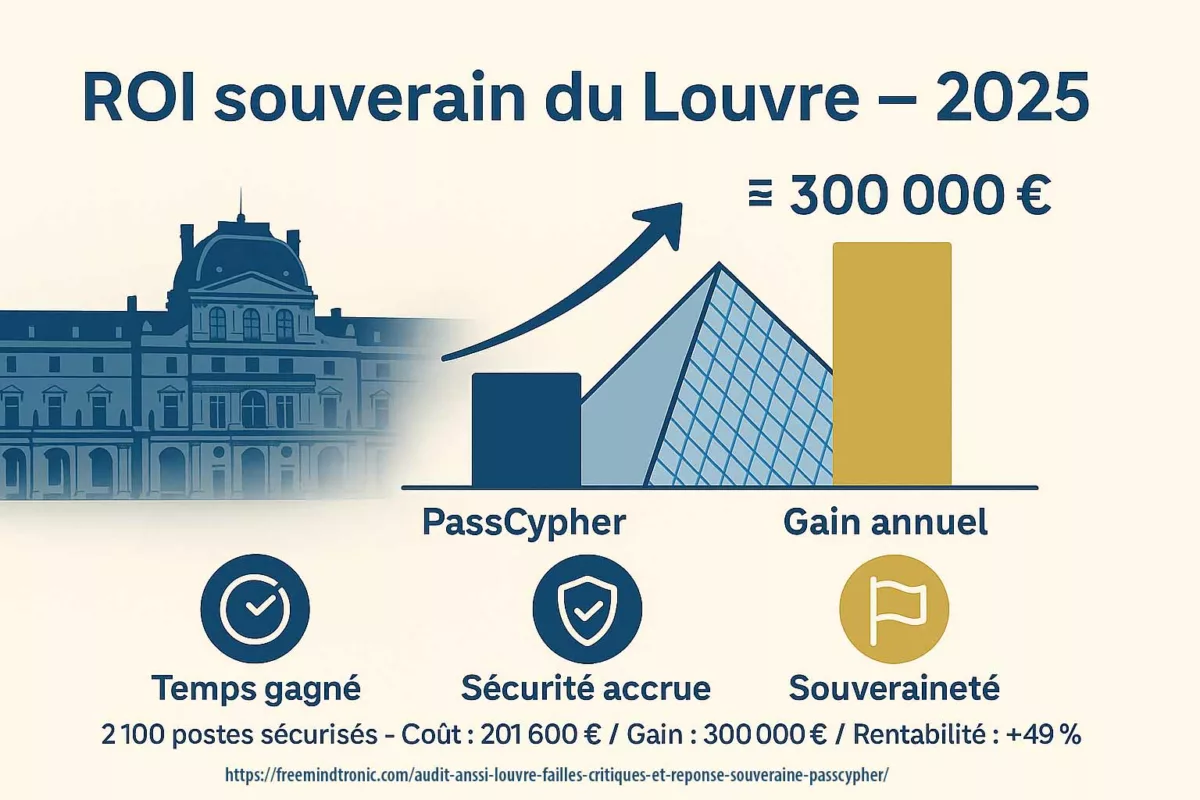

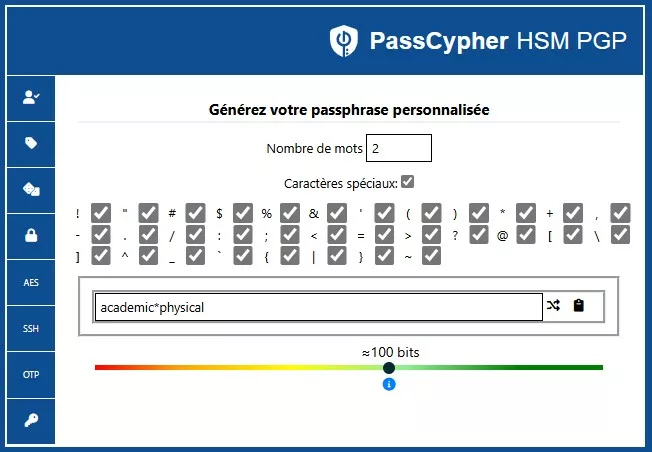

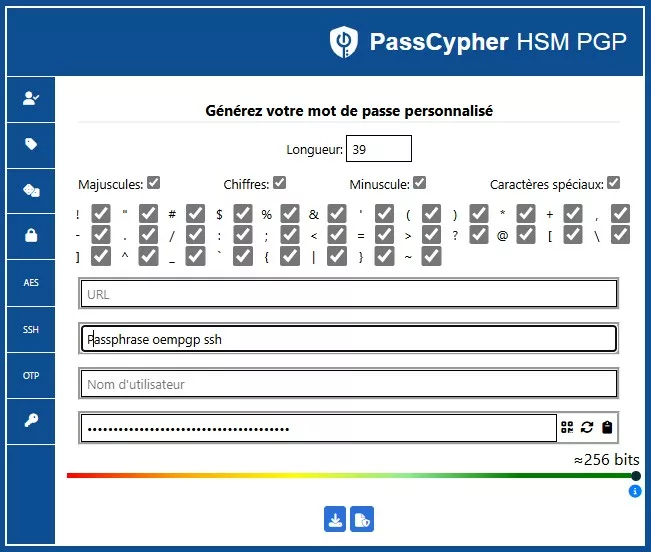

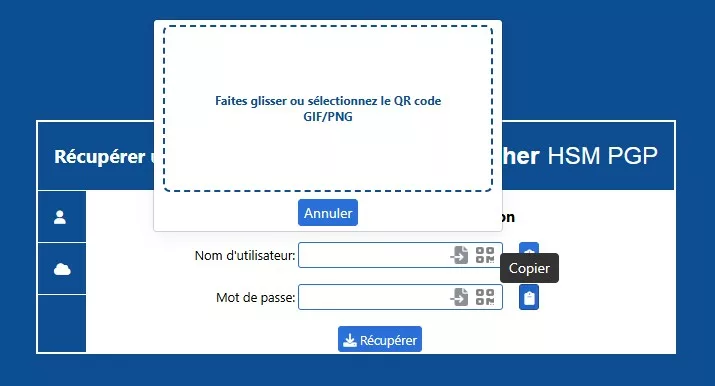

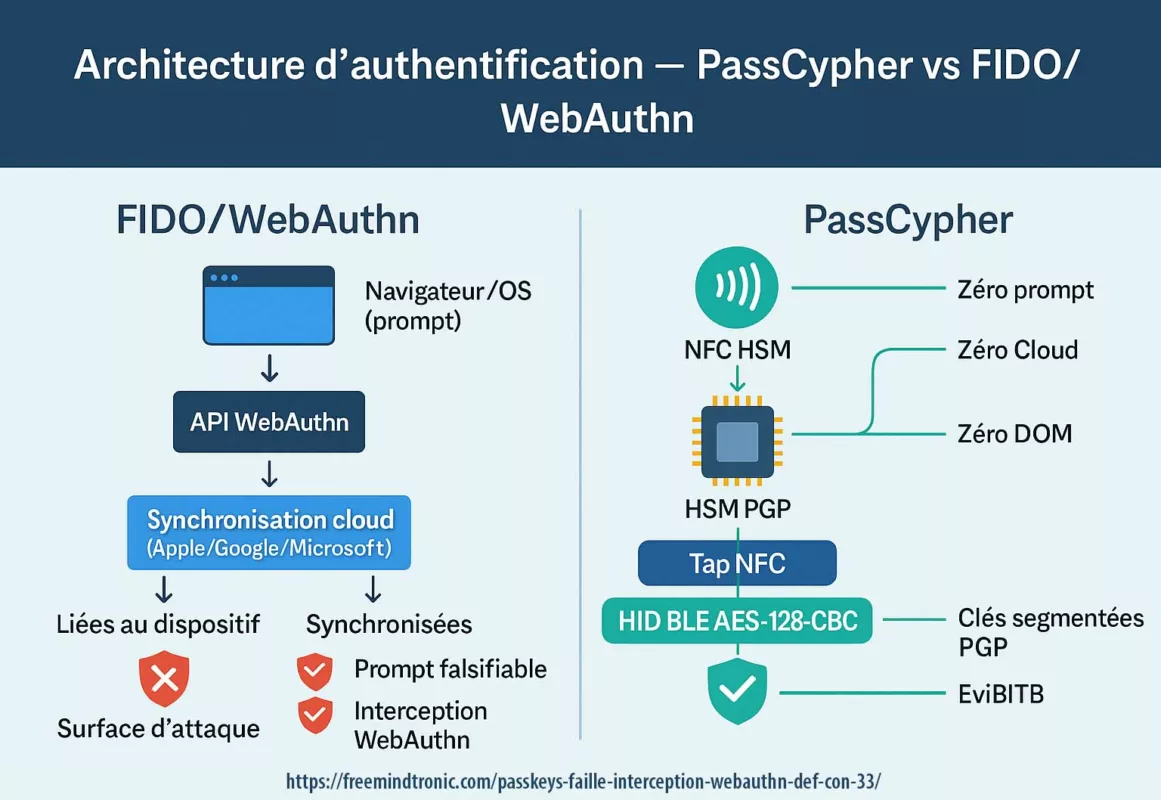

PassCypher NFC HSM — Identités et secrets souverains

- Gestion locale des identités, clés, secrets et OTP.

- Dérivation cryptographique sans cloud ni infrastructure tierce.

- Autonomie opérationnelle complète, même hors connexion.

CryptPeer — Communication directe P2P WebRTC

- Flux audio/vidéo directs entre pairs, sans relais tiers ; uniquement un relais local auto-hébergé si aucun chemin direct n’est possible.

- Chiffrement DTLS–SRTP négocié localement.

- DataChannel souverain pour messages et fichiers.

- Dans sa version distribuée par FullSecure, CryptPeer s’appuie sur la technologie EviLink HSM PGP de Freemindtronic, qui fournit la couche HSM numérique à clés segmentées décrite dans cette chronique.

- Aucune métadonnée lisible conservée après la session ; les éventuelles traces techniques restent chiffrées et sous contrôle de l’utilisateur.

En associant ces dispositifs, Freemindtronic construit une doctrine qui unifie la souveraineté cryptographique, identitaire et communicationnelle : maîtriser ses clés, maîtriser ses données, maîtriser son canal.