Souveraineté individuelle numérique — fondement éthique et technique de l’autodétermination informationnelle, cette notion redéfinit aujourd’hui l’équilibre entre pouvoir étatique, économie des données et autonomie cognitive. À la croisée du droit, de la philosophie et de la cybersécurité, cette chronique expose la doctrine Freemindtronic formulée par Jacques Gascuel, cofondateur, et envisage la souveraineté numérique des individus comme un droit concret : celui de se gouverner soi-même dans l’univers connecté.

Résumé express — Ce qu’il faut retenir

Cette chronique définit la souveraineté individuelle numérique comme une capacité opératoire — technique, cognitive et juridique — qui ne se délègue pas. Elle n’existe que lorsqu’elle est prouvée localement ; en l’absence de preuve matérielle et technique, toute souveraineté proclamée reste théorique.

- Principe : La souveraineté individuelle est une exigence transnationale et non délégable ; elle s’exerce dans la capacité de chacun à se gouverner dans l’espace numérique, sans dépendance institutionnelle ni captation algorithmique.

- Fondement : Selon les Annales des Mines (2023), elle repose sur le contrôle autonome et sécurisé des données ; pour Pierre Lemieux, elle précède tout pouvoir collectif ; et pour Guillermo Arenas, elle devient une construction juridique performative captée par les architectures techniques.

- Constat : Les travaux du Conseil d’État (2024), de l’ENISA (2024) et du NIST (SP 800-207) convergent convergent partiellement : la résilience et la confiance reposent désormais sur la preuve technique locale. Cette approche rejoint la doctrine Freemindtronic : la souveraineté — étatique ou individuelle — s’éprouve par la conception et non par la délégation.

- Cadre légal émergent : Le rapport n°4299 (Assemblée nationale, Warsmann & Latombe) et le règlement (UE) 2023/1543 « e-Evidence » encadrent désormais la réponse aux ordres de production ciblés. La jurisprudence CJUE Tele2/Watson confirme que la non-conservation des données devient une forme légitime de conformité souveraine, renforçant la conformité par absence.

- Enjeu : La souveraineté numérique des individus n’est pas seulement une protection ; elle conditionne la survie démocratique. Elle suppose une autonomie cognitive face aux manipulations algorithmiques, une autonomie technique dans le choix et la modification des outils, et une autonomie juridique dans la reconnaissance de droits sans État.

- Perspective : De la loi française n° 2024-512 au RGPD européen, les cadres juridiques s’élargissent mais demeurent fragmentés ; seule une approche intégrant droit, design et cognition peut rétablir un équilibre entre liberté individuelle et sécurité collective.

⮞ En résumé

La souveraineté individuelle numérique désigne la faculté d’instituer ses propres règles dans l’espace numérique. Elle suppose une maîtrise technique minimale, une lucidité cognitive et une vigilance juridique permanente.

Quand ne pas intervenir de manière destructive — Condition d’arrêt souveraine

Lorsque la chaîne de confiance est déjà altérée (compromission avérée, espionnage, exfiltration de secrets, dépendance imposée à des services KMS, IAM ou IDP), toute tentative de « reprise de contrôle » non maîtrisée (réinitialisations, rotations massives, reconfigurations à chaud) peut aggraver l’exposition, détruire des indices ou rendre l’analyse ultérieure non fiable. Dans ces situations, la décision souveraine n’est pas l’inaction, mais l’arrêt des actions irréversibles : on isole, on documente, on préserve les états, et l’on s’abstient de toute modification qui compromettrait la preuve technique, juridique ou opérationnelle.

Limite irréversible

Dès qu’un secret critique (clé maîtresse, seed cryptographique, jeton d’authentification) a été généré, stocké ou transité via un matériel ou une infrastructure non souveraine, son niveau de confiance ne peut pas être restauré rétroactivement. Aucun correctif logiciel, aucune réforme réglementaire, aucun cadre contractuel ne peut inverser cette condition. Cette limite est matérielle et cryptographique, non procédurale.

Paramètres de lecture

Résumé express : ≈ 1 min

Résumé avancé : ≈ 4 min

Chronique complète : ≈ 40 min

Date de publication : 2025-11-10

Dernière mise à jour : 2025-11-10

Niveau de complexité : Doctrinal & Transdisciplinaire

Densité technique : ≈ 74 %

Langues disponibles : FR · EN · ES · CAT · AR

Focal thématique : Souveraineté, autonomie, cognition, droit numérique

Type éditorial : Chronique — Freemindtronic Cyberculture Series

Niveau d’enjeu : 8.2 / 10 — épistémologique et institutionnel

☰ Navigation rapide

- 🔝 Retour en haut

- Résumé express

- Résumé avancé

- Chronique

- Tiers de confiance

- Typologie des dimensions

- L’humain au centre de la souveraineté

- Souveraineté prouvée

- Défis contemporains

- Souveraineté vs architectures

- Validation institutionnelle

- Doctrine de la non-traçabilité

- Perspectives

- Hypothèses

- Axes

- Tableaux comparatifs

- Cartographie

- Frise historique

- Perspective stratégique

- Perspectives — 2026 et au-delà

- FAQ Doctrinale

Résumé avancé — Fondements, tensions et cadres doctrinaux

Selon les Annales des Mines (2023), la souveraineté numérique individuelle désigne la capacité des individus à exercer un contrôle autonome et sécurisé sur leurs données et leurs interactions dans l’espace numérique. Cette définition institutionnelle dépasse la simple protection des données : elle suppose la maîtrise des outils, la compréhension des protocoles et la conscience des risques de captation algorithmique.

Définition institutionnelle — Annales des Mines (2023)

« La souveraineté numérique individuelle désigne la capacité des individus à exercer un contrôle autonome et sécurisé sur leurs données et leurs interactions dans l’espace numérique. »

Elle implique :

- Autonomie et sécurité : compétences numériques, protection des données, maîtrise des risques ;

- Outils et technologies : chiffrement, logiciels libres, blockchain comme leviers d’émancipation ;

- Communautés et pratiques : écosystèmes favorisant la vie privée et l’autonomie distribuée.

Dans une perspective libérale, Pierre Lemieux conçoit la souveraineté individuelle comme un pouvoir de dernière instance : elle précède l’État, le droit et toute forme d’autorité collective. L’individu, et non la société, est le détenteur originel du pouvoir. Ce principe, formulé en 1987, anticipe les débats contemporains sur la décentralisation et la gouvernance distribuée.

Pour Pauline Türk (Cairn.info, 2020), la souveraineté numérique s’est d’abord exprimée comme contestation du pouvoir étatique par les multinationales du numérique. Progressivement, cette tension s’est déplacée vers les utilisateurs, qui revendiquent un droit d’autodétermination informationnelle. L’individu devient acteur, non spectateur, de la protection de ses données et de la gouvernance de ses identités numériques.

Cadres normatifs contemporains — Vers une souveraineté prouvée

Les normes récentes de cybersécurité confirment la mutation doctrinale en cours :

- Rapport n°4299 (Assemblée nationale, 2025) — reconnaît la nécessité d’un modèle de confiance fondé sur la preuve technique et la maîtrise locale plutôt que sur la seule certification externe.

- ENISA Threat Landscape 2024 — introduit le concept de local trust anchor : la résilience se mesure à la capacité d’un dispositif à fonctionner sans dépendance au cloud.

- NIST SP 800-207 (Zero Trust Framework) — transforme la confiance en un état dynamique prouvable, non en un statut accordé ; chaque entité doit démontrer sa légitimité à chaque interaction.

- Règlement (UE) 2023/1543 « e-Evidence » et CJUE Tele2/Watson — confirment juridiquement la validité d’une conformité par absence : lorsqu’aucune donnée n’est stockée, la souveraineté reste inviolable.

Ces évolutions renforcent la doctrine Freemindtronic : la preuve locale devient la condition première de toute confiance numérique, qu’elle soit individuelle, étatique ou interopérable.

Enfin, Guillermo Arenas (2023) introduit une lecture juridique et performative : la souveraineté n’existe que parce qu’elle est énoncée et reconnue par un discours normatif. Dans le numérique, cette reconnaissance est souvent confisquée par les architectures techniques et les interfaces, qui imposent des règles invisibles et produisent des effets de souveraineté sans légitimité démocratique. La question devient alors : comment instituer une souveraineté individuelle sans État, dans un univers technique hégémonique ?

Tableau des cadres doctrinaux

| Cadre doctrinal | Concept de souveraineté | Modalité d’exercice | Type de dépendance | Source |

|---|---|---|---|---|

| Pierre Lemieux (1987) | Souveraineté radicale, non transférable | Refus de toute délégation, autonomie absolue | Sociale et institutionnelle | Lemieux, 1987 |

| Pauline Türk (2020) | Autodétermination informationnelle | Réappropriation de la donnée par l’utilisateur | Économique et normative | Türk, 2020 |

| Guillermo Arenas (2023) | Souveraineté performative | Institution de normes individuelles | Technique et symbolique | Arenas, 2023 |

| Conseil d’État (2024) | Souveraineté fondée sur le choix | Coordination et responsabilité | Juridique et politique | Conseil d’État, 2024 |

1️⃣ le droit (protéger et définir),

2️⃣ la technique (concevoir et sécuriser),

3️⃣ la cognition (comprendre et résister).

Son effectivité dépend de la convergence de ces trois dimensions — aujourd’hui réconciliées par la reconnaissance normative de la preuve locale de confiance (ENISA, NIST, rapport 4299). Sans cette convergence, l’individu demeure administré par des architectures qu’il ne peut ni vérifier ni contester.

Ainsi, la souveraineté cryptographique devient le prolongement naturel de l’autonomie cognitive : maîtriser ses secrets, c’est se gouverner soi-même dans l’espace numérique.

Les chroniques affichées ci-dessus ↑ appartiennent à la même rubrique éditoriale Cyberculture.

Ils prolongent la réflexion sur les fondements épistémique et technique de la souveraineté numérique, en explorant ses déclinaisons juridiques, cognitives et cryptographiques. Cette sélection complète La présente chronique consacré à la souveraineté individuelle numérique — un concept central de la doctrine Freemindtronic qui articule autonomie technique, autonomie cognitive et autonomie juridique dans l’univers connecté.

Sommaire

- Résumé express — Ce qu’il faut retenir

- Résumé avancé — Fondements, tensions et cadres doctrinaux

- Chronique — Autonomie, cognition et souveraineté individuelle numérique

- Le modèle des tiers de confiance — Genèse, limites et rupture

- Extraterritorialité juridique — Quand le droit d’autrui s’impose à la souveraineté individuelle

- La clé de votre souveraineté individuelle numérique

- Typologie des dimensions de la souveraineté individuelle numérique

- Souveraineté prouvée — Brevets et doctrines incarnées

- L’humain au centre de la souveraineté individuelle

- Validation doctrinale — Reconnaissance institutionnelle

- Doctrine de la non-traçabilité souveraine

- Perspectives critiques — Résistance et autonomie cognitive

- Perspective stratégique — Horizon 2030

- Perspectives — 2026 et au-delà

- FAQ doctrinale

Chronique — Autonomie, cognition et souveraineté individuelle numérique

Cette chronique explore la tension fondatrice entre autonomie individuelle, cognition et pouvoir numérique. Elle montre que la souveraineté individuelle numérique ne se décrète pas : elle s’exerce, se prouve et s’incarne dans des dispositifs matériels, cognitifs et juridiques. L’approche est transdisciplinaire, reliant philosophie politique, droit, cybernétique et technologies souveraines afin d’analyser les conditions concrètes de l’autodétermination informationnelle. Elle pose une doctrine, non une méthode, et en assume les limites.

Souveraineté individuelle numérique — fondements, tensions et perspectives globales. Cette chronique considère la souveraineté individuelle comme une exigence transnationale, non délégable et non représentable. Elle examine comment l’individu peut redevenir le détenteur effectif de ses capacités décisionnelles dans un environnement numérique dominé par des architectures de contrôle, de normalisation et de délégation technique.

À partir de ce point, toute tentative d’optimisation ou de remédiation non maîtrisée sans preuve locale de maîtrise (secrets, dépendances, traces) est déconseillée. Continuer à agir dans un état non prouvé augmente l’exposition et peut compromettre définitivement la valeur technique ou juridique des éléments observables.

Le logiciel peut organiser la confiance, mais il ne peut pas outrepasser une décision matérielle. Une clé compromise, un firmware imposé, une enclave non auditée ou un canal observé restent des réalités physiques. La réalité matérielle prime toujours sur l’intention logicielle.

Définition élargie de la souveraineté individuelle

Une notion à la croisée du droit, de la technique et de la cognition.

Cadre institutionnel — Une définition par la capacité

Selon les Annales des Mines, « la souveraineté numérique individuelle désigne la capacité des individus à exercer un contrôle autonome et sécurisé sur leurs données et leurs interactions dans l’espace numérique ». Cette définition, formulée dans un cadre institutionnel, rejoint les approches critiques développées dans cette étude. Elle met l’accent sur trois dimensions fondamentales : l’autonomie technique, la sécurité informationnelle et la résistance cognitive face aux formes de captation algorithmique.

Une capacité reconnue par une institution n’est pas équivalente à une capacité effectivement détenue. La souveraineté commence là où la délégation cesse.

Cadre philosophique — Se gouverner soi-même

D’un point de vue philosophique, la souveraineté individuelle se définit comme la capacité d’un individu à se gouverner lui-même. Elle implique un contrôle sur ses pensées, ses choix, ses données et ses représentations. Ce pouvoir constitue le socle de toute liberté authentique. En effet, il suppose non seulement l’absence d’ingérence, mais aussi la maîtrise des conditions matérielles et symboliques de son existence. Ainsi, la prise en main des infrastructures, du code et de la cognition devient un prolongement direct de la liberté politique.

Cadre libéral — Pierre Lemieux et le pouvoir de dernière instance

Pour Pierre Lemieux, la souveraineté individuelle constitue un pouvoir de dernière instance. Elle précède l’État, le droit et toute autorité collective. L’individu n’est pas administré : il est la source première de toute norme. Ce principe, formulé dès 1987, anticipait déjà la crise de la centralisation. Il annonçait également l’émergence des modèles distribués de gouvernance. Aujourd’hui, l’économie des données ne fait que déplacer la question du pouvoir — entre celui qui gouverne les flux et celui qui les comprend.

Cadre informationnel — Pauline Türk et l’autodétermination

Dans une perspective complémentaire, Pauline Türk montre que la souveraineté numérique s’est d’abord exprimée comme une contestation du pouvoir étatique par les grandes plateformes. Progressivement, elle s’est déplacée vers les utilisateurs, porteurs d’un droit d’autodétermination informationnelle. Ainsi, la souveraineté n’est plus un statut juridique figé. Elle devient une compétence cognitive : celle de savoir quand, pourquoi et comment refuser.

Cadre performatif — Guillermo Arenas et la souveraineté énoncée

Enfin, Guillermo Arenas propose une lecture performative selon laquelle la souveraineté n’existe que parce qu’elle est énoncée, reconnue et pratiquée. Dans l’univers numérique, cette performativité est souvent captée par les architectures techniques — interfaces, API, algorithmes. Ces dispositifs produisent des effets de souveraineté sans légitimité démocratique. Dès lors, la question centrale devient : comment instituer une souveraineté individuelle sans État, mais avec intégrité technique ?

⮞ Constat essentiel

— La souveraineté individuelle numérique ne relève pas de la propriété, mais d’une capacité opératoire. Elle résulte de la convergence entre trois sphères : le droit, qui définit et protège ; la technique, qui conçoit et maîtrise ; et la cognition, qui comprend et résiste. Lorsque ces trois dimensions s’articulent, la souveraineté cesse d’être une abstraction. Elle devient un pouvoir réel, mesurable et opposable.

Cadre de conception — Freemindtronic et la souveraineté prouvée

De ce point de vue, l’autonomie numérique ne relève pas d’une utopie. Elle s’ancre dans des conditions d’existence concrètes. Celles-ci reposent sur la compréhension des mécanismes, la capacité à les transformer et la volonté de refuser toute dépendance imposée. C’est dans cet espace de résistance constructive que la doctrine Freemindtronic inscrit son approche. Elle choisit de démontrer la souveraineté par la conception, plutôt que de la proclamer par décret.

⚖️ Définition de Jacques gascuel — Souveraineté individuelle numérique

La souveraineté individuelle numérique désigne le pouvoir exclusif, effectif et mesurable qu’a chaque individu (ou équipe restreinte) de concevoir, créer, détenir, utiliser, partager et révoquer ses secrets, ses données et ses représentations dans l’univers numérique — sans délégation, sans tiers de confiance, sans exposition d’identités ou de métadonnées, et sans traces persistantes imposées par une infrastructure externe.

Elle introduit une gouvernance cryptographique personnelle, où la souveraineté devient une capacité opérationnelle, réversible et opposable.

Ce principe repose sur l’unification de trois sphères indissociables :

- le droit, qui protège et définit ;

- la technique, qui conçoit et sécurise ;

- la cognition, qui comprend et résiste.

Il constitue le socle conceptuel des dispositifs Freemindtronic tels que :

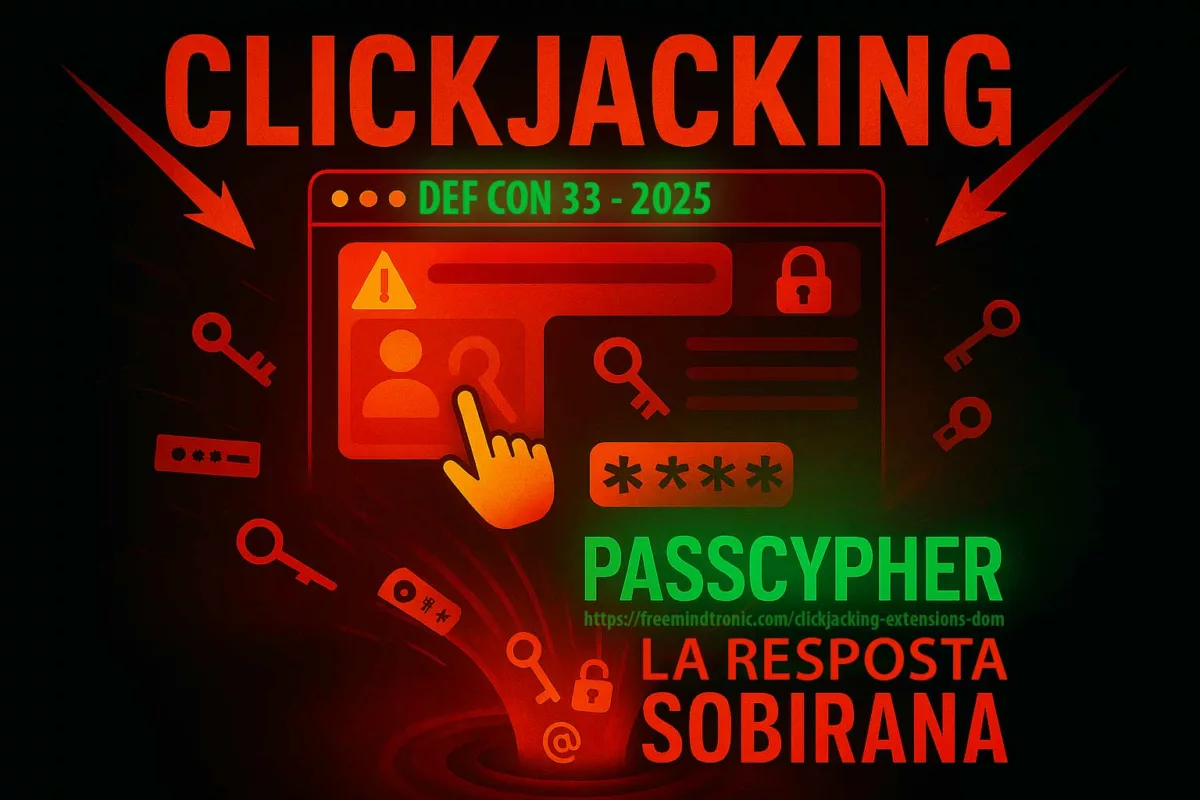

- 🔐 PassCypher

- 🔐 DataShielder

- 🔐 CryptPeer

Ces technologies garantissent un contrôle intégral des secrets sans intermédiation externe ni délégation de confiance — incarnant ainsi la souveraineté par la conception.

Cette exigence de cadre institutionnel trouve un écho dans le rapport n°4299 de l’Assemblée nationale française, intitulé « Bâtir et promouvoir une souveraineté numérique nationale et européenne », présenté par Jean-Luc Warsmann et Philippe Latombe. Ce rapport reconnaît explicitement le besoin de dispositifs non-dépendants, compatibles avec une approche de non-traçabilité et de self-custody. Télécharger le rapport (PDF)

Le modèle des tiers de confiance — Genèse, limites et rupture

Genèse d’un modèle de délégation

Le concept de tiers de confiance est hérité du monde analogique : notaires, banques, autorités de certification, institutions publiques. Dans l’univers numérique, il s’est traduit par la centralisation de la confiance : serveurs d’authentification, clouds certifiés, plateformes “souveraines” autoproclamées. Ce modèle repose sur une hypothèse implicite : il faut déléguer pour sécuriser.

Pourtant, cette hypothèse entre en tension directe avec l’idée même de souveraineté individuelle. Déléguer la confiance, c’est déléguer une part de son pouvoir de décision — c’est donc renoncer à une dimension de sa liberté numérique. En plaçant la sécurité dans les mains d’autrui, on transforme l’utilisateur en administré.

La crise de la centralisation

Les vingt dernières années ont révélé la fragilité du modèle de délégation. Deux décennies de fuites et compromissions massives — Equifax, SolarWinds, MOVEit, LastPass, Microsoft Exchange — ont montré que la concentration des secrets crée un effet systémique : plus le dépôt de confiance grossit, plus sa compromission devient probable.

Les cadres de référence convergent vers une remise en cause des modèles implicites de confiance. L’ENISA Threat Landscape 2024 et le NIST Zero Trust Framework (SP 800-207) placent la preuve technique locale au cœur de la résilience. La confiance centralisée est désormais considérée comme une vulnérabilité structurelle.

Dans cette perspective, la sécurité ne découle plus d’un mandat hiérarchique ou d’une autorité tierce, mais de la capacité à prouver localement l’intégrité d’un acte, d’un secret ou d’un échange — sans serveur intermédiaire. Autrement dit, la confiance doit redevenir un fait de conception, non un acte de foi institutionnel.

Que se passe-t-il si le système centralisé est corrompu ?

Deux issues se présentent. D’une part, une corruption illégitime — intrusion, exploitation de vulnérabilité, compromission d’un HSM, vol d’API ou d’artefacts CI/CD — entraîne un risque systémique : la compromission d’un point central propage ses effets à l’ensemble des détenteurs délégués. L’attribution devient contestable, la non-répudiation se fragilise, les journaux peuvent être altérés et les opérations de révocation massives provoquent un déni de service probatoire.

D’autre part, une corruption légitime — injonction judiciaire, clause contractuelle d’accès d’urgence, clés d’escrow ou privilèges administrateurs KMS — introduit un risque de captation légale : l’utilisateur reste exposé même sans faute, car la maîtrise de ses secrets n’est plus exclusive.

Dans les deux cas, la centralisation crée un point de bascule unique : la délégation inverse silencieusement la charge pratique de la preuve et reporte la responsabilité sur l’usager, qui doit justifier un acte qu’il n’a pas nécessairement contrôlé.

Si l’on inverse l’architecture — clés chez l’utilisateur, preuves locales, absence de traces persistantes — l’attaque ne peut plus s’industrialiser. On passe d’un modèle de confiance présumée à un modèle de preuve opposable par conception.

Extraterritorialité juridique — Quand le droit d’autrui s’impose à la souveraineté individuelle

Au-delà du risque technique, la centralisation crée un risque de droit : des règles nationales s’appliquent hors territoire, via mandats, ordres de production ou devoirs d’assistance. Quelques régimes structurants :

- États-Unis — CLOUD Act : obligation pour les fournisseurs soumis à la juridiction américaine de produire des contenus, y compris stockés hors des États-Unis, sur base de mandat ou d’accord exécutif. Texte intégré au H.R. 1625 (2018) (Congress.gov). Section 702 du FISA : collecte ciblée aux fins de renseignement étranger, avec portée extraterritoriale sur prestataires et infrastructures (govinfo).

- Royaume-Uni — Investigatory Powers Act 2016 : service et exécution de mandats auprès d’opérateurs, y compris établis hors du territoire ; devoir d’assistance jusqu’aux régimes « bulk » (interception, acquisition, datasets) (legislation.gov.uk).

- Australie — Assistance and Access Act 2018 : avis techniques (TAR/TAN/TCO) imposables à des « fournisseurs désignés », y compris étrangers, pour assister l’accès légal aux données (legislation.gov.au).

- Chine — National Intelligence Law (art. 7) : obligation de coopération aux activités de renseignement pour organisations et citoyens ; Data Security Law et PIPL imposent la localisation et la certification des transferts (NPC).

- Union européenne — RGPD (art. 3) : portée extraterritoriale dès lors qu’un acteur hors UE cible des personnes situées dans l’Union. Règlement (UE) 2023/1543 « e-Evidence » : ordres de production/préservation adressables directement à un fournisseur dans un autre État membre (EUR-Lex). Les arrêts CJUE Schrems I & II ont confirmé que les transferts vers des pays soumis à des lois d’accès extraterritoriales sont contraires à la Charte des droits fondamentaux de l’UE sans garanties équivalentes.

- Inde — IT Rules 2021 : obligations renforcées des intermédiaires et ordres de traçage applicables aux services visant des utilisateurs indiens (e-Gazette).

- Brésil — LGPD (art. 3) : application aux traitements visant des personnes situées au Brésil, y compris par des entités non établies sur le territoire (Planalto).

- Russie — Paquet Iarovaïa (Loi fédérale 374-FZ, 2016) : obligations de conservation et d’accès légal étendues aux opérateurs, avec effet direct sur la cryptographie des services (pravo.gov.ru).

⮞ Impact immédiat sur la souveraineté individuelle

Dès qu’un secret réside chez un tiers soumis à l’un de ces régimes, il devient saisissable ou duplicable à distance. La preuve d’identité, de consentement ou d’intention peut alors être présumée depuis un artefact central — compte, certificat, jeton — au risque d’une inversion de la charge : l’individu se voit attribuer un acte qu’il n’a pas matériellement accompli.

La clé de votre souveraineté individuelle numérique est-elle vraiment entre vos mains ?

La question de la détention des clés maîtres — celles dont dérivent toutes les autres — conditionne l’autonomie numérique. Dans les architectures centralisées, des tiers — hébergeurs, clouds, autorités de certification, plateformes “souveraines” — conservent, dérivent ou révoquent les clés. L’utilisateur ne maîtrise ni la création, ni la persistance, ni l’effacement de ses secrets. Les mécanismes de sauvegarde, d’accès d’urgence ou de haute disponibilité multiplient les points de contact, y compris sous couvert d’obligations légales.

Cette dépendance technique et juridique prive l’individu du contrôle effectif sur sa souveraineté cryptographique. Elle ouvre la voie à des effets systémiques :

⮞ Effets d’une corruption centralisée

- Attribution contestable : impossibilité de garantir la maîtrise exclusive de la clé au moment de l’acte.

- Non-répudiation affaiblie : journaux et horodatages dépendants d’un contrôle tiers.

- Révocation en cascade : tempêtes de certificats, perte d’accès légitime.

- Captation légale : accès d’urgence ou escrow contractuels qui annulent la maîtrise individuelle.

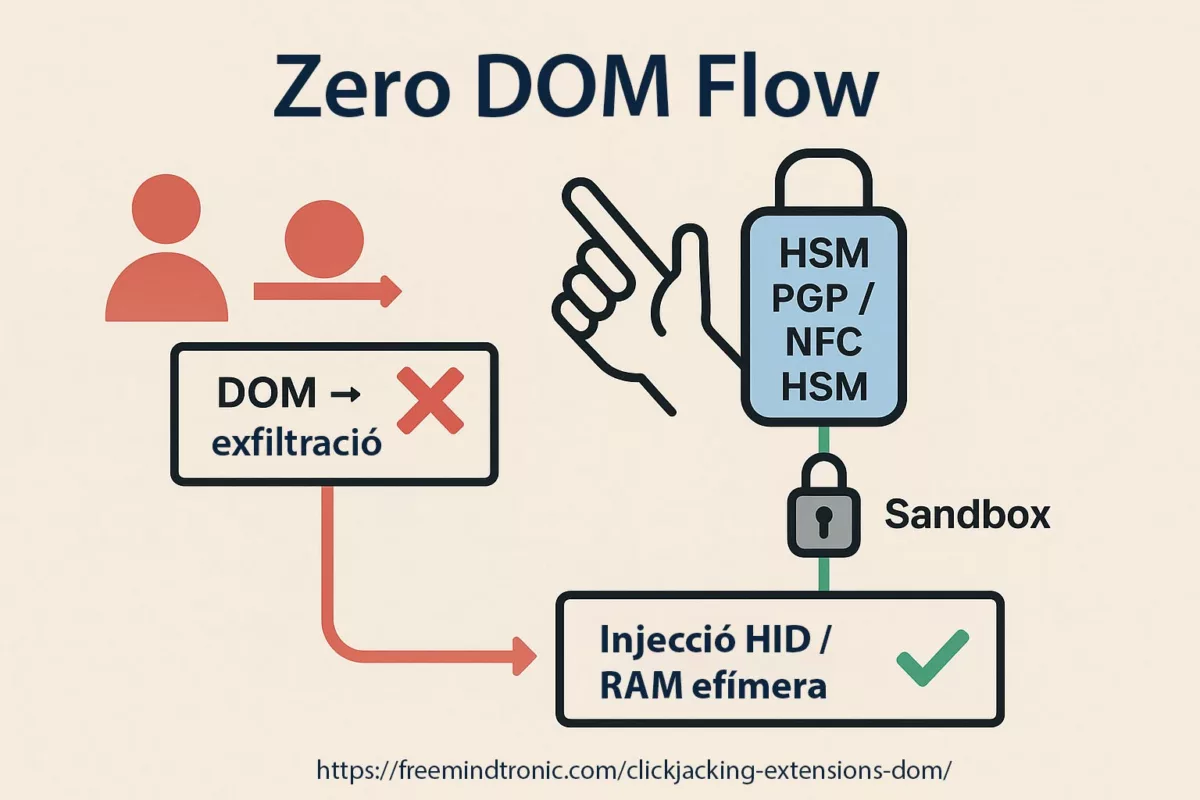

À l’inverse, une conception orientée self-custody impose que la clé maîtresse soit locale, éphémère et jamais exposée. Les dispositifs conçus selon la doctrine Freemindtronic garantissent que l’utilisateur détient lui-même la clé maîtresse, sans exposition durable. Les clés dérivées sont générées à la volée, segmentées, reconstruites en mémoire volatile, puis effacées après usage. Aucun serveur, aucune autorité externe, aucun tiers de confiance ne peut y accéder, les reproduire ou les forcer à distance : la chaîne probatoire reste bornée à l’individu et à son dispositif.

La confiance comme fiction normative

Selon Guillermo Arenas, la souveraineté est une “fiction performative” : elle existe parce qu’elle est reconnue. Le même mécanisme s’applique aux tiers de confiance : leur légitimité ne repose pas sur une preuve technique, mais sur un consensus social ou juridique.

Cette fiction, si elle n’est pas réévaluée à l’aune des architectures numériques, conduit à une dépendance cognitive : l’utilisateur croit être protégé parce qu’il se conforme à une autorité.

Là où la confiance était une vertu sociale, elle devient un instrument de captation.

C’est le paradoxe des “clouds souverains” : plus ils promettent la sécurité, plus ils concentrent le pouvoir et donc le risque.

Vers une souveraineté sans délégation

C’est dans cette rupture que s’inscrit la doctrine Freemindtronic. En substituant la délégation par la preuve de possession, et la promesse contractuelle par la preuve matérielle, elle rétablit la souveraineté au niveau individuel.

Les technologies telles que DataShielder HSM PGP, PassCypher NFC HSM, CryptPeer® et EM609™ incarnent pleinement cette logique : clé locale, usage éphémère, chiffrement matériel et absence de trace persistante.

L’individu n’est plus un bénéficiaire de confiance : il en devient l’auteur. Ainsi, la confiance prouvée par la conception remplace la confiance imposée par la hiérarchie.

Cette bascule appelle à définir les dimensions constitutives de la souveraineté individuelle : juridique, technique, cognitive, identitaire et sociale.

Typologie des dimensions de la souveraineté individuelle numérique

Vers une grammaire complète de la souveraineté

La souveraineté individuelle numérique ne se réduit ni à un droit ni à une technologie. Elle forme une structure d’autonomie composée de sphères qui interagissent. Chacune définit un mode d’action et une vulnérabilité associés. L’équilibre entre ces dimensions, et non leur simple juxtaposition, détermine le degré effectif d’autonomie de la personne.

| Dimension | Principe opératoire | Mode d’exercice | Risque en cas de délégation |

|---|---|---|---|

| Juridique | Être reconnu comme sujet de droit autonome et décisionnaire | Effacement, portabilité, consentement éclairé, accès aux recours | Captation légale et inversion de la charge de la preuve |

| Technique | Concevoir, détenir et révoquer ses clés et dispositifs sans tiers | Chiffrement local, preuve matérielle, intégrité contrôlée, sans cloud | Perte de maîtrise des secrets et dépendance aux infrastructures externes |

| Cognitive | Comprendre et résister aux mécaniques d’influence algorithmique | Éducation numérique, audit d’interface et de code, droit à l’explication | Manipulation des choix et illusion de contrôle |

| Identitaire | Garder la main sur ses représentations et affiliations numériques | Pseudonymes, dissociation des rôles, sobriété des métadonnées | Profilage, réidentification et exposition de l’intimité |

| Sociale | Participer sans exclusion ni standardisation imposée | Interopérabilité, liberté de rejoindre des communautés, coopérations hors plateformes | Marginalisation, enfermement propriétaire et perte de diversité culturelle |

Une approche systémique

Ces dimensions s’entrecroisent dans un cycle d’autonomie. Une souveraineté juridique sans maîtrise technique reste vide. Une maîtrise technique sans conscience cognitive demeure aveugle. Une souveraineté cognitive sans espace social d’exercice ne se démontre pas. L’enjeu réside dans la cohérence des conditions d’exercice, non dans la proclamation de droits isolés.

Vers une mesure de la souveraineté individuelle

L’évaluation passe par des indicateurs observables et actionnables : contrôle local des clés, transparence des traitements automatiques, dépendance à un fournisseur, capacité de révocation, traçabilité opposable des décisions automatisées. Ces paramètres, encore éclatés entre droit et cybersécurité, gagnent à converger dans une matrice d’évaluation souveraine capable de quantifier le pouvoir réel de la personne dans son environnement numérique.

Souveraineté prouvée — Brevets et doctrines incarnées

La doctrine Freemindtronic repose sur un principe intangible : la souveraineté ne se déclare pas, elle se prouve par la conception.

- Chaque dispositif développé depuis 2010 obéit à une règle universelle : la clé reste chez l’utilisateur, n’existe qu’un instant, et n’obéit à aucun serveur

- Ce choix technique fonde une souveraineté humaine, matérielle et opposable : il rend visible la promesse d’autonomie individuelle dans le monde numérique.

WO / EP / US / CN / JP / KR — 2018 →

Clé segmentée, locale et éphémère.

↳ Idée-force : la clé n’existe jamais entière ni durablement au même endroit.

↳ Reconstruction temporaire en RAM, effacement immédiat.

Traduction souveraine : self-custody réel, zéro secret central, zéro trace exploitable.

EP 3 586 258 B1 — 2021

↳ Accès local, conditionnel et hors ligne.

↳ Clés validées dans une enclave sécurisée (jamais exposées).

↳ MFA flexible : PIN, biométrie, proximité, énergie récoltée.

Traduction stratégique : maîtrise locale, aucune identité serveur, réduction de surface d’attaque.

Multi-juridictions — 2019

↳ Intégrité matérielle = condition de souveraineté.

↳ Durcissement électrique et thermique, isolement automatique, logique zéro-trust périphérique.

Traduction technique : si le matériel reste intègre et discret, la clé reste souveraine.

Elle repose sur trois fondations : self-custody (maîtriser), self-hosting (héberger), et self-reliance (agir sans dépendance).

La confidentialité ne se délègue pas : elle se prouve par la conception — clés locales, segmentation, hors ligne first — jamais par promesse contractuelle.

L’humain au centre de la souveraineté

Créer, détenir, utiliser et révoquer ses secrets numériques devient un acte de souveraineté personnelle — une forme d’autogouvernance informationnelle.

Les technologies PassCypher NFC HSM et DataShielder HSM PGP incarnent cette autonomie : génération locale des clés, pré-chiffrement avant tout transfert et fonctionnement sans infrastructure externe.

CryptPeer® étend cette approche : c’est une solution de messagerie et d’appels P2P qui est auto-hébergeable, sans serveur, sans installation, et réside uniquement en mémoire vive (RAM-only). Elle repose sur un brevet d’authentification à clé segmentée et utilise un relais local éphémère qui ne voit jamais le clair (les données non chiffrées). Ce relais s’auto-efface après chaque échange. La première présentation de sa version “Défense” aura lieu à Milipol Paris 2025 (stand AMG PRO).

Freemindtronic défend un dogmatisme anti-cloud raisonné : ancrer les cœurs critiques hors ligne, non pour rejeter la connectivité, mais pour garantir la souveraineté du choix.

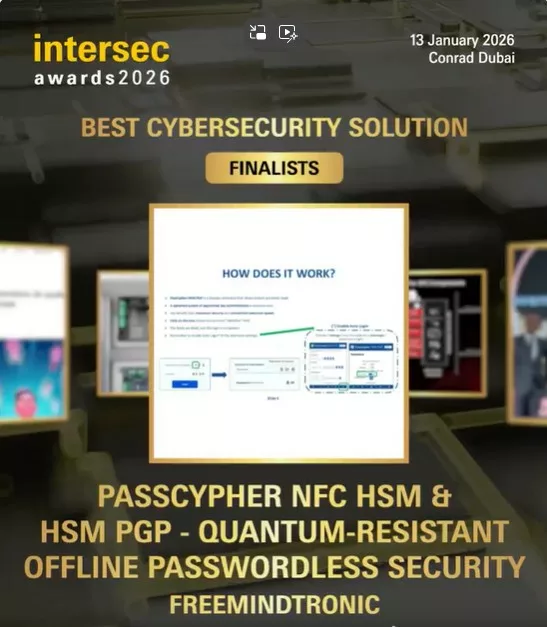

Validation doctrinale : Reconnaissance institutionnelle

La consolidation doctrinale de 2025 trouve son prolongement naturel dans les distinctions internationales attribuées aux dispositifs issus de la doctrine Freemindtronic, lesquelles traduisent la reconnaissance empirique d’un modèle de souveraineté opératoire : celui qui se prouve par la conception et se mesure par l’absence de dépendance. Elles attestent que la souveraineté individuelle, loin d’être une abstraction philosophique, constitue un cadre technique, opposable et reproductible, reconnu par des instances indépendantes et des jurys internationaux.

Jalons doctrinaux : Distinctions officielles

Ces distinctions marquent des victoires incontestables dans des concours internationaux, scientifiques ou industriels. Elles incarnent la reconnaissance formelle d’une doctrine fondée sur la souveraineté individuelle prouvée par la conception.

| Année | Distinction | Technologie | Type | Origine | Lien |

|---|---|---|---|---|---|

| 2021 | Médaille d’or — Inventions Genève | EviCypher NFC HSM | International · Invention · Cryptographie | Institutionnel (jury 82 experts) | Voir |

| 2021 | Global InfoSec Awards (3 prix) | EviCypher HSM | International · Cybersécurité | Public (RSA Conference) | Voir |

| 2021 | Highly Commended — National Cyber Awards | EviCypher HSM | National UK · Cyberdéfense | Institutionnel (Raytheon UK) | Voir |

| 2010 | Médaille d’argent — Inventions Genève | FullProtect | International · Électronique · Preuve matérielle | Institutionnel | Voir |

| 2017 | Lauréat — MtoM & Embedded System & IoT | EviTag NFC | International · Systèmes embarqués · IoT | Privé | Voir |

Finalistes : validation doctrinale et reconnaissance stratégique

Ces sélections en tant que finaliste dans des concours d’envergure attestent d’une reconnaissance doctrinale forte, même sans prix remporté. Elles valident la rupture conceptuelle portée par les technologies Freemindtronic.

| Année | Award | Technologie | Type | Origine | Lien |

|---|---|---|---|---|---|

| 2026 | Finaliste — Intersec Awards | PassCypher NFC HSM | International · Cybersécurité | Institutionnel (EAU) | Voir |

| 2024 | Finaliste — Cyber Defence Product of the Year | DataShielder Auth NFC HSM | National UK · Cyberdéfense | Institutionnel | Voir |

| 2021 | Finaliste — National Cyber Awards (x2) | EviCypher HSM | National UK · Innovation & AI | Institutionnel | Voir |

| 2021 | Finaliste — E&T Innovation Awards (x2) | EviCypher HSM | International · Communications & Cybersecurity | Universitaire (IET UK) | Voir |

| 2014 | Finaliste — Embedded Trophy (x2) | EviKey NFC | National FR · Systèmes embarqués | Privé (Electronique Mag) | Voir |

| 2013 | Finaliste — European Mechatronics Award | Freemindtronic | International · Systèmes embarqués | Universitaire & industriel | Voir |

| 2013 | Finaliste — Électrons d’Or | Freemindtronic | National FR · Électronique | Privé (magazine spécialisé) | Voir |

Validation institutionnelle — Intersec Awards 2026

Ce que l’Intersec valide concrètement

- Doctrine — La souveraineté individuelle peut être prouvée par la conception (clés locales, éphémères, non persistantes), non par la délégation contractuelle.

- Architecture — Le modèle RAM-only et la segmentation des clés (PGP + AES-256-CBC) offrent une résilience structurelle (“quantum-resistant” par conception), sans recourir à une fédération d’identité (FIDO/WebAuthn) ni à un cloud.

- Interopérabilité — Une authentification universelle et hors-ligne reste compatible avec les systèmes et navigateurs existants, y compris en environnements contraints (air-gap, secteurs critiques).

- Neutralité — Un acteur andorran à ancrage européen peut être reconnu aux EAU, ce qui renforce la portée transrégionale d’un standard souverain.

⮞ Effet sur la thèse générale

Cette reconnaissance extérieure consolide le passage d’une souveraineté déclarative à une souveraineté opératoire. En effet, la conformité découle ici de l’absence de données exploitables, de la non-persistance et de la preuve locale — plutôt que d’un tiers de confiance.

Références officielles

- Intersec Awards 2026 — communiqué officiel (Infopack PDF)

- Intersec 2026 — page officielle de l’événement

- Finalist annonce Intersec Expo LinkedIn

- Freemindtronic — PassCypher finaliste Intersec Awards 2026

⮞ Transition — Fort de cette validation, la section suivante développe les perspectives critiques et les axes d’investigation associés à la généralisation d’un standard hors ligne-first de confiance numérique.

Défis contemporains — Souveraineté individuelle numérique face au droit, à la sécurité et à la géopolitique

À ce stade de la réflexion, la souveraineté individuelle numérique apparaît comme un équilibre fragile entre trois forces : la loi, la technologie et la cognition. Mais cet équilibre reste exposé à des tensions majeures : qui détient les clés ? qui contrôle les infrastructures ? à qui obéit le droit appliqué aux données ?

Ces tensions ne relèvent pas seulement du débat philosophique. Elles déterminent la possibilité même, pour un individu, d’exercer sa liberté dans le cyberespace. C’est pourquoi cette section examine successivement les risques structurels qui menacent l’autonomie numérique : la centralisation, l’extraterritorialité juridique et la captation cognitive.

Le défi du droit extraterritorial — quand la loi d’autrui s’applique à soi

La mondialisation du numérique a inversé la logique classique du droit. Un individu peut aujourd’hui être soumis à une juridiction qu’il ne connaît pas, simplement parce que ses données transitent ou sont hébergées à l’étranger.

Cette extraterritorialité numérique constitue la première menace systémique à la souveraineté individuelle.

Les États-Unis, le Royaume-Uni, la Chine, la Russie, l’Australie et d’autres États ont adopté des régimes légaux leur permettant d’exiger l’accès à des données personnelles stockées à l’étranger. Le CLOUD Act (2018), la FISA 702 ou la National Intelligence Law chinoise en sont les exemples emblématiques. À l’inverse, l’Union européenne, via le RGPD (art. 3) et le règlement e-Evidence (UE) 2023/1543, tente d’établir des garde-fous, mais elle en conserve elle-même les effets extraterritoriaux.

Le résultat est une inversion de la charge de la preuve : la simple possession d’un certificat, d’un compte ou d’un identifiant peut être juridiquement interprétée comme une preuve d’action. L’utilisateur devient responsable d’un acte qu’il n’a pas nécessairement accompli, car le tiers de confiance — fournisseur, hébergeur, autorité de certification — agit en son nom.

France, Andorre et Espagne — Trois modèles contrastés de souveraineté juridique

Dans la région pyrénéenne, trois cadres illustrent concrètement la diversité des approches en matière de souveraineté individuelle numérique.

- 🇫🇷 France — Avec la loi n°2024-512 et le Décret Lecornu n°2025-980, la France adopte une approche duale. Elle maintient une surveillance encadrée au nom de la sécurité nationale. Parallèlement, elle reconnaît explicitement la souveraineté cryptographique individuelle pour les dispositifs autonomes et hors ligne.

- 🇦🇩 Andorre — État neutre hors Union européenne, l’Andorre applique la LQPD 29/2022 (Llei qualificada de protecció de dades personals).

Cette loi est alignée sur le RGPD, mais sans effet extraterritorial. Elle crée ainsi un espace de neutralité technologique dans lequel individus et entreprises exercent leur souveraineté sans exposition automatique à des législations étrangères (ni CLOUD Act, ni FISA, ni e-Evidence). C’est dans ce cadre que Freemindtronic Andorra développe la doctrine de la souveraineté prouvée par la conception. - 🇪🇸 Espagne — L’Espagne applique strictement le RGPD à travers la LOPDGDD 3/2018 et transpose la directive NIS2. Toutefois, son écosystème numérique dépend largement d’acteurs cloud soumis au droit américain. Cette dépendance crée une dissonance juridique :

un citoyen espagnol peut voir ses données soumises à une loi étrangère, même si leur traitement respecte pleinement le RGPD.

Métadonnées : l’angle mort de la souveraineté individuelle numérique

Dans un environnement opéré par un tiers, comme Google Workspace ou Gmail, l’absence de chiffrement côté client avec gestion externe des clés — CSE ou KMS hors fournisseur — confère au prestataire la maîtrise effective des clés.

Il contrôle ainsi les traitements d’exploitation. Les cadres « Data Regions » et « EU Data Boundary » limitent la circulation des données et renforcent le contrôle européen, mais ne transfèrent pas automatiquement la garde cryptographique à l’utilisateur.

Des métadonnées techniques — journaux de routage, identifiants de destinataires, horodatages, adresses IP — continuent d’exister pour faire fonctionner le service et assurer sa sécurité. Dans l’Union, leur conservation ne peut être ni généralisée ni indifférenciée ; elle doit rester nécessaire, proportionnée et, le cas échéant, répondre à des ordres de production ciblés, conformément à l’article 6 du règlement (UE) 2023/1543 « e-Evidence » et à la jurisprudence CJUE Tele2/Watson.

En Andorre, pays reconnu comme adéquat par l’Union européenne (Décision (UE) 2024/1693), la LQPD 29/2021 et l’APDA encadrent ces traitements, sans pour autant se substituer aux responsabilités techniques du fournisseur.

En clair : sans self-custody des clés et sans architecture hors ligne-first, la souveraineté reste partielle car les métadonnées demeurent exploitées par l’opérateur.

- Google Workspace — Data Regions

- Google Workspace — EU Data Boundary

- CJUE — Arrêt Tele2/Watson (C-203/15)

- Règlement (UE) 2023/1543 « e-Evidence »

- Décision d’adéquation Andorre — UE 2024/1693

- Andorre — LQPD 29/2021 (texte intégral)

- APDA — Autorité andorrane de protection des données

⮞ Lecture comparative

France : protection nationale sous contrôle.

Andorre : neutralité et souveraineté sans extraterritorialité.

Espagne : conformité européenne, mais dépendance d’infrastructure.

Cette triade illustre trois manières de concevoir la souveraineté individuelle numérique : l’une encadrée, l’autre souveraine, la troisième contrainte par l’interconnexion.

Le Décret Lecornu n°2025-980 — entre sécurité nationale et souveraineté cryptographique

Adopté le 15 octobre 2025, le Décret Lecornu n°2025-980 impose la conservation temporaire des métadonnées de communication, mais exclut explicitement les dispositifs cryptographiques hors ligne ne produisant aucune donnée exploitable. Ce texte, en pratique, valide la conformité par absence de donnée — un principe que la doctrine Freemindtronic a concrétisé dès 2010 avec ses HSM matériels autonomes.

Ainsi, un dispositif comme DataShielder HSM PGP ou PassCypher NFC HSM ou CryptPeer reste pleinement conforme : aucun serveur, aucune métadonnée, aucune trace persistante. De fait, ce sont des preuves vivantes que la souveraineté individuelle numérique peut s’exercer sans enfreindre le droit, précisément parce qu’ils ne produisent ni ne stockent d’informations exploitables.

En d’autres termes, la souveraineté devient ici un mode de conception plutôt qu’un statut juridique.

⮞ Conformité souveraine

L’absence de donnée devient un acte juridique à part entière. La cryptologie n’est plus un moyen de cacher, mais un moyen de prouver la non-captation. Elle établit une souveraineté vérifiable, indépendante des frontières et des juridictions.

Le défi cognitif — souveraineté individuelle et emprise algorithmique

Au-delà du droit et de la technique, la souveraineté individuelle numérique doit aussi résister à la captation cognitive. Les algorithmes de recommandation, les interfaces persuasives et les systèmes de notation sociale influencent les comportements et restreignent la liberté de choix.

L’autonomie ne se réduit donc plus à la possession des clés : elle inclut la liberté de penser dans un environnement d’influence.

Reprendre la maîtrise cognitive suppose d’intégrer la résilience attentionnelle comme dimension de sécurité. Comprendre le code ne suffit plus ; il faut comprendre les intentions de conception.

C’est là que la doctrine Freemindtronic trouve sa portée : concevoir pour libérer, non pour contrôler.

Souveraineté individuelle à l’épreuve des architectures

🇨🇭 Cas suisse — Le cloud souverain en tension

La Suisse a lancé en 2024 son projet de Swiss Government Cloud pour réduire sa dépendance aux hyperscalers étrangers. Ce cloud souverain, financé à hauteur de 246,9 millions CHF, vise à héberger les données critiques de l’administration fédérale, des cantons et des communes.

Cependant, la Confédération reste cliente de fournisseurs étrangers pour ses services cloud. Cela crée une architecture hybride : souveraineté déclarée, mais dépendance persistante. Le secret bancaire, autrefois pilier de l’indépendance suisse, a déjà été affaibli par les accords internationaux d’échange automatique d’informations. Ainsi, le cloud souverain suisse risque de suivre une trajectoire similaire si les clés maîtresses ne sont pas détenues localement.

⮞ Enjeu doctrinal

La souveraineté suisse devient une souveraineté d’orchestration — elle coordonne les flux, mais ne les contrôle pas intégralement.

🇪🇪 Cas estonien — La souveraineté distribuée par design

À l’inverse, l’Estonie incarne un modèle de souveraineté numérique distribuée. Celui-ci repose sur l’identité numérique, la blockchain, et l’e-Residency. Chaque citoyen (ou résident numérique) détient une carte à puce cryptographique lui permettant de signer, chiffrer et interagir avec les services publics sans délégation.

Bien que le cloud soit utilisé, les clés privées restent localisées et les métadonnées sont minimisées. Ce modèle repose donc sur une architecture technique souveraine, et non sur des promesses contractuelles. L’État est garant de la non-traçabilité, et l’individu devient acteur de sa propre souveraineté.

⮞ Enjeu doctrinal

L’Estonie démontre que la souveraineté individuelle peut être instituée par conception, sans dépendance à des tiers de confiance.

🇫🇷 Cas français — Le cloud souverain Bleu

La France a lancé en 2023 le projet Bleu, une coentreprise entre Capgemini et Orange, visant à proposer Microsoft 365 et Azure dans un cloud souverain certifié SecNumCloud 3.2 par l’ANSSI. Bien que les services soient opérés en France, ils reposent sur des technologies américaines, soumises au CLOUD Act (2018).

Le modèle Bleu repose sur une souveraineté contractuelle renforcée, mais non totale. En effet, les clés peuvent être gérées par le client, mais les métadonnées et les journaux techniques restent exposés. L’individu n’a pas de garantie de self-custody par défaut.

⮞ Enjeu doctrinal

Le cloud souverain français incarne une souveraineté de conformité — sécurisée, mais non autonome.

🇦🇪 Cas Émirats Arabes Unis — Souveraineté numérique par captation étatique

Les Émirats Arabes unis incarnent un modèle de souveraineté numérique centralisée, fondé sur la performance technologique, l’investissement stratégique et la captation des infrastructures critiques. Ce modèle optimise la gouvernance, mais soulève des tensions sur la souveraineté individuelle.

Depuis 2023, les EAU multiplient les accords internationaux pour héberger ou opérer des infrastructures cloud à très grande échelle. En témoignent les plateformes nationales telles que UAE Pass et Smart Dubai, qui centralisent l’identité numérique, les services publics et les interactions citoyennes.

Dans cette architecture, les clés cryptographiques, les métadonnées et les flux décisionnels sont opérés par des entités étatiques ou semi-étatiques. L’individu n’a ni maîtrise des clés, ni garantie de non-traçabilité, ni capacité de révocation autonome.

⮞ Enjeu doctrinal

Le modèle Émirati illustre une souveraineté numérique par captation étatique. L’individu n’est pas souverain par conception, mais administré par une architecture technique centralisée.

Comparaison doctrinale — Typologie des modèles nationaux

| Pays | Modèle de souveraineté | Détention des clés | Risque principal |

|---|---|---|---|

| Andorre | Partage contractuel | Externe | Captation légale et dilution du secret |

| Suisse | Orchestration hybride | Mixte | Dépendance technique persistante |

| Estonie | Souveraineté distribuée | Locale | Risque minimal, modèle résilient |

| France | Conformité contractuelle | Client partiel | Exposition aux juridictions tierces |

| Émirats A.U. | Captation étatique centralisée | Étatique | Surveillance opaque, dépendance algorithmique |

| États-Unis | Domination infrastructurelle | Fournisseur | Captation extraterritoriale, dépendance algorithmique |

| Russie | Coercition étatique | Étatique | Surveillance systémique, absence de dissociation |

| Inde | Techno-nationalisme hybride | Mixte | Fragmentation normative, souveraineté déclarative |

| Ukraine | Résilience contractuelle | Partenaire | Dépendance géopolitique, souveraineté en reconstruction |

Ces études de cas révèlent une constante : la souveraineté individuelle numérique ne dépend pas uniquement des lois ou des intentions politiques. Elle repose, avant tout, sur l’architecture technique qui rend cette souveraineté possible ou impossible.

Ainsi, au-delà des cadres juridiques et des modèles nationaux, une question fondamentale émerge : comment prouver sa liberté numérique sans avoir à la déclarer ? C’est dans cette perspective que s’impose le principe de non-traçabilité souveraine, fondement d’une autonomie vérifiable par la conception elle-même.

Doctrine de la non-traçabilité souveraine — Prouver la liberté par la conception

Elle définit un cadre éthique, technique et juridique où la preuve d’autonomie réside dans l’absence même de trace exploitable.

Un principe éthique et technique

La non-traçabilité souveraine établit que la liberté ne se déclare pas : elle se prouve par le design.

Elle repose sur une idée simple : aucune donnée non nécessaire ne doit exister.

Chaque trace conservée sans consentement affaiblit la souveraineté de l’individu.

À l’inverse, une architecture conçue pour n’en produire aucune devient une forme de liberté active.

Fondement juridique

Le principe découle du droit à la vie privée reconnu par l’Convention 108+ du Conseil de l’Europe et par l’article 5 du RGPD : minimisation, limitation et exactitude des données.

La réglementation e-Evidence (UE 2023/1543) confirme que seule la donnée nécessaire et proportionnée peut être exigée. Dans ce cadre, l’absence de trace devient une conformité. Elle ne dissimule pas ; elle atteste de l’absence de captation.

Cette orientation rejoint la Déclaration européenne sur les droits et principes numériques pour la décennie numérique (COM (2022) 28 final), adoptée par la Commission européenne. Ce texte affirme des principes tels que la neutralité technologique, la non-discrimination, la protection de la vie privée et la maîtrise des choix numériques individuels. Il ouvre la voie à une reconnaissance institutionnelle de la souveraineté individuelle comme droit opposable au sein du projet européen. Consulter le document (PDF)

La conception comme acte de souveraineté

Un dispositif souverain doit garantir trois conditions :

- Autonomie fonctionnelle : fonctionnement hors réseau ou sans dépendance continue.

- Volatilité probatoire : aucune persistance non contrôlée après usage.

- Non-corrélation : impossibilité de relier un identifiant à une action hors contexte local.

Ces critères transforment la sécurité en liberté concrète.

L’utilisateur ne délègue plus la confiance ; il en devient la source vérifiable.

Dimension philosophique

La non-traçabilité n’est pas une invisibilité absolue.

C’est la capacité à choisir ce qui existe de soi dans le réseau.

Elle prolonge le concept d’autodétermination informationnelle : décider de produire ou non une empreinte numérique.

En ce sens, le silence devient une forme d’expression : ne rien laisser, c’est affirmer son pouvoir d’effacement.

Application doctrinale — Freemindtronic

Depuis 2010, la doctrine Freemindtronic applique ce principe dans ses architectures hors ligne-first.

Les clés sont locales, éphémères et segmentées.

Aucune donnée exploitable n’est écrite ni transmise à un serveur.

La conformité résulte de l’absence de matière saisissable, non d’une promesse contractuelle.

Des dispositifs comme PassCypher NFC HSM, DataShielder HSM PGP ou CryptPeer incarnent cette logique : aucune métadonnée persistante, aucune identité transmise, aucune clé durablement stockée.

La preuve par l’absence

Dans ce modèle, la conformité se mesure à la quantité de traces inexistantes.

Moins il y a de données, plus la souveraineté est forte.

La non-traçabilité devient ainsi un indicateur objectif d’autonomie.

Elle s’oppose à la culture du “tout journaliser” et remplace la surveillance préventive par la preuve d’intégrité locale.

Cadre de validation

Cette approche rejoint les travaux du Laboratoire d’Éthique de la CNIL, de l’ENISA (2024) et du NIST Zero Trust Framework (SP 800-207).

Tous reconnaissent la preuve locale et éphémère comme seule garantie fiable d’intégrité.

Perspective doctrinale

La non-traçabilité souveraine n’est pas une négation de la sécurité collective.

Elle fonde un nouvel équilibre : moins de centralisation, plus de responsabilité individuelle.

Elle transforme la conformité en éthique mesurable et la vie privée en compétence technique.

La liberté devient alors une propriété vérifiable du système.

⮞ Transition vers la section “Perspectives critiques” — La non-traçabilité souveraine marque l’aboutissement logique de la souveraineté individuelle numérique : se gouverner par la conception. La prochaine section ouvrira la réflexion sur ses limites, tensions et perspectives critiques face aux impératifs de sécurité, de gouvernance et de coopération internationale.

Perspectives critiques — Résistance, autonomie cognitive et souveraineté individuelle numérique

1. Une souveraineté encore sous tutelle technologique

Bien que la souveraineté individuelle numérique soit désormais reconnue comme principe éthique et juridique, elle demeure dépendante d’infrastructures dont la logique échappe à l’utilisateur. En effet, la plupart des dispositifs de communication, de stockage ou d’identité reposent encore sur des serveurs tiers. Dès lors, même les solutions dites “souveraines” reproduisent souvent des schémas de dépendance institutionnelle.

Cependant, cette dépendance n’est pas une fatalité. Grâce à la montée en puissance des dispositifs hors ligne-first et à l’émergence de modèles de chiffrement local, il devient possible de replacer la décision au plus près de l’individu. Ainsi, la souveraineté n’est plus un privilège réservé aux États ou aux grandes organisations, mais une compétence partagée, mesurable et opposable.

2. De la protection à la capacité — changer de paradigme

Il convient de rappeler que la protection des données n’équivaut pas à la souveraineté. En d’autres termes, la simple conformité juridique, aussi stricte soit-elle, ne garantit pas la liberté cognitive. De plus, les systèmes de conformité peuvent eux-mêmes générer des dépendances nouvelles, notamment par le biais de certifications obligatoires ou d’interfaces contrôlées.

Ainsi, la véritable autonomie numérique suppose de passer d’un modèle réactif — où l’on protège après coup — à un modèle proactif — où l’on conçoit en amont la non-captation. Par conséquent, le design devient un acte de résistance, et la cryptographie, un instrument d’émancipation.

3. La souveraineté comme écologie cognitive

Dans un environnement saturé de données, d’alertes et de flux, la souveraineté individuelle numérique se redéfinit également comme une écologie cognitive. Autrement dit, se gouverner soi-même dans le monde connecté exige de filtrer, hiérarchiser et choisir les interactions que l’on autorise.

De plus, la multiplication des algorithmes prédictifs et des interfaces persuasives tend à réduire l’espace du libre arbitre. Dès lors, l’autonomie cognitive ne consiste plus seulement à penser par soi-même, mais à préserver les conditions matérielles de cette pensée. Ainsi, déconnecter devient parfois un acte politique, au même titre que chiffrer ou refuser une mise à jour imposée.

4. Le risque de dilution : quand la souveraineté devient service

De nombreux États — y compris des micro-nations comme l’Andorre — ont engagé une transition vers des partenariats stratégiques avec des géants du numérique tels que Microsoft, Amazon Web Services ou Google. Ces accords, bien qu’ils visent la modernisation et l’efficacité, traduisent une externalisation de la décision souveraine.

Or, la souveraineté ne se délègue pas. Lorsqu’un État transfère la gestion de ses infrastructures critiques, de ses messageries ou de ses clés maîtresses, il partage de fait une part de son pouvoir. De plus, ce transfert s’accompagne d’un risque de captation légale via le CLOUD Act (2018) ou la FISA Section 702. Dès lors, le secret — jadis garantie d’indépendance — devient une ressource contractuelle, soumise à interprétation.

Ce glissement du pouvoir politique vers le pouvoir technique appelle une vigilance accrue. En effet, la souveraineté individuelle numérique ne peut s’exercer dans un cadre où le contrôle des clés, des flux et des traces échappe à l’utilisateur. Par conséquent, il faut reconsidérer la conception même de l’infrastructure : non plus comme un service, mais comme une extension du sujet.

5. Une souveraineté à reconquérir par la conception

Face à ces constats, la doctrine Freemindtronic propose une réponse fondée sur la preuve matérielle : la souveraineté ne se déclare pas, elle se démontre. Ainsi, les solutions comme PassCypher NFC HSM / HSM PGP et DataShielder HSM PGP / NFC HSM ou encore CryptPeer® démontrent cette philosophie. En supprimant tout intermédiaire, elles restituent à l’individu la pleine maîtrise de ses secrets et de ses preuves d’action.

De plus, en éliminant les traces persistantes, ces dispositifs instaurent une conformité par absence — c’est-à-dire une conformité naturelle fondée sur la non-production de données exploitables. Par conséquent, ils restituent à l’individu sa capacité d’effacement par inaccessibilité, ainsi que son pouvoir de choisir et de prouver.

6. Enjeux à moyen terme — vers une souveraineté cognitive partagée

À moyen terme, la souveraineté individuelle numérique devra s’articuler autour d’un double mouvement : d’une part, une décentralisation technique assurant la maîtrise locale des clés et des flux ; d’autre part, une éducation cognitive qui rende chaque citoyen capable de comprendre, de vérifier et de contester les décisions automatisées.

Autrement dit, la souveraineté ne sera effective que si elle s’accompagne d’une culture technique et critique partagée. Dès lors, la question de l’avenir ne réside pas dans la puissance des États, mais dans la maturité cognitive des individus.

Hypothèses de recherche — Mesurer, prouver et transmettre la souveraineté individuelle numérique

1. Hypothèse n°1 — La souveraineté se prouve par la conception

La première hypothèse, à la fois technique et philosophique, postule que la souveraineté ne se déclare pas mais se prouve. En d’autres termes, elle n’existe que lorsqu’elle peut être démontrée matériellement à travers un dispositif autonome.

Ainsi, le simple énoncé d’un droit à la vie privée ne garantit rien sans une preuve technique de sa mise en œuvre. De plus, les systèmes actuels de sécurité, fondés sur la délégation à des tiers de confiance, créent une illusion de contrôle. Par conséquent, la recherche doit démontrer qu’un individu peut exercer une souveraineté complète dès lors qu’il détient l’intégralité des moyens matériels, cognitifs et cryptographiques pour gérer ses secrets sans dépendre d’un serveur externe.

En pratique, cette hypothèse se vérifie à travers la technologie DataShielder HSM PGP /HSM PGP ou CryptPeer® : la clé maîtresse segmentée n’est ni créée ni stockée dans le cloud, mais générée localement, segmentée en mémoire vive, puis effacée après usage. Ce processus incarne la souveraineté individuelle numérique dans sa forme la plus concrète.

2. Hypothèse n°2 — La souveraineté se mesure par la non-dépendance

La deuxième hypothèse soutient que le degré de souveraineté peut être mesuré par un indice de dépendance. Plus un individu ou une organisation dépend d’infrastructures externes pour chiffrer, authentifier ou prouver ses actions, plus son autonomie réelle diminue.

De surcroît, cette dépendance peut être de nature juridique, technique ou cognitive. Juridique, lorsque les serveurs sont soumis à des lois extraterritoriales telles que le CLOUD Act. Technique, lorsque la clé privée est stockée dans un KMS externe. Cognitive, enfin, lorsque l’interface manipule le choix par défaut pour orienter le comportement de l’utilisateur.

Dès lors, la recherche doit établir une grille d’évaluation de la souveraineté fondée sur des critères quantifiables : taux de contrôle local, degré d’souveraineté cryptographique, niveau d’exposition aux juridictions étrangères et capacité d’effacement. Cette approche transforme la souveraineté en variable mesurable, et non en simple idéal.

3. Hypothèse n°3 — La souveraineté se transmet par le savoir-faire

La troisième hypothèse postule que la souveraineté individuelle numérique ne se conserve que si elle se transmet. En effet, une souveraineté sans pédagogie est une autonomie périssable.

Ainsi, la maîtrise technique et cognitive doit être intégrée à l’éducation civique du XXIᵉ siècle. Non pas comme un apprentissage des outils, mais comme une culture de la vigilance : comprendre les architectures, anticiper les vulnérabilités et cultiver la sobriété informationnelle.

De plus, la transmission de cette culture implique un partage transgénérationnel et transnational. Autrement dit, la souveraineté numérique doit devenir un patrimoine collectif sans dépendre d’un État, d’une plateforme ou d’une langue. En ce sens, la position de l’Andorre, territoire multilingue et neutre, représente un laboratoire idéal pour cette approche.

4. Hypothèse n°4 — L’souveraineté cryptographique précède la souveraineté politique

La souveraineté cryptographique constitue la base de toute souveraineté durable. Sans contrôle des clés maîtresses, il n’existe ni liberté d’expression, ni secret des correspondances, ni propriété intellectuelle effective.

Ainsi, cette hypothèse soutient que le pouvoir politique découle du pouvoir cryptographique. Celui qui détient les clés contrôle la narration, les preuves et les vérités. Par conséquent, garantir la maîtrise individuelle des secrets équivaut à garantir la liberté démocratique elle-même.

Dans cette perspective, les technologies Freemindtronic (PassCypher, DataShielder, CryptPeer) incarnent une souveraineté ascendante : le pouvoir de l’État découle du pouvoir des citoyens souverains techniquement outillés.

5. Hypothèse n°5 — La souveraineté est une cognition augmentée

Enfin, la cinquième hypothèse relie la technique à la conscience. Elle considère la souveraineté individuelle numérique comme une forme d’augmentation cognitive. En d’autres termes, maîtriser le code, les protocoles et les logiques de traçabilité revient à élargir son champ de liberté.

De plus, cette approche redéfinit la frontière entre l’homme et la machine : l’intelligence artificielle n’est plus un pouvoir extérieur, mais un partenaire sous contrôle humain. Dès lors, la souveraineté devient non seulement un état juridique, mais une compétence cognitive, un réflexe éthique et une hygiène de pensée.

Ainsi, l’individu souverain n’est plus un simple utilisateur, mais un concepteur de son propre environnement numérique — un acteur conscient, autonome et résistant à la manipulation algorithmique.

Axes d’investigation — Cartographier les champs d’application de la souveraineté individuelle numérique

1. Axe cryptographique — De la maîtrise des clés à la preuve d’autonomie

Le premier axe d’investigation concerne la cryptographie souveraine. En effet, toute forme d’autonomie numérique repose d’abord sur le contrôle des clés maîtresses. Dès lors, il s’agit de déterminer comment l’architecture matérielle et logicielle peut garantir ce contrôle sans dépendre d’une autorité centrale.

De manière concrète, la recherche se concentre sur les dispositifs à preuve matérielle de possession. Autrement dit, la clé n’existe que dans la mémoire vive, segmentée et éphémère, et ne peut être reconstruite qu’en présence de l’utilisateur légitime. Ce modèle, déjà incarné par DataShielder HSM PGP / HSM PGP, permet de redéfinir la confiance comme une propriété mesurable du système.

De plus, cet axe inclut l’étude de protocoles d’échange hors ligne et de mécanismes de validation décentralisée. Ainsi, la souveraineté cryptographique devient non seulement une pratique de sécurité, mais aussi un acte politique : celui de ne déléguer ni la clé, ni la trace, ni la preuve.

2. Axe juridique — Redéfinir le droit à l’autonomie numérique

Le second axe porte sur le droit de la preuve souveraine. Il s’agit de comprendre comment les cadres légaux — RGPD, CLOUD Act, FISA 702, ou encore LQPD andorrane — influencent la capacité de l’individu à exercer sa propre souveraineté numérique.

En outre, cet axe explore la notion de “preuve par la conception” : un modèle où la conformité découle de l’absence de captation, et non de la surveillance. Par conséquent, un dispositif qui ne collecte rien devient, de facto, conforme. C’est une inversion du paradigme juridique classique, qui repose sur la déclaration plutôt que sur la conception.

De surcroît, la recherche doit analyser les tensions entre souveraineté nationale et souveraineté individuelle. En Andorre, par exemple, l’absence d’effet extraterritorial de la LQPD 29/2021 permet d’expérimenter des architectures où la donnée, la clé et la preuve appartiennent exclusivement à l’utilisateur. Dès lors, le droit devient non pas un obstacle à la technique, mais un garant de son intégrité.

3. Axe cognitif — Autonomie de pensée et résistance algorithmique

Le troisième axe s’inscrit dans le champ de la cognition souveraine. Il vise à comprendre comment la connaissance technique et la conscience critique interagissent pour produire une véritable autodétermination informationnelle.

En effet, la souveraineté individuelle numérique n’est pas seulement une affaire de chiffrement, mais aussi de lucidité. Comprendre les mécanismes d’influence algorithmique, repérer les biais cognitifs, et maîtriser l’attention constituent des conditions de liberté intérieure dans l’espace numérique.

Ainsi, la recherche se concentre sur la création d’indicateurs cognitifs : capacité de déconnexion volontaire, maîtrise des flux informationnels, compréhension des décisions automatisées. En d’autres termes, penser librement devient un acte de cybersécurité.

4. Axe systémique — Architecture distribuée et neutralité opérationnelle

Ce quatrième axe examine la dimension systémique de la souveraineté. Il s’agit d’étudier les architectures distribuées, locales ou hybrides, capables de garantir une résilience sans dépendance. Par conséquent, la souveraineté ne se limite plus au poste utilisateur, mais s’étend à la conception même du réseau.

De plus, cet axe s’intéresse à la neutralité technologique : une souveraineté ne peut être qualifiée de réelle que si elle ne dépend d’aucun fournisseur unique ni d’aucune juridiction étrangère. Ainsi, un service hébergé dans un cloud soumis au CLOUD Act ne peut être qualifié de “souverain”, même si les données y sont chiffrées. Seul un modèle de preuve locale, hors juridiction extraterritoriale, assure une souveraineté complète.

5. Axe éducatif et culturel — De la compétence technique à la conscience citoyenne

Enfin, le cinquième axe propose d’intégrer la souveraineté individuelle numérique dans la culture civique. En effet, comprendre les technologies de protection, les enjeux de métadonnées et les cadres légaux devient une condition essentielle à la citoyenneté numérique.

De plus, la transmission de ces savoirs constitue un enjeu politique : un individu formé à la cryptologie, à la vie privée et à la gouvernance décentralisée devient moins vulnérable aux manipulations et aux dépendances institutionnelles. Ainsi, l’éducation numérique ne vise pas seulement la maîtrise des outils, mais la conquête de la liberté intellectuelle.

Par conséquent, il devient impératif d’inclure ces enseignements dans les programmes académiques et dans la formation continue des professionnels de la donnée. En Andorre, où le multilinguisme et la neutralité politique favorisent la recherche ouverte, un tel modèle d’éducation souveraine pourrait servir de référence européenne.

Tableaux comparatifs & doctrines — Convergences, fractures et incarnations de la souveraineté individuelle numérique

Trois traditions doctrinales, trois temporalités

La compréhension contemporaine de la souveraineté individuelle numérique s’inscrit à la croisée de trois héritages intellectuels.

D’une part, la tradition libérale de Pierre Lemieux (1987) fonde la souveraineté sur l’individu comme instance ultime du pouvoir.

D’autre part, la lecture performative de Guillermo Arenas (2023) montre que la souveraineté ne devient réelle que lorsqu’elle est énoncée, reconnue et démontrée.

Enfin, l’approche critique de Pauline Türk (2020) replace la souveraineté dans la tension entre pouvoir étatique et autonomie citoyenne.

Ainsi, ces trois cadres théoriques n’opposent pas seulement des visions, ils dessinent une temporalité : Lemieux pose le principe, Türk décrit le conflit, Arenas constate la transformation. Dès lors, la doctrine Freemindtronic s’inscrit comme quatrième voie de démonstration de souveraineté via un dispositif.

Tableau comparatif des doctrines

| Cadre doctrinal | Conception de la souveraineté | Objet du pouvoir | Mode de validation | Vulnérabilité | Illustration contemporaine |

|---|---|---|---|---|---|

| Pierre Lemieux (1987) | Le pouvoir de dernière instance appartient à l’individu | Indépendance du jugement et du choix | Refus de délégation | Isolement institutionnel | Philosophie libérale radicale |

| Pauline Türk (2020) | Autodétermination informationnelle | Données et représentations personnelles | Conformité et contrôle juridique | Dépendance normative | Modèle RGPD et droit à l’effacement |

| Guillermo Arenas (2023) | Souveraineté performative et contextuelle | Énoncé reconnu par le système | Discours normatif et architecture technique | Captation algorithmique | Interfaces et règles implicites du web |

| Conseil d’État (2024) | Exercice coordonné de la souveraineté partagée | Interdépendance entre État, acteurs privés et citoyens | Régulation collaborative | Complexité normative | Rapport 2024 — “Renforcer l’exercice de la souveraineté” |

| doctrine Freemindtronic (2010–2025) | Souveraineté prouvée par la conception | Preuve matérielle de possession | Preuve cryptographique locale | Non interopérabilité institutionnelle | PassCypher NFC HSM / DataShielder PGP HSM |

Du droit au dispositif — le glissement épistémologique

Ce tableau révèle une mutation majeure : la souveraineté, autrefois définie comme un principe abstrait, se déplace désormais vers l’objet technique.

Autrement dit, le pouvoir de décision ne réside plus dans la déclaration politique, mais dans la capacité à maîtriser la conception d’un système.

En effet, un dispositif qui ne capture pas, qui ne trace pas, et qui n’obéit à aucune autorité extérieure, devient une forme d’État miniature.

Il incarne la souveraineté en acte.

Ainsi, la cryptographie matérielle, loin d’être un simple outil de sécurité, devient une technologie politique.

De plus, cette bascule redéfinit la hiérarchie du droit : la preuve technique précède la reconnaissance juridique.

Vers une convergence entre concept, loi et preuve

L’analyse comparée montre que les doctrines convergent sur un point essentiel : la souveraineté doit être exercée, non seulement proclamée.

Cependant, leurs méthodes divergent profondément.

Les cadres libéraux valorisent la volonté individuelle, tandis que les approches institutionnelles misent sur la coordination et la régulation.

En revanche, la doctrine Freemindtronic propose une synthèse : elle réunit la liberté de Lemieux, la réflexivité d’Arenas et la régulation de Türk dans une architecture concrète.

En combinant droit, design et cognition, elle transforme la souveraineté en expérience vérifiable.

De plus, cette convergence ouvre la voie à une mesure objective de la liberté : celle qui se démontre par l’absence de dépendance.

La doctrine Freemindtronic — démonstration d’un droit émergent

La doctrine Freemindtronic repose sur trois piliers fondamentaux :

1️⃣ La souveraineté cryptographique — chaque clé appartient exclusivement à son détenteur.

2️⃣ La souveraineté cognitive — chaque individu comprend et choisit les conditions de son exposition numérique.

3️⃣ La souveraineté juridique — chaque acte chiffré, non délégué et non tracé, constitue une preuve d’autonomie opposable.

Ainsi, la technologie n’est plus un service, mais une extension du droit.

Elle permet à l’individu d’exercer un pouvoir sans intermédiaire, ni administratif ni algorithmique.

Par conséquent, la souveraineté individuelle numérique devient une capacité opératoire, non une simple reconnaissance abstraite.

Lecture comparative et transition cartographique

En définitive, les doctrines exposées ici montrent un même horizon :

— Lemieux définit la liberté ;

— Türk encadre sa responsabilité ;

— Arenas décrit sa performativité ;

— Freemindtronic la prouve.

De plus, ces approches révèlent que la souveraineté numérique ne peut être comprise qu’en contexte : un modèle centralisé produit une dépendance, tandis qu’un modèle distribué engendre une autonomie.

Dès lors, la prochaine étape consiste à cartographier ces modèles à l’échelle internationale afin d’identifier où, comment et sous quelle forme la souveraineté individuelle numérique s’exerce effectivement.

Cartographie internationale

En croisant les cadres légaux et les infrastructures, cinq ensembles géopolitiques se distinguent :

- Bloc euro-andorran — Souveraineté hybride : protection forte des données (RGPD, LQPD), mais dépendance cloud persistante.

- Bloc anglo-saxon — Extraterritorialité assumée : priorité donnée à la sécurité nationale sur la vie privée (CLOUD Act, FISA).

- Bloc sino-russe — Contrôle total : souveraineté d’État, surveillance intégrée, citoyenneté numérique dirigée.

- Bloc latino-américain — Harmonisation progressive : convergence vers le RGPD, mais infrastructures sous influence américaine.

- Bloc africain et asiatique émergent — Souveraineté technique en construction, appuyée sur les architectures open source et la crypto-souveraineté locale.

Ces dynamiques montrent que la souveraineté individuelle ne dépend pas seulement du droit. Elle résulte d’un équilibre entre localisation des données, maîtrise des clés et indépendance cognitive. Plus la technologie est locale, plus la liberté devient tangible.

Frise historique — 1987–2025

- 1987 — Publication du concept de “Public Key Infrastructure” (PKI) : naissance des tiers de confiance numériques.

- 1995 — Directive européenne 95/46/CE : première harmonisation du droit à la vie privée.

- 2004 — Émergence du “Zero Trust Model” (Forrester Research).

- 2010 — Lancement de la doctrine Freemindtronic : souveraineté prouvée par la conception, architecture hors ligne-first.

- 2018 — RGPD : consécration de l’autodétermination informationnelle.

- 2021 — LQPD 29/2021 : Andorre adopte une régulation équivalente au RGPD sans extraterritorialité.

- 2024 — Adoption de la décision d’adéquation UE–Andorre.

- 2025 — Décret Lecornu n°2025-980 : reconnaissance juridique de la conformité par absence de données.

Perspective stratégique — Horizon 2030

Vers une autonomie augmentée

Dans ce contexte, la convergence entre cryptographie locale, intelligence embarquée et souveraineté cognitive pourrait donner naissance à une nouvelle catégorie : l’IA souveraine. Dès lors, cette entité serait capable d’agir, de raisonner et de protéger sans dépendance à un serveur ni à une infrastructure cloud, incarnant ainsi une autonomie technique et décisionnelle totale.

Diplomatie normative et reconnaissance internationale