2025, Digital Security, Tech Fixes Security Solutions, Technical News

SSH Key PassCypher HSM PGP — Sécuriser l’accès multi-OS à un VPS

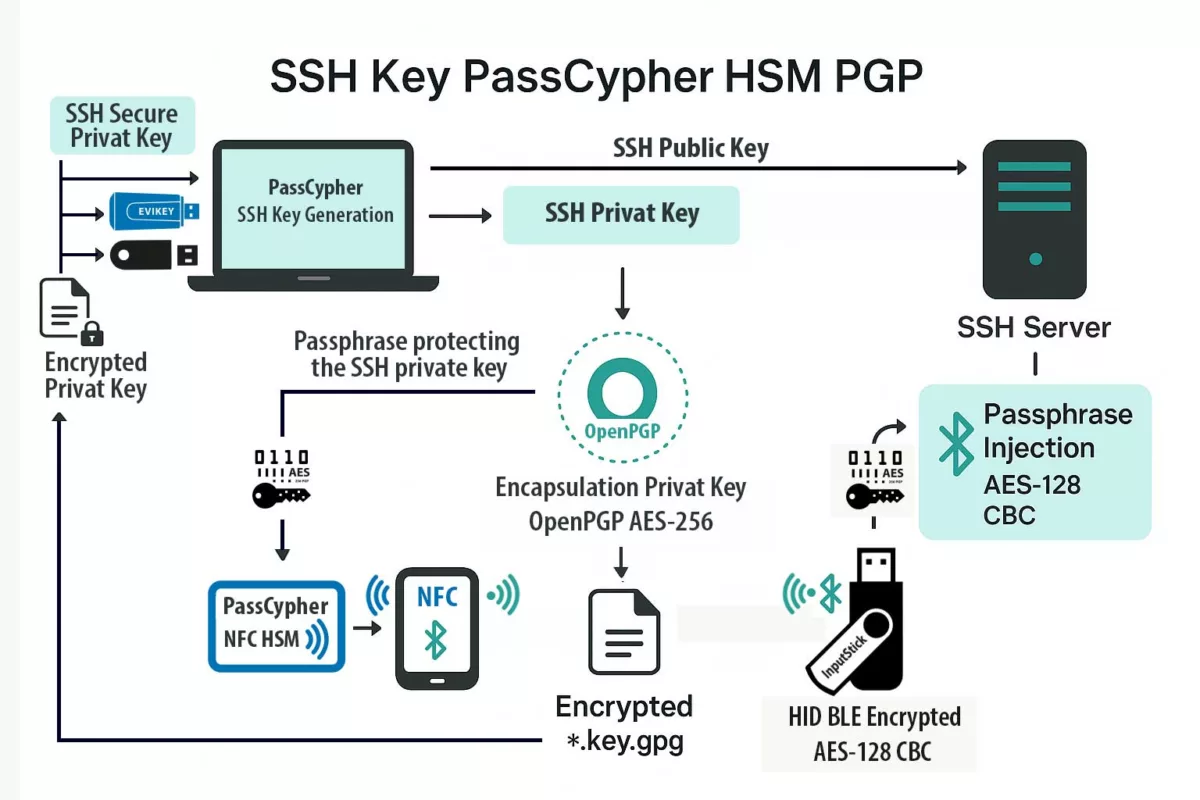

SSH Key PassCypher HSM PGP fournit une chaîne souveraine : génération locale de clés SSH au format natif OpenSSH, directement chiffrées par passphrase lors de leur création, injectée via PassCypher NFC HSM ou saisie clavier. La protection repose sur le chiffrement interne d’OpenSSH (AES-256-CBC. Cette méthode zéro-clé-en-clair permet des passphrases longues (≥256 bits) injectées via BLE-HID pour éliminer les risques de keyloggers lors d’accès à VPS Debian, macOS ou Windows.

Résumé express — Une authentification SSH souveraine pour tous les OS

⮞ En bref

Lecture rapide (≈ 5 minutes) : générez votre paire SSH dans PassCypher HSM PGP, exportez la seule clé publique vers le serveur, et conservez la clé privée au format OpenSSH natif (id_rsa, id_ecdsa, id_ed25519), directement chiffrée par passphrase lors de sa création (aucun conteneur OpenPGP). Le déchiffrement est éphémère, déclenché par une passphrase fournie manuellement ou injectée par PassCypher NFC HSM (émulateur BLE-HID).

Cette méthode garantit une authentification SSH totalement souveraine et une sécurité sans exposition de la clé privée, même sur disque ou en transfert.

⚙ Concept clé

Comment sécuriser une clé SSH ?

Freemindtronic répond à cette question par une approche souveraine : génération locale dans le HSM, encapsulation OpenPGP (AES-256 + KDF durci) et passphrase injectée via PassCypher NFC HSM ou saisie clavier. Cette architecture zéro-clé-en-clair permet des passphrases longues (≥ 256 bits) injectées via BLE-HID, éliminant les risques de keyloggers lors des accès à des VPS Debian, macOS ou Windows.

Interopérabilité

Compatible : Debian / Ubuntu / Fedora / FreeBSD / macOS / Windows (WSL, PuTTY) / Android (Termux, clients SSH) / iOS (Blink, etc.).

Format OpenSSH natif = portabilité maximale.

Paramètres de lecture

Temps de lecture résumé express : ≈ 5 minutes

Temps de lecture résumé avancé : ≈ 7 minutes

Temps de lecture chronique complète : ≈ 39 minutes

Dernière mise à jour : 2025-10-02

Niveau de complexité : Avancé / Expert

Densité technique : ≈ 73 %

Langues disponibles : CAT · EN · ES · FR

Spécificité linguistique : Lexique souverain — densité technique élevée

Ordre de lecture : Résumé → Architecture → Sécurité → Flux → Rotation → EviSSH → Ressources

Accessibilité : Optimisé pour lecteurs d’écran — ancres sémantiques incluses

Type éditorial : Chronique stratégique — Sécurité numérique ·Actualités techniques

À propos de l’auteur : Jacques Gascuel, inventeur et fondateur de Freemindtronic Andorra, spécialiste des technologies HSM NFC, de la cryptographie embarquée et des architectures zero trust. Ses travaux visent la souveraineté numérique et la préparation aux ruptures post-quantiques.

Résumé avancé — Architecture et flux SSH sécurisé via SSH Key PassCypher HSM PGP

⮞ En détail

Flux opérationnel : Génération (PassCypher HSM PGP — recommandation ed25519) → Chiffrement natif OpenSSH (AES-256-CTR + bcrypt KDF) → Export de la clé publique (.pub OpenSSH) → Stockage de la clé privée chiffrée au format OpenSSH (`id_*`) — duplications sûres possibles → Usage (décryptage éphémère local déclenché par passphrase fournie par le HSM ou saisie) → Connexion SSH (ssh -i ~/.ssh/id_* -p [port]).

Au-delà des plateformes classiques de gestion des clés SSH

Alors que la plupart des solutions de gestion des clés SSH reposent sur des infrastructures logicielles centralisées, des coffres-forts cloud ou des architectures dites zero-knowledge, PassCypher HSM PGP introduit une approche souveraine et matérielle. Toutes les opérations cryptographiques — de la génération à la rotation et à la gestion du cycle de vie des clés — sont réalisées localement dans le module HSM, sans intermédiaire logiciel ni dépendance réseau.

Cette conception combine les avantages des architectures zero-knowledge avec ceux de l’isolement matériel. Chaque clé SSH est générée au sein du HSM, encapsulée dans un conteneur OpenPGP AES-256 et conservée dans un état zéro clé en clair. Contrairement aux solutions logicielles qui synchronisent les secrets via un serveur ou un cloud, PassCypher garantit qu’aucune clé privée ni passphrase ne quitte jamais le périmètre matériel de confiance.

Cette gestion matérielle souveraine des clés SSH offre les mêmes capacités d’automatisation que les gestionnaires de secrets traditionnels — notamment la rotation des clés, le partage sécurisé au sein d’une équipe, la traçabilité complète et l’audit en temps réel — tout en assurant une indépendance totale vis-à-vis des services cloud. Le résultat est une solution zero cloud, zero clear key et post-quantum ready adaptée aux environnements souverains et critiques.

Pourquoi sécuriser SSH avec un HSM

Les clés SSH non chiffrées sont exposées au vol, aux copies et aux sauvegardes non souhaitées. PassCypher change le paradigme : la clé privée est encapsulée dans un conteneur chiffré et ne peut être utilisée qu’après un déchiffrement contrôlé. L’injection matérielle de la passphrase (NFC / BLE-HID) supprime le besoin de taper la passphrase sur un clavier exposé aux keyloggers.

Architecture HSM PGP — éléments techniques

- Format natif OpenSSH : AES-256-CBC selon implémentation, avec dérivation bcrypt intégrée ;

- Aucune encapsulation OpenPGP : la clé privée reste autonome et directement utilisable sur tout système compatible OpenSSH ;

- Passphrase : génération aléatoire dans le HSM (recommandation ≥ 256 bits pour posture « PQ-aware ») ;

- Injection : NFC pour déclenchement + émulateur BLE-HID pour saisie automatique et protection anti-keylogger ;

- Duplication sûre : fichiers

*.key.gpgcopiables (EviKey NFC HSM, clé USB, SD, NAS, QR imprimé) —

sécurisés tant que la passphrase/KDF restent protégés.

Utiliser SSH Key PassCypher HSM PGP sur un VPS Debian et au-delà

⮞ TL;DR

Cette section détaille la mise en œuvre concrète : génération d’une paire SSH via PassCypher HSM PGP, export dans un dossier comprenant la clé privée sécurisée (*.key.gpg) avec un mot de passe et sa clé publique. Lors de l’utilisation de la clé privée depuis un support de stockage même non sécurisé, le déchiffrement est réalisé de manière éphémère en mémoire volatile (RAM). La passphrase/mot de passe de la clé privée est obligatoire.

Elle peut être saisie au clavier ou, avantageusement, injectée depuis PassCypher NFC HSM via son émulateur de clavier Bluetooth sécurisé (BLE-HID) chiffré en AES-128 CBC. Cette méthode fluide, sans saisie manuelle, permet une authentification SSH totalement souveraine

sur VPS Debian (OVH) et autres environnements Linux, macOS ou Windows. Elle inclut également les bonnes pratiques de durcissement serveur (sshd_config, iptables, Fail2ban) et d’audit (journaux, rotation des clés, traçabilité horodatée).

L’utilisation d’un émulateur de clavier BLE-HID pour l’injection de passphrases complexes (> 256 bits) remplace avantageusement les solutions par QR code ou agents logiciels. Elle garantit à la fois la mobilité, la compatibilité multi-OS et une résistance native aux enregistreurs de frappe et aux attaques par injection réseau.

In sovereign cybersecurity ↑ Chronique appartenant aux rubriques Digital Security et Tech Fixes & Security Solutions. Voir les dossiers connexes : EviSSH — gestion SSH HSM, EviKey NFC HSM, SSH VPS Sécurisé — PassCypher HSM, PassCypher HSM PGP — note technique.

Chronique – EviSSH — Moteur embarqué dans PassCypher HSM PGP

EviSSH est la technologie embarquée dans PassCypher HSM PGP dédiée à la génération, la gestion et le stockage souverain des clés SSH.

Elle s’appuie sur le moteur EviEngine pour exécuter localement les opérations cryptographiques nécessaires à la création d’une paire de clés SSH et à son encapsulation chiffrée.

Aucune donnée, clé ni métadonnée n’est transmise à un serveur ou service cloud : toutes les opérations sont réalisées localement, côté client.

Rôle et fonctionnement

- Interface intégrée — EviSSH est accessible directement depuis l’extension web PassCypher HSM PGP.

- Génération locale — Les paires de clés SSH sont générées à l’aide de Git for Windows (ou de l’équivalent natif sous Linux/macOS) via l’orchestration d’EviEngine.

- Chiffrement — La clé privée est générée et chiffrée directement par OpenSSH via passphrase (AES-256 + bcrypt KDF) la clé reste dans son format OpenSSH natif.

- Stockage souverain — L’utilisateur choisit librement l’emplacement d’enregistrement : local (dossier .ssh), EviKey NFC HSM, NAS ou support externe.

- Interopérabilité — Les clés publiques sont exportées au format OpenSSH standard, pleinement compatibles avec Debian, Ubuntu, macOS, Windows, Android et iOS.

EviEngine — cœur d’orchestration

EviEngine assure la communication entre le navigateur, le système et les composants matériels HSM.

Il orchestre la génération de clés via Git, gère les licences d’extension PassCypher et assure l’exécution locale sans serveur.

Chaque action est réalisée directement sur la machine de l’utilisateur, garantissant la souveraineté totale du processus.

Intégration HSM

- PassCypher NFC HSM — Injection matérielle de la passphrase via canal BLE-HID chiffré (AES-128 CBC).

- EviKey NFC HSM — Stockage matériel sécurisé des fichiers de clés encapsulées (

*.key.gpg), protégés par la passphrase définie dans PassCypher.

Note : EviSSH n’est pas un outil séparé ; c’est une brique native de PassCypher HSM PGP reposant sur EviEngine. Son rôle est d’unifier la génération, la gestion et la souveraineté du cycle de vie des clés SSH dans un environnement 100 % local et auditable.

Génération d’une clé SSH souveraine avec PassCypher HSM PGP

La génération d’une clé SSH est effectuée par le module EviSSH intégré à PassCypher HSM PGP, via le moteur EviEngine. Cette opération repose sur Git pour la création native de la paire de clés SSH, immédiatement encapsulée et chiffrée par PassCypher HSM PGP. Aucune donnée n’est transmise à un service tiers : tout le processus est exécuté localement.

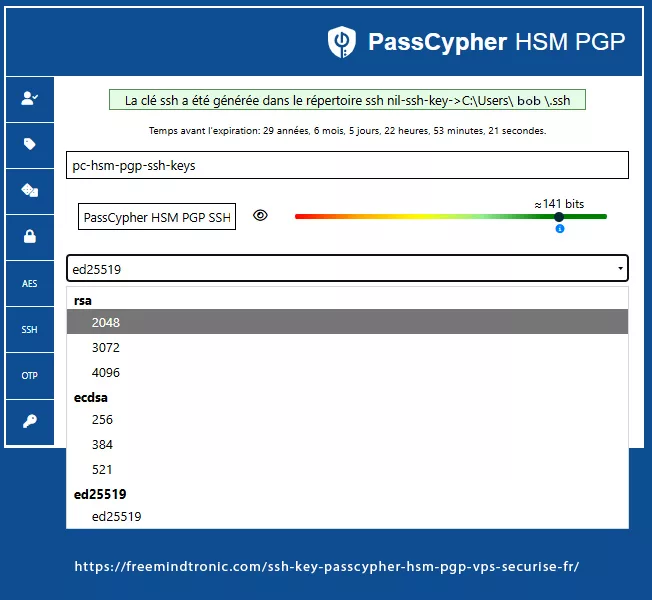

Sélection d’algorithme — Choix cryptographique dans l’extension PassCypher

L’utilisateur sélectionne l’algorithme et la taille de clé directement depuis l’interface de l’extension web PassCypher HSM PGP. Les options disponibles sont regroupées par famille :

- RSA : 2048 bits · 3072 bits · 4096 bits

- ECDSA : 256 bits (p-256) · 384 bits (p-384) · 521 bits (p-521)

- EdDSA : ed25519 — recommandé pour sa robustesse, sa compacité et sa compatibilité native avec OpenSSH

Étapes de génération — Processus transparent via l’extension web

- Ouvrir le module SSH dans PassCypher HSM PGP.

- Choisir un nom de clé (label) unique, par ex.

pc-hsm-pgp-ssh-key. - Sélectionner l’algorithme souhaité (

ed25519oursa-4096selon le cas). - Définir la passphrase : saisie manuellement par l’utilisateur ou injectée via PassCypher NFC HSM avec son émulateur BLE-HID sécurisé AES-128 CBC). Cette passphrase est celle utilisée pour chiffrer la clé privée encapsulée par PassCypher HSM PGP.

- Valider : EviSSH génère la paire SSH via Git, puis PassCypher HSM PGP chiffre la clé privée. Les fichiers sont automatiquement enregistrés dans le dossier défini par l’utilisateur (par défaut :

~/.ssh/ou sur un support matériel tel qu’un EviKey NFC HSM).

Résultat — Artefacts exportés

id_ed25519.pub— la clé publique, à copier sur le serveur distant.- id_ed25519 — la clé privée SSH au format OpenSSH natif, chiffrée par passphrase (AES-256-CBC + bcrypt KDF).

La passphrase, de préférence ≥256 bits d’entropie, peut être saisie depuis la mémoire humaine ou injectée automatiquement depuis le HSM via BLE-HID — évitant toute saisie sur un clavier exposé aux keyloggers.

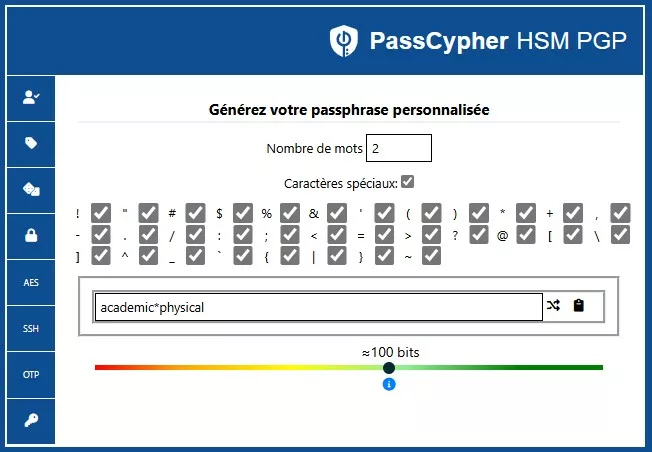

Générateur de passphrase mémorisable — option « deux-mots + symbole »

✓ Objectif : Proposer une passphrase aléatoire mais facile à retenir : génération de 2 à 4 mots choisis au hasard dans une liste large + injection de caractères spéciaux séparateurs. Utile pour les usages mobiles ou opérateurs où la mémorisation est requise sans sacrifier l’usage d’un KDF durci et de l’injection HSM (BLE-HID / NFC).

Le générateur intégré permet :

- de tirer n mots aléatoires depuis une wordlist embarquée (taille configurable) ;

- d’insérer automatiquement 1–3 caractères spéciaux entre les mots ou en suffixe/prefixe ;

- d’afficher une estimation d’entropie (indicative) ;

- d’enregistrer la passphrase dans le HSM (optionnel) ou de l’injecter via BLE-HID au moment du chiffrement du conteneur

*.key.gpg.

⚠ Alerte entropie — 2 mots seuls offrent une entropie limitée sauf si la wordlist est très large (≥ 2²⁰ entrées). Pour une résistance robuste :

- préférer 3–4 mots issus d’une large wordlist (ex. > 10k entrées) ;

- ajouter au moins 2 caractères spéciaux aléatoires et un séparateur non alphabétique ;

- utiliser Argon2id (m élevé) dans PassCypher pour durcir la dérivation avant AES-256 ;

- pour posture « PQ-aware » : privilégier une passphrase d’entropie effective ≥ 256 bits ou confier la génération aléatoire au HSM.

Exemple pratique

Générer une passphrase mémorisable à 3 mots + 2 caractères spéciaux :

# Exemple conceptuel (interface PassCypher) 1) Choisir wordlist : « common-wordlist-16k » 2) Nombre de mots : 3 3) Séparateur : '-' ; caractères spéciaux aléatoires : '#!' → Exemple généré : atlas-siren#! Utilisation : injecter via PassCypher NFC HSM (BLE-HID) au moment du chiffrement du conteneur :

gpg --symmetric --cipher-algo AES256 --output id_ed25519.key.gpg --compress-level 0 id_ed25519 # la passphrase est fournie par PassCypher BLE-HID au prompt pinentry Recommandations opérationnelles

- Si la clef protège un accès critique (production, bastion) : préférer la génération HSM ou augmenter le nombre de mots ;

- Activer Argon2id (m >= 512MB, t >= 3, p >= 4) côté PassCypher lors du chiffrement ;

- Ne jamais conserver la passphrase en clair ni la noter sans protection matérielle ;

- Vérifier l’estimation d’entropie affichée dans l’UI et ajuster (mots supplémentaires / spéciaux) si nécessaire.

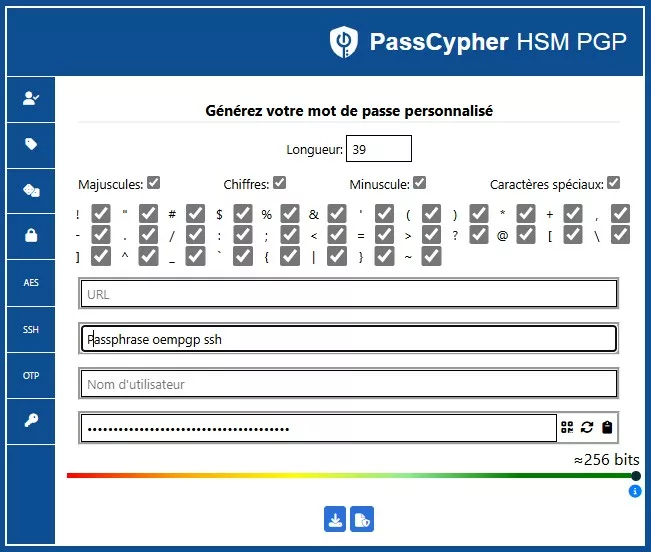

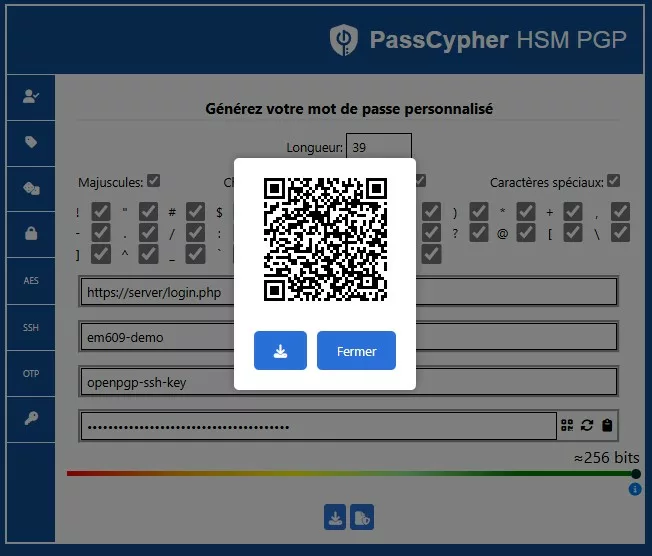

Générateur ASCII-95 — mot de passe / passphrase haute-entropie

L’interface illustrée ci-dessous permet de générer des mots de passe ou passphrases à très haute entropie, en s’appuyant sur l’ensemble complet des 95 caractères ASCII imprimables.Contrairement à un générateur « mots » mémorisables, ce mode vise la sécurité maximale : longueur libre, activation/désactivation fine des classes (majuscules, minuscules, chiffres, symboles) et estimation d’entropie en temps réel — souvent ≥ 256 bits selon la longueur choisie. Ce flux est destiné aux scénarios où la passphrase sera stockée de façon chiffrée (QR chiffré, HSM) et injectée via l’écosystème PassCypher (BLE-HID / NFC) sans affichage en clair à l’écran.

Export QR Code — transfert direct vers un HSM NFC PassCypher

Une fois le mot de passe ou la passphrase haute entropie généré via le module ASCII-95, l’utilisateur peut exporter le secret au format QR Code chiffré. Ce code peut ensuite être scanné depuis un smartphone Android NFC utilisant l’application Freemindtronic embarquant PassCypher NFC HSM. Cette interopérabilité souveraine permet le transfert d’un secret du HSM logiciel vers le HSM matériel sans exposition réseau ni enregistrement sur disque. Ensuite vous pouvez utiliser PassCypher NFC HSM avec l’émulateur de clavier Bluetooth pour saisir le mot de passe ou la passphrase haute entropie.

Exemple réel — Clé privée RSA 4096 bits protégée par passphrase

Même une clé RSA 4096 bits, si stockée en clair, reste vulnérable. Dans PassCypher HSM PGP, elle est encapsulée et protégée par une passphrase de 141 bits d’entropie par défaut, rendant toute exfiltration ou brute-force mathématiquement irréaliste.

Voici à quoi ressemble une clé privée SSH RSA 4096 bits encapsulée au format OpenSSH, chiffrée par passphrase :

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAACmFlczI1Ni1jdHIAAAAGYmNyeXB0AAAAGAAAABA+ghFLmp

Oiw0Z3A4NKn2gHAAAAGAAAAAEAAAIXAAAAB3NzaC1yc2EAAAADAQABAAACAQDK4d0ntIeb

... (contenu tronqué pour lisibilité) ...

55XA==

-----END OPENSSH PRIVATE KEY-----BEGIN OPENSSH PRIVATE KEY, suivie d’un bloc base64 chiffré. Le champ b3BlbnNzaC1rZXktdjE= indique une version OpenSSH v1 avec chiffrement activé. Le mot-clé aes256-ctr ou aes256-cbc est implicite selon la configuration du moteur.Intégration sur VPS (ex. OVH Debian 12)

L’intégration d’une clé SSH PassCypher HSM PGP à un VPS s’effectue en insérant la clé publique (.pub) dans le fichier authorized_keys du serveur. OVH permet de le faire directement lors de la création du VPS via son tableau de bord.

Insertion manuelle post-déploiement

ssh -p 49152 debian@IPVPS "mkdir -p ~/.ssh && chmod 700 ~/.ssh && cat >> ~/.ssh/authorized_keys" < id_ed25519.pub

Ensuite, déchiffrez localement la clé privée depuis son conteneur chiffré :

ssh-keygen -p -f ~/.ssh/id_ed25519

chmod 600 ~/.ssh/id_ed25519

ssh -i ~/.ssh/id_ed25519 -p 49152 debian@IPVPS

~/.ssh est en 700 et authorized_keys en 600. Les ACL Linux ne sont généralement pas nécessaires ici, mais toute ACL résiduelle doit rester au moins équivalente aux permissions POSIX strictes.Le fichier déchiffré n’existe que temporairement : il peut être auto-effacé à la fin de la session SSH, ou conservé dans la RAM si l’environnement est chiffré (tmpfs). Cette approche « zero-clear-text » garantit

qu’aucune donnée sensible ne subsiste sur disque.

Compatibilité multi-OS — Authentification universelle

Le format OpenSSH utilisé par PassCypher HSM PGP assure une compatibilité complète avec les principaux systèmes d’exploitation. L’approche souveraine repose sur des standards ouverts sans dépendance cloud ni service tiers.

| OS | Client SSH | Particularités |

|---|---|---|

| Debian / Ubuntu | OpenSSH | Support natif de la clé privée chiffrée. |

| macOS | OpenSSH intégré | Gestion par ssh-add ou injection BLE-HID. |

| Windows 10 / 11 | PuTTY / OpenSSH | Conversion facultative via PuTTYgen. |

| Android | Termux / JuiceSSH | Support injection HID (smartphone couplé NFC). |

| iOS | Blink Shell | Injection BLE-HID automatique (si appairage valide). |

authorized_keys, administrators_authorized_keys).Référence officielle — Microsoft : Authentification par clé SSH sous Windows (30 juin 2025)

En juin 2025, Microsoft a publié une mise à jour majeure sur l’authentification basée sur les clés SSH (Key-based authentication) intégrée nativement à Windows. Ce guide décrit la création et la gestion de paires de clés publiques/privées et recommande l’usage d’algorithmes cryptographiques asymétriques (Ed25519, ECDSA, RSA, DSA).

Cette mise à jour s’applique à Windows Server 2025 / 2022 / 2019, ainsi qu’à Windows 11 et Windows 10. Elle intègre OpenSSH et ses outils : ssh-keygen, ssh-agent, ssh-add, scp / sftp.

- Publication : 10 mars 2025 — Microsoft Learn

- Objet : gestion et protection des clés SSH via OpenSSH intégré à Windows et PowerShell

- Bonnes pratiques : stockage local chiffré, passphrase obligatoire, ACL restrictives sur

authorized_keysetadministrators_authorized_keys

C:\ProgramData\ssh\administrators_authorized_keys pour stocker les clés publiques SSH autorisées.Protégé par des ACL NTFS — accès Administrators et SYSTEM uniquement.

Les droits peuvent être attribués via leur SID :

*S-1-5-32-544 (groupe Administrators).Documentation officielle Microsoft

Extension souveraine du modèle

- La passphrase est injectée matériellement via BLE-HID ou NFC, sans saisie clavier.

- Le chiffrement AES-256 OpenPGP empêche toute sortie de clé privée hors mémoire éphémère.

Ainsi, le flux Microsoft « Key-based authentication » devient, grâce à PassCypher, une authentification SSH matériellement souveraine, compatible Windows/Linux, conforme au modèle Zero-Trust et aux exigences post-quantiques.

PowerShell SSH

Depuis Windows Server 2025 et Windows 11, PowerShell intègre nativement le module PowerShell-SSH, permettant l’exécution distante de commandes via le moteur OpenSSH.

Couplé à PassCypher HSM PGP, il exécute des opérations sans exposer la passphrase en mémoire, assurant une automatisation auditable et souveraine.

Sovereign SSH

La mise en œuvre hybride et matérielle via PassCypher HSM PGP incarne le modèle de gestion SSH souveraine.

Elle combine génération locale, chiffrement des clés privées en AES-256 OpenPGP, dérivation KDF durcie et rotation typologique, sans dépendance cloud ni identité fédérée.

Ce modèle renforce la chaîne de confiance Microsoft OpenSSH par une couche souveraine, auditable et post-quantique.

Intégration Git for Windows

PassCypher HSM PGP exploite Git for Windows pour générer et gérer les paires de clés SSH compatibles avec OpenSSH.

Git for Windows intègre ssh-keygen.exe pour créer des clés SSH protégées par passphrase, stockées par défaut dans C:\Users\<username>\.ssh\.

Ce mode garantit la compatibilité totale avec PowerShell SSH et OpenSSH pour Windows, tout en ajoutant une couche de chiffrement matériel souveraine (Zero-Clear-Key).

Clé d’authentification : utilisée exclusivement pour établir des connexions SSH sécurisées vers des serveurs distants. Injectée la passphrase de la clé privé SSH matériellement via BLE-HID depuis un NFC HSM PassCypher ou saisi manuel ou copier/coller par l’utilisateur, elle ne s’affiche ni ne transite jamais en clair ni sur disque ni en mémoire persistante.

Séparation fonctionnelle des clés SSH — authentification vs signature

Dans une architecture souveraine, chaque clé SSH doit être affectée à un usage précis afin de limiter les risques d’exposition et renforcer la traçabilité. PassCypher HSM PGP met en œuvre cette séparation typologique en chiffrant individuellement chaque clé privée dans un conteneur OpenPGP (AES-256 + KDF durci), avec label et empreinte distincts selon la fonction :

- Clé d’authentification : utilisée pour établir des connexions SSH sécurisées. La passphrase est injectée via BLE-HID depuis un HSM NFC PassCypher, saisie manuellement ou collée localement. Elle n’est jamais exposée en clair — ni sur disque, ni en mémoire persistante — conformément au principe Zero-Clear-Key. L’utilisateur reste responsable en cas de saisie ou collage manuel.

- Clé de signature : dédiée à la validation cryptographique de fichiers, scripts ou commits Git. Elle est encapsulée dans un conteneur OpenPGP distinct, traçable et révoquable sans impact sur les accès SSH actifs.

Cette séparation chiffrée permet :

- Une révocation ciblée sans perturber les connexions SSH actives (la gestion des dates de révocation figure parmi les évolutions prévues du module SSH PassCypher)

- Une auditabilité renforcée via les labels fonctionnels et l’historisation locale

- Une interopérabilité native avec les workflows DevSecOps (Git, CI/CD, pipelines signés)

ssh-keygen -C "auth@vps" ou sign@repo) afin de faciliter la gestion dans les fichiers authorized_keys et les registres append-only de PassCypher.Durcissement et bonnes pratiques SSH Key PassCypher HSM PGP

Même avec une clé SSH PassCypher HSM PGP, la sécurité globale dépend du durcissement serveur. Voici les recommandations clés pour une posture souveraine :

- Désactiver l’accès root :

PermitRootLogin no - Interdire les connexions par mot de passe :

PasswordAuthentication no - Limiter les utilisateurs SSH :

AllowUsers admin - Changer le port SSH : (ex.

49152) et bloquer le 22 par firewall - Configurer UFW/iptables : politique

DROPpar défaut + exceptions ciblées - Installer Fail2ban : (maxretry=3, bantime=30m) pour bloquer le brute-force

- Activer les journaux d’audit :

journalctl -u ssh, rotation et ledger des connexions - ACL / permissions strictes : sur Linux,

~/.ssh=700,authorized_keys=600; sur Windows, restreindre via ACL NTFS (Administrators, SYSTEM) pourauthorized_keysetadministrators_authorized_key.

FIDO vs SSH — Deux paradigmes, deux postures

Dans le paysage actuel de la cybersécurité, la confusion entre FIDO2/WebAuthn et SSH persiste, alors que ces technologies reposent sur des modèles d’authentification et de confiance fondamentalement différents. FIDO sécurise une identité humaine dans le navigateur. SSH, lui, sécurise une identité machine dans le réseau.Leur finalité, leur surface d’exposition et leur posture souveraine s’opposent dans la conception même.

FIDO2 / WebAuthn — Authentification centrée sur l’humain

- ↳ Conçu pour authentifier un utilisateur auprès d’un service Web (navigateur ↔ serveur via WebAuthn) ;

- ↳ La clé privée reste enfermée dans un authenticator matériel (YubiKey, TPM, Secure Enclave, etc.) ;

- ↳ Chaque site ou domaine crée une paire de clés unique — isolation des identités ;

- ↳ Dépendance à un serveur d’authentification (RP) et à l’écosystème navigateur ;

- ↳ Présence humaine obligatoire (biométrie, geste, contact) ;

- ↳ Clé non exportable : excellente sécurité, mais portabilité quasi nulle ;

- ↳ Pas de journal d’audit local ni de rotation autonome.

SSH — Authentification centrée sur la machine

- ↳ Conçu pour authentifier un système client auprès d’un hôte distant (VPS, serveur, cluster) ;

- ↳ Utilise une clé persistante, réutilisable sur plusieurs hôtes selon la politique de confiance ;

- ↳ Fonctionne sans navigateur : protocole SSH natif, échanges chiffrés machine ↔ machine ;

- ↳ Permet la duplication et la sauvegarde des clés (si chiffrées correctement) ;

- ↳ L’authentification repose sur une passphrase ou sur un HSM matériel (injection ou saisie locale) ;

- ↳ Journalisation native possible (logs SSH), rotation et révocation maîtrisées ;

- ↳ Indépendant du cloud, sans serveur d’identité tiers.

⮞ Ce que fait PassCypher HSM PGP avec EviSSH

La solution SSH Key PassCypher HSM PGP étend le modèle SSH classique en y intégrant des éléments de sécurisation matérielle et de traçabilité analogue à FIDO, mais dans une approche souveraine et sans cloud :

- → Génération locale de la paire SSH via PassCypher Engine / EviSSH ;

- → Clé privée encapsulée dans un conteneur OpenPGP (AES-256 + KDF Argon2id/PBKDF2) ;

- → Clé toujours chiffrée sur disque, jamais en clair : le déchiffrement est éphémère, en mémoire volatile uniquement ;

- → Injection matérielle de la passphrase via PassCypher NFC HSM ou émulateur BLE-HID (canal AES-128 CBC sécurisé) ;

- → Présence physique facultative mais possible : le NFC HSM devient l’équivalent d’un “geste FIDO” souverain ;

- → Compatibilité totale multi-OS : Linux, macOS, Windows, Android, iOS ;

- → Aucune dépendance à un navigateur, un serveur WebAuthn, ou un compte cloud ;

- → Orchestration, rotation et sauvegarde via EviSSH pour usage industriel et défense.

Synthèse stratégique

- FIDO2 : modèle cloud-centré et non-exportable — pour les services Web, mais limité hors navigateur ; SSH PassCypher : modèle souverain et portable — idéal pour les accès serveurs, VPS, ou environnements critiques ;

- PassCypher combine la sécurité matérielle d’un authenticator et la souplesse du SSH natif ;

- Les passphrases (≥ 256 bits) injectées via BLE-HID assurent une résistance post-quantique symétrique ;

- Les journaux d’audit et la rotation de clés offrent une traçabilité locale — hors des clouds FIDO ;

- Une même finalité : la confiance numérique, mais deux chemins : dépendance vs souveraineté.

Note comparative : Le canal BLE-HID chiffré AES-128 CBC de PassCypher HSM PGP offre un niveau d’assurance équivalent à un authenticator FIDO2 niveau L2, mais sans dépendance au navigateur ni serveur d’identité. Cette approche hybride, matérielle et logicielle, fait de PassCypher une solution SSH véritablement <strong>post-WebAuthn.

Modèle de menace ⇢ comprendre les risques liés à SSH

Les connexions SSH classiques reposent sur des fichiers locaux contenant des clés privées. Sans protection matérielle, ces fichiers peuvent être copiés, exfiltrés ou utilisés à distance. Le modèle souverain mis en œuvre par SSH Key PassCypher HSM PGP vise à neutraliser ces risques par une approche dite zéro-clé-en-clair et une segmentation stricte des secrets.

Menaces identifiées

- Vol de clé privée → exfiltration du fichier

~/.ssh/id_*ou de ses copies cloud. - Dump mémoire → récupération en RAM d’une clé temporairement déchiffrée.

- Keylogger → capture de la passphrase lors d’une saisie clavier classique.

- MITM BLE → interception du signal lors d’un appairage “Just Works”.

- Sauvegarde non chiffrée → duplication accidentelle du conteneur sans contrôle d’accès.

- Erreur humaine → réutilisation ou diffusion non intentionnelle d’une clé.

⮞ Observation: ⮞ Observation : la plupart des attaques réussies exploitent un seul facteur : la présence d’une clé privée en clair sur disque, en mémoire ou pendant la saisie.

Compromissions de clés SSH — Cas européens et français & leçons tirées

⮞ Incidents documentés en Europe (2021–2025)

- Vulnérabilités critiques dans OpenSSH (France – février 2025) — Deux failles majeures (CVE-2025-26465 et CVE-2025-26466) ont été identifiées par le CERT-FR, exposant les serveurs SSH à des attaques par déni de service (DoS) et à des détournements de session (MitM).

- Les versions antérieures à OpenSSH 9.9p2 sont vulnérables. Avis CERT-FR

- Ces failles permettent de contourner la vérification des clés hôtes et de perturber les connexions SSH.

Leçon : même les implémentations de confiance peuvent contenir des failles latentes.

Protection PassCypher : la clé privée reste chiffrée dans un conteneur OpenPGP et n’est jamais exposée en clair, même en cas d’attaque MitM.

- Fuite de clés SSH dans des pipelines CI/CD open source (Europe – T2 2025) — Plusieurs projets hébergés sur GitHub ont accidentellement publié des fichiers `.env` contenant des clés privées SSH dans leurs workflows.

- Des serveurs de staging ont été compromis suite à l’utilisation de ces clés exposées.

- Les logs publics ont révélé des secrets non chiffrés.

Leçon : les clés privées ne doivent jamais être stockées en clair dans des environnements CI/CD.

Protection PassCypher : même si le fichier est publié, le conteneur OpenPGP (*.key.gpg) reste inutilisable sans la phrase secrète injectée par HSM.

- Campagne Ebury en Europe (2024) — Le malware Ebury a compromis plus de 400 000 serveurs Linux en Europe, insérant des portes dérobées SSH pour voler des identifiants.

- Analyse complète par ESET : ESET / WeLiveSecurity

Leçon : les clés chargées en mémoire vive peuvent être détournées par des malwares persistants.

Protection PassCypher : la clé est déchiffrée uniquement en RAM, de manière éphémère, et jamais persistée — même en cas de compromission système.

Conclusion opérationnelle : Aucun des cas recensés n’impliquait une protection par chiffrement OpenPGP ni une injection matérielle de la phrase secrète. Tous ont exploité des vecteurs classiques : clés en clair, logs non filtrés, mémoire persistante ou failles protocolaires.

Une architecture PassCypher HSM PGP — combinant chiffrement OpenPGP AES-256, KDF renforcé (Argon2id), et injection de phrase secrète via HSM NFC/BLE-HID — aurait neutralisé ces vecteurs :

- Clé privée toujours chiffrée au repos

- Déchiffrement uniquement en mémoire vive, jamais sur disque

- Phrase secrète injectée par matériel, jamais tapée ni loggée

- Même si le fichier est volé, il reste inutilisable sans le HSM physique

Ce modèle garantit une authentification SSH souveraine, conforme aux exigences de résilience post-quantique et aux directives européennes (NIS2, DORA).

Mécanismes de protection SSH Key PassCypher HSM PGP — OpenPGP, KDF et BLE-HID

Le modèle SSH Key PassCypher HSM PGP repose sur une défense en profondeur articulée autour de trois piliers : chiffrement asymétrique robuste, dérivation de clé renforcée et injection physique sécurisée. Ces mécanismes agissent conjointement pour garantir qu’aucune clé privée ne puisse être exfiltrée, même sur un poste compromis.

Conteneur OpenPGP et intégrité

Le fichier de clé privée (id_rsa, id_ecdsa, id_ed25519) est chiffré directement par OpenSSH via passphrase (AES-256 + bcrypt KDF). Aucun conteneur OpenPGP n’est impliqué :

- Chiffrement : AES-256 (CBC ou GCM selon implémentation) ;

- Intégrité : MDC (Modification Detection Code) actif ;

- Salt unique : généré par le moteur lors du chiffrement initial ;

- Compression : optionnelle, pour réduire les empreintes mémoire.

Dérivation de clé (KDF) et résistance symétrique

La clé de session OpenPGP découle d’une passphrase issue du HSM via :

- Argon2id : configuration par défaut (m=512 MB, t=3, p=4), résistant aux attaques GPU ;

- Fallback PBKDF2 : 250 000 itérations SHA-512 si Argon2id indisponible ;

- Posture PQ-aware : entropie ≥ 256 bits → résistance symétrique équivalente à 2¹²⁸ (Grover).

⚠ Cette protection ne rend pas le système « post-quantum proof » : seules les primitives asymétriques PQC (CRYSTALS-Dilithium, Kyber) le permettront à terme.

Canal d’injection BLE-HID — Sécurisation de la passphrase

La passphrase est transmise via un canal Bluetooth Low Energy HID, émulant un clavier sécurisé.

- Appairage sécurisé : mode Secure Connections avec code PIN ou authentification par code numérique obligatoire, et bonding activé pour verrouiller l’association.

- Chiffrement des communications BLE : AES-128 CBC, appliqué au niveau de l’application HID.

- Stockage de la première clé AES-128 CBC : conservée dans une enclave électronique sécurisée intégrée à l’émulateur de clavier Bluetooth USB.

- Stockage de la seconde clé AES-128 CBC : protégée dans le Keystore Android (Android ≥ 10), via l’application PassCypher NFC HSM embarquée dans l’application Android Freemindtronic.

- Risque résiduel : une vulnérabilité MITM subsiste si le mode d’appairage « Just-Works » est autorisé — ce mode est strictement interdit dans la posture souveraine.

Rotation et révocation — cycle de vie des clés SSH Key PassCypher HSM PGP

La rotation d’une clé SSH Key PassCypher HSM PGP ne repose pas sur une commande de rotation de PassCypher Engine. Elle s’effectue selon un processus opératoire en quatre temps : régénérer, déployer, valider, retirer. Le tout en maintenant l’approche zero-clear-key (clé privée toujours chiffrée au repos, déverrouillage éphémère en RAM).

1) Régénération (nouvelle paire)

Depuis l’interface EviSSH intégrée à PassCypher HSM PGP, l’utilisateur régénère une paire de clés SSH via Git, encapsulée et chiffrée automatiquement par le moteur PassCypher. Voici comment :

- Sélectionner l’algorithme souhaité (recommandé :

ed25519pour robustesse et compatibilité ;rsa-4096en cas de contrainte spécifique). - Définir un label distinctif pour la paire (ex. :

pc-hsm-ssh-2025-10) afin de faciliter la traçabilité et la révocation future. - la clé privée est générée au format natif OpenSSH (id_rsa, id_ecdsa, id_ed25519), directement chiffrée par passphrase lors de sa création.

- La clé publique (

*.pub) est générée séparément et annotée avec un commentaire unique (ex. :pc-hsm-ssh-2025-10) pour identification dansauthorized_keys.

2) Déploiement contrôlé (ajout sans coupure)

Ajouter la nouvelle .pub dans ~/.ssh/authorized_keys sur chaque serveur, sans supprimer l’ancienne (phase de chevauchement).

# Exemple de déploiement “append-only” (port 49152, utilisateur debian)

scp -P 49152 ~/.ssh/id_ed25519_2025-10.pub debian@IPVPS:/tmp/newkey.pub

ssh -p 49152 debian@IPVPS 'umask 077; mkdir -p ~/.ssh; touch ~/.ssh/authorized_keys

&& grep -qxF -f /tmp/newkey.pub ~/.ssh/authorized_keys || cat /tmp/newkey.pub >> ~/.ssh/authorized_keys

&& rm -f /tmp/newkey.pub && chmod 600 ~/.ssh/authorized_keys'

3) Validation (canary)

Tester la connexion avec la nouvelle clé (passphrase injectée via BLE-HID) :

ssh -o IdentitiesOnly=yes -i ~/.ssh/id_ed25519_2025-10 -p 49152 debian@IPVPSConserver les deux clés en parallèle sur une période courte (T + 24–72 h) pour absorber les aléas opérationnels.

4) Retrait de l’ancienne clé (révocation effective)

Retirer l’ancienne ligne d’authorized_keys par commentaire/label :

# Exemple : suppression par label de fin de ligne

ssh -p 49152 debian@IPVPS "sed -i.bak '/ pc-hsm-ssh-2025-04$/d' ~/.ssh/authorized_keys"Répéter sur l’ensemble des hôtes cibles (bastion / nœuds). Archiver les fichiers authorized_keys.bak pour traçabilité.

Journal d’audit (append-only, côté admin)

Tenir un registre horodaté des opérations (empreintes, labels, hôtes) — simple, lisible, diff-able.

mkdir -p ~/audit && touch ~/audit/ssh-keys-ledger.tsv

printf "%stNEWt%st%sn" "$(date -Iseconds)"

"$(ssh-keygen -lf ~/.ssh/id_ed25519_2025-10.pub | awk '{print $2}')" "pc-hsm-ssh-2025-10"

>> ~/audit/ssh-keys-ledger.tsv

printf "%stREVOKEt%st%sn" "$(date -Iseconds)"

"$(ssh-keygen -lf ~/.ssh/id_ed25519_2025-04.pub | awk '{print $2}')" "pc-hsm-ssh-2025-04"

>> ~/audit/ssh-keys-ledger.tsv

La rotation est procédurale : on ne “rotate” pas dans PassCypher Engine par commande, on régénère une nouvelle paire, on déploie la clé publique, on valide l’accès, puis on retire l’ancienne — le tout tracé dans un journal d’audit local. L’utilisateur n’a jamais à interagir avec le moteur : tout est piloté via l’extension web PassCypher HSM PGP.

Script d’orchestration (multi-hôtes, sans outil tiers)

#!/usr/bin/env bash

set -euo pipefail

PORT=49152

USER=debian

NEWPUB="$HOME/.ssh/id_ed25519_2025-10.pub"

OLD_LABEL="pc-hsm-ssh-2025-04"

while read -r HOST; do

echo "[*] $HOST :: install new key"

scp -P "$PORT" "$NEWPUB" "$USER@$HOST:/tmp/newkey.pub"

ssh -p "$PORT" "$USER@$HOST" '

umask 077

mkdir -p ~/.ssh

touch ~/.ssh/authorized_keys

grep -qxF -f /tmp/newkey.pub ~/.ssh/authorized_keys || cat /tmp/newkey.pub >> ~/.ssh/authorized_keys

rm -f /tmp/newkey.pub

chmod 600 ~/.ssh/authorized_keys

'

done < hosts.txt

echo "[] Validate the new key on all hosts, then retire the old key:"

while read -r HOST; do

echo "[] $HOST :: remove old key by label"

ssh -p "$PORT" "$USER@$HOST" "sed -i.bak '/ ${OLD_LABEL}$/d' ~/.ssh/authorized_keys"

done < hosts.txt

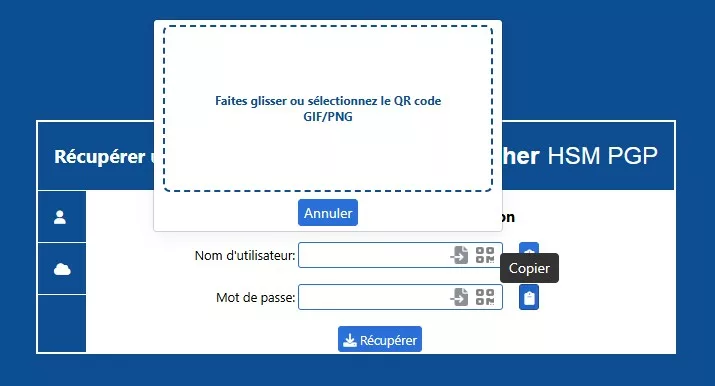

Méthodes souveraines de récupération d’une passphrase ou d’un mot de passe (QR, NFC HSM, BLE-HID, saisie de mémoire)

La récupération d’une passphrase ou d’un mot de passe dans PassCypher HSM PGP repose sur plusieurs mécanismes souverains, complémentaires et adaptés à différents contextes d’usage :

- QR code chiffré (GIF/PNG) — Permet d’importer une passphrase sans affichage à l’écran. Idéal pour les sauvegardes imprimées ou les rotations planifiées. → Injection directe dans le champ sécurisé, sans saisie ni exposition.

- Lecture NFC depuis un HSM PassCypher — Récupération sans contact depuis un support matériel souverain (EviKey / EviPass). → Injection automatique et chiffrée via canal BLE-HID sécurisé.

- Émulateur de clavier Bluetooth ou USB (BLE-HID) — Simulation de saisie clavier chiffrée AES-128 CBC. Fonctionne sur Linux, macOS, Windows, Android, iOS, y compris en environnement isolé (air-gapped). → Zéro trace persistante, aucune frappe réelle.

- Saisie manuelle de mémoire — Option ultime pour utilisateurs avancés : saisie directe dans le champ sécurisé (pinentry). → Reste souveraine si sans autocomplétion ni log clavier.

Procédé recommandé — Restaurer une passphrase depuis un QR de sauvegarde

- Ouvrir l’interface Récupération de PassCypher (hors ligne de préférence).

- Importer l’image QR (GIF/PNG) — le déchiffrement est local, sans connexion distante.

- Choisir l’option d’usage : injection BLE-HID dans le champ sécurisé, ou copie dans un presse-papier éphémère (auto-effacement).

- Valider, puis purger immédiatement le presse-papier. Consigner l’opération dans le ledger (horodatage, empreinte, origine QR).

Attention : ne jamais coller la passphrase dans un éditeur ou un terminal. Utiliser exclusivement des mécanismes éphémères et auditables.

Exemple CLI « FIFO » (option avancée — pour utilisateurs Linux expérimentés)

Utiliser cette méthode uniquement si l’interface BLE-HID n’est pas disponible. Cette méthode n’écrit jamais la passphrase sur disque (FIFO = pipe) et interdit l’enregistrement dans l’historique shell.

# 1. Créer un FIFO sécurisé

mkfifo /tmp/pc_pass.fifo

chmod 600 /tmp/pc_pass.fifo

# 2. Dans un shell, lancer gpg en lisant la passphrase depuis le FIFO (ne pas laisser d’espace)

# Remplacez les chemins par les vôtres

gpg –batch –yes –passphrase-fd 0 –decrypt –output ~/.ssh/id_ed25519 ~/.ssh/id_ed25519.key.gpg < /tmp/pc_pass.fifo & # 3. Dans un autre terminal (ou via l’interface de récupération), écrire la passphrase dans le FIFO # IMPORTANT: écriture ponctuelle puis suppression immédiate du FIFO printf ‘%s’ “LA_PASS_POUR_GPG” > /tmp/pc_pass.fifo

# 4. Supprimer le FIFO et s’assurer qu’aucune trace ne subsiste

shred -u /tmp/pc_pass.fifo || rm -f /tmp/pc_pass.fifo

⚠️ Remarques sécurité CLI

- Ne jamais écrire la passphrase dans une variable d’environnement ou dans l’historique du shell.

- Préférer l’injection BLE-HID (pinentry) : aucune exposition dans les processus ni le presse-papier.

- Consigner chaque opération dans un registre d’audit local (empreinte de clé, hôte, opérateur, horodatage).

Flux opérationnel — de la génération à l’authentification (SSH Key PassCypher HSM PGP)

On entend par flux opérationnel l’étape et la façon opérationnelle, de réaliser le flux réel utilisé par PassCypher Engine + PassCypher HSM PGP et éventuelement PassCypher NFC HSM et son l’émulateur de clavier bluetooth (BLE-HID) pour produire, protéger, transporter et utiliser une clé SSH dont la clé privée reste chiffrée et n’est déverrouillée qu’éphémèrement en RAM.

⮞ Résumé en une ligne: Génération → clé privée OpenSSH protégée par passphrase → export .pub → stockage de la clé privée chiffrée sur le support souhaité → injection sécurisée de la passphrase (PassCypher NFC HSM via BLE-HID ou saisie) → déverrouillage éphémère en mémoire → connexion SSH → purge immédiate.

Étapes détaillées (flow)

Génération (EviSSH intégré à PassCypher HSM PGP, orchestré par PassCypher Engine)

▸ L’utilisateur lance PassCypher Engine / extension → « SSH Key Generator ».

▸ Choix de l’algorithme (recommandé : ed25519).

▸ Définit un label et la méthode de passphrase (générée aléatoirement par le HSM ou fournie par l’utilisateur).

▸ Résultat : une paire → id_ed25519 (clé privée OpenSSH chiffrée par passphrase) + id_ed25519.pub (clé publique OpenSSH).

▸ EviSSH, via PassCypher Engine, propose l’emplacement d’enregistrement (dossier local, EviKey, NAS). Il n’effectue aucun déverrouillage automatique.

Export & stockage

▸ Exportez uniquement la clé publique (.pub) vers le serveur (ex. : OVH cloud panel ou copie manuelle dans ~/.ssh/authorized_keys).

▸ Stockez la clé privée chiffrée (bloc PEM OpenSSH protégé par passphrase) où vous voulez : EviKey NFC, NAS chiffré, clé USB chiffrée. Le fichier reste chiffré au repos.

Préparation client avant usage

▸ Copier (si nécessaire) la clé privée chiffrée sur la machine client dans un dossier contrôlé : ex. ~/secure/id_ed25519.

▸ Créer un tmpfs pour réduire la persistance sur disque si un déchiffrement temporaire est nécessaire :

sudo mkdir -p /mnt/ssh-tmp && sudo mount -t tmpfs -o mode=700 tmpfs /mnt/ssh-tmp▸ S’assurer que le swap est chiffré ou désactivé si possible : sudo swapoff -a.

Injection de la passphrase (PassCypher NFC HSM → BLE-HID)

▸ L’utilisateur déclenche l’injection : rapprocher le PassCypher NFC HSM du smartphone/appairer le BLE HID si non déjà apparié.

▸ IMPORTANT — sécurité BLE : n’autorisez pas le pairing « Just-Works ». Exiger Secure Connections (Numeric Comparison / authentification par code numérique) ou pairing par PIN ; forcer bonding et stockage sécurisé de la clé d’appairage. Le canal BLE transporte des paquets chiffrés (AES-128 CBC dans l’implémentation actuelle du HID) : le dispositif présente la passphrase au système client comme une saisie clavier virtuelle, sans frappe physique.

Déverrouillage éphémère en RAM

▸ L’invite OpenSSH demande la passphrase ; PassCypher BLE-HID injecte la passphrase dans la boîte de dialogue (ou dans pinentry).

▸ Le client OpenSSH déchiffre la clé privée en mémoire volatile (RAM) uniquement pour l’utilisation immédiate. Le fichier de clé privée encapsulé (*.key.gpg) reste inchangé et chiffré ; seul son contenu est déchiffré en mémoire volatile (RAM) pour la session SSH.

▸ Vérifier permissions : chmod 600 /mnt/ssh-tmp/id_ed25519 si un fichier temporaire est créé. Préférer rester en RAM (pinentry/ssh prompt) plutôt que d’écrire sur disque.

Authentification SSH

▸ L’appel SSH utilise la clé déverrouillée en RAM :

ssh -i /chemin/vers/id_ed25519 -p 49152 user@IPVPS▸ Après l’authentification, la clé en mémoire doit être purgée immédiatement (cf. point suivant).

Purge & post-usage

▸ Si une copie temporaire (chiffrée) de la clé privée a été montée sur un volume RAM (tmpfs) pour un usage isolé, la supprimer et démonter après utilisation. Aucune version déchiffrée ne doit être écrite sur disque. :

shred -u /mnt/ssh-tmp/id_ed25519 || rm -f /mnt/ssh-tmp/id_ed25519 sudo umount /mnt/ssh-tmp▸ Effacer l’agent si utilisé : ssh-add -D et arrêter l’agent : eval "$(ssh-agent -k)".

▸ Réactiver swap si nécessaire : sudo swapon -a.

Points de sécurité critiques et recommandations

- Jamais utiliser BLE pairing en « Just-Works ». Forcer Secure Connections / authentification par code numérique / PIN et bonding.

- La clé privée reste chiffrée sur le support ; seul le déchiffrement éphémère en RAM est utilisé. Ceci réduit fortement le risque mais n’annule pas l’exposition si la machine cliente est déjà compromise (dump mémoire, rootkit).

- ssh-agent augmente la fenêtre d’exposition (clé en mémoire plus longtemps). Si confort nécessaire → limiter la durée (-t) et purger systématiquement.

- Protéger swap et empêcher core dumps :

sudo swapoff -a,ulimit -c 0, vérifier politique de dump système. - Journalisation & audit : journaliser les opérations de rotation et les injections (rotation.log, known_hosts.audit). Note : PassCypher Engine orchestre la génération et l’enregistrement des fichiers privés chiffrés ; l’audit applicatif doit rester côté serveur/administration (journalisation SSH / Fail2ban / rotation).

- Cryptographie : utiliser un KDF durci (Argon2id si disponible, sinon PBKDF2 avec paramètres élevés) et AES-256 pour le conteneur OpenSSH. Une passphrase aléatoire ≥ 256 bits augmente la résistance symétrique (Grover) mais n’élimine pas la nécessité de primitives asymétriques post-quantiques pour la couche signature à terme.

Exemples rapides de commandes utiles

# Example: temporary RAM decryption

sudo mkdir -p /mnt/ssh-tmp && sudo mount -t tmpfs -o mode=700 tmpfs /mnt/ssh-tmp

cp /media/evikey/id_ed25519 /mnt/ssh-tmp/id_ed25519

ssh -i /mnt/ssh-tmp/id_ed25519 -p 49152 user@vps.example.com

shred -u /mnt/ssh-tmp/id_ed25519 || rm -f /mnt/ssh-tmp/id_ed25519

sudo umount /mnt/ssh-tmpEviSSH — Gestion et orchestration intégrée

EviSSH n’est pas un outil externe ; il fait partie intégrante de PassCypher HSM PGP. Sa fonction est d’automatiser la génération, la gestion et la rotation des clés SSH locales, tout en assurant leur compatibilité universelle avec les environnements Linux, macOS et Windows. Il repose sur EviEngine pour orchestrer les actions du navigateur et du système, sans dépendance cloud ni service centralisé.

Fonctions principales

- Génération de clés SSH via Git, directement depuis l’interface PassCypher HSM PGP.

- Encapsulation automatique de la clé privée dans un conteneur chiffré OpenPGP (AES-256 + Argon2id/PBKDF2).

- Stockage souverain sur le support choisi : disque local, EviKey NFC HSM, NAS chiffré, etc.

- Rotation simplifiée : création, déploiement et révocation manuelle sans manipulation de fichier sensible.

- Interopérabilité totale : clés compatibles OpenSSH pour toutes plateformes majeures.

Sécurité et intégrations matérielles

- Injection de passphrase via PassCypher NFC HSM et canal BLE-HID chiffré (AES-128 CBC).

- Stockage matériel optionnel sur EviKey NFC HSM : les conteneurs chiffrés y sont inaccessibles sans la passphrase définie dans PassCypher.

💡Note : Contrairement à une solution serveur, EviSSH</strong> n’exécute ni déchiffrement distant ni gestion centralisée des clés. Tout est local, auditable et compatible avec une posture de souveraineté numérique complète.

Cas d’usage souverain — PassCypher HSM PGP · PassCypher NFC HSM & HID BLE

Ce scénario illustre un usage souverain complet de PassCypher HSM PGP dans un environnement multi-OS et multi-site :

- ✓ PassCypher HSM PGP génère une paire SSH au format OpenSSH (id_*), directement chiffrée par passphrase (AES-256-CTR + bcrypt KDF). Aucune encapsulation OpenPGP n’est utilisée.

- ✓ PassCypher NFC HSM stocke et protège la passphrase souveraine, permettant son injection sécurisée sur tout système compatible via son émulateur BLE-HID.

- ✓ L’émulateur Bluetooth HID agit comme un clavier virtuel chiffré (AES-128 CBC) injectant la passphrase localement sans frappe physique, éliminant tout risque de keylogger.

- ✓ Usage concret : un administrateur se connecte à un VPS Debian depuis macOS ou Android en approchant simplement son PassCypher NFC HSM — la passphrase est transmise via le lien BLE-HID sécurisé et le déchiffrement s’effectue en RAM uniquement.

- ✓ Bénéfice opérationnel : authentification SSH souveraine, portable et sans saisie, fonctionnant sur Linux, Windows, macOS, Android et iOS, sans dépendance cloud.

Cette intégration PassCypher HSM PGP × PassCypher NFC HSM & BLE-HID constitue la base du modèle “zero-clear-key</strong>” de Freemindtronic : aucune clé privée n’existe jamais en clair sur disque ou réseau, et l’accès est conditionné à la possession physique du HSM et à l’appairage BLE sécurisé.

Points clés

- PassCypher HSM PGP → zéro clé privée en clair sur disque, même temporairement.

- Injection BLE-HID AES-128 → neutralise les keyloggers et les scripts d’injection clavier.

- OpenSSH AES-256 + bcrypt KDF → chiffrement natif robuste, posture souveraine et portable.

- Rotation, audit et registre horodaté → traçabilité complète des identités machine.

- EviSSH orchestration → multi-HSM souveraine sans dépendance cloud ni serveur tiers.

Fuites et compromissions documentées — Pourquoi la souveraineté logicielle compte

Depuis 2021, plusieurs incidents majeurs ont montré la fragilité des systèmes reposant sur des secrets stockés ou manipulés en clair. Ces compromissions, souvent issues de chaînes d’intégration continue (CI/CD), de dépôts publics ou de scripts non isolés, ont mis en évidence la nécessité d’adopter des architectures « zéro-clé-en-clair ».

- Codecov (janvier–avril 2021) — modification du script Bash Uploader pour exfiltrer des variables d’environnement et des identifiants depuis les pipelines CI des clients.

Post-mortem officiel Codecov – Alerte CISA - Campagne Ebury / SSH backdoor (2009 → 2024) — plus de 400 000 serveurs Linux et BSD compromis. Les attaquants interceptaient les clés privées SSH présentes en mémoire ou sur disque.

Rapport ESET / WeLiveSecurity 2024 - Fuites de clés sur GitHub (2023–2024) — plusieurs fournisseurs ont révélé des erreurs de commits contenant des clés ou certificats privés. Ces cas illustrent l’importance d’empêcher toute exposition en clair.

GitHub Secret Scanning – Push Protection</li>

Ces exemples démontrent que la simple génération sécurisée d’un secret ne suffit pas : c’est toute la chaîne de vie du secret (génération, utilisation, stockage, destruction

Vecteurs d’exfiltration assistés par IA — et pourquoi la souveraineté matérielle compte

⮞ Contexte

Les assistants d’IA intégrés aux IDE, navigateurs et outils de productivité (Copilot, CodeWhisperer, etc.) indexent et analysent le contenu local pour générer des suggestions.

En accédant aux fichiers ouverts, sorties de terminal ou logs, ils créent un nouveau vecteur d’exfiltration potentielle de secrets — parfois sans interaction humaine directe.

Accroissement de la surface d’exfiltration

Tout assistant capable de lire l’éditeur, le presse-papier ou le terminal devient un canal de sortie supplémentaire. Une requête mal formulée ou un prompt partagé peut révéler du contenu sensible.

Risque de compromission

Un plugin IA compromis peut être détourné pour extraire automatiquement des secrets présents dans le workspace ou injecter du code de surveillance passif.

Exemples concrets

Suggestion de code contenant des clés API, affichage de variables d’environnement ou réinjection accidentelle de secrets dans des templates publics.

Pourquoi la souveraineté matérielle change le modèle de menace

Une architecture purement logicielle laisse les secrets exposés aux processus de l’OS. En revanche, une approche ancrée matériellement (HSM, NFC, BLE-HID) isole le secret opérationnel de tout accès logiciel non autorisé.

Conteneur chiffré + HSM

Le secret stocké (fichier chiffré OpenPGP) est inutilisable sans la passphrase détenue dans le HSM souverain. Même exfiltré, il reste cryptographiquement inerte.

Injection physique (BLE-HID / NFC)

La passphrase n’est jamais tapée ni copiée : elle est injectée comme entrée matérielle éphémère, réduisant les risques de keyloggers ou d’interception logicielle.

Éphémérité

Le déchiffrement ne s’effectue qu’en mémoire volatile. Aucun secret n’est écrit sur disque, même temporairement.

Application concrète : PassCypher Secure Passgen WP est déjà 100 % client-side et offline-ready. Couplé à un HSM PassCypher (ou EviKey), il devient la première brique d’un écosystème de génération et d’usage de secrets totalement souverain.

Bonnes pratiques immédiates

- Évitez tout stockage de secrets en clair dans dépôts, CI ou logs.

- Considérez les assistants IA comme des composants privilégiés et restreignez leurs accès.

- Privilégiez les conteneurs chiffrés et l’usage d’un HSM pour toute clé persistante.

Signaux faibles — tendances à surveiller

– Adoption croissante de BLE-HID dans les workflows DevSecOps multi-OS ;

– Expérimentations d’Argon2id matériellement accéléré dans certains HSM ;

– Émergence de projets OpenPGP v6 intégrant des modules PQC hybrides ;

– Pression normative croissante autour de NIS2/DORA → journalisation obligatoire des accès machine ;

– Vers une convergence SSH / FIDO2 / PQC dans les architectures souveraines d’accès distant.

Ce que nous n’avons pas couvert au sujet SSH Key PassCypher HSM PGP

⧉ Ce que nous n’avons pas couvert

Cette chronique s’est concentrée sur l’usage de SSH Key PassCypher HSM PGP pour la sécurisation des connexions VPS et la gestion de la clé privée. Nous n’avons pas abordé :

- l’intégration directe dans des pipelines CI/CD ;

- les extensions FIDO2 ou post-quantum en préparation ;

- l’audit automatisé de la chaîne BLE sur systèmes mobiles ;

- les mécanismes de synchronisation inter-HSM en temps réel.

Ces aspects feront l’objet d’une étude complémentaire dans la série Tech Fixes & Security Solutions.

FAQ — SSH Key PassCypher HSM PGP

Un HSM hybride pour une sécurité souveraine

PassCypher HSM PGP est un module de sécurité matériel/logiciel développé par Freemindtronic. Il permet de générer, chiffrer et protéger des clés SSH et OpenPGP via AES-256 et KDF mémoire-dur (PBKDF2 ou Argon2id). Grâce à ses interfaces NFC et BLE-HID, il injecte les passphrases sans jamais exposer la clé privée en clair. Cette approche garantit une posture zero-trust et une souveraineté numérique totale.

Duplication sécurisée sans perte de souveraineté

Oui. Le fichier chiffré *.key.gpg peut être copié sur plusieurs supports souverains (EviKey NFC, NAS chiffré, QR code imprimé). Toutefois, il reste inutilisable sans la passphrase et le KDF, ce qui garantit une sécurité forte même en cas de fuite physique ou de compromission matérielle.

Résilience cryptographique face aux menaces quantiques

Une passphrase aléatoire ≥ 256 bits, combinée à un KDF mémoire-dur et à un chiffrement AES-256, offre une résistance élevée aux attaques symétriques, y compris celles basées sur l’algorithme de Grover. Cela dit, elle ne remplace pas les futurs algorithmes asymétriques post-quantiques nécessaires pour contrer les attaques de type Shor. En somme, c’est une protection robuste mais non exhaustive.

Récupération souveraine sans dépendance cloud

Si vous avez sauvegardé le fichier *.key.gpg (via QR imprimé, EviKey ou autre support sécurisé), vous pouvez restaurer la clé en injectant la passphrase via PassCypher HSM. Cette architecture permet une récupération sans perte, à condition que les backups aient été correctement gérés et conservés hors ligne.

Usage local recommandé pour préserver la posture souveraine

Bien que `ssh-agent` puisse améliorer le confort d’usage, il augmente la surface d’exposition en mémoire. Il est donc préférable de privilégier l’injection directe via PassCypher HSM PGP (BLE-HID), garantissant un déchiffrement éphémère, local et conforme à la logique zéro-clé-en-clair.

Opérations locales, zéro export

Oui. Comme tout HSM souverain, PassCypher HSM PGP ne transmet jamais la clé privée au client. Les opérations sensibles (signature, déchiffrement partiel) sont exécutées localement dans le moteur ou l’extension. Le client ne reçoit que le résultat chiffré, à l’image des HSM utilisés pour TLS ou PKI.

Incompatibilité avec la logique zéro-clé-en-clair

Le forwarding SSH-agent est incompatible avec la posture souveraine de PassCypher. La passphrase et la clé privée ne doivent jamais quitter le client ni transiter vers un hôte distant. Dans cette architecture, l’agent SSH reste strictement local à la session. Il est donc recommandé d’éviter le forwarding et de privilégier l’injection directe via BLE-HID sécurisé.

Appairage BLE sécurisé : bonnes pratiques

Même si PassCypher impose le mode Secure Connections Only, certaines plateformes (Android, iOS) ou piles Bluetooth peuvent être vulnérables à des attaques de rétrogradation vers un mode moins sûr comme Just Works.

Il est donc essentiel de :

- exiger une authentification par code numérique (saisie ou comparaison) ;

- forcer le bonding et stocker la clé d’appairage dans un coffre sécurisé (Secure Enclave / Android Keystore) ;

- vérifier que le canal BLE-HID utilise bien le chiffrement AES-128 CBC ;

- surveiller la liste des périphériques appairés et supprimer tout appareil inconnu ou inactif.

Comparez toujours les codes affichés avant validation. Cette étape garantit un canal chiffré de bout en bout.

Sauvegarde multi-supports sans compromis

Oui, à condition que la passphrase et le KDF restent confidentiels. Le fichier *.key.gpg peut être stocké sur EviKey NFC, NAS chiffré, USB ou QR code imprimé. Cette approche permet un “cold backup” souverain, sans aucune dépendance à un service cloud.

Vérification d’empreinte et confiance croisée

Avant d’insérer une clé publique dans authorized_keys, comparez son empreinte SHA-256 à celle affichée dans l’interface PassCypher. Pour renforcer la confiance, vous pouvez également vérifier le label/commentaire ou utiliser le ledger d’audit local.

Fonctionnement 100 % hors ligne

Oui. PassCypher HSM PGP est conçu pour fonctionner en environnement totalement déconnecté. Toutes les opérations (génération, chiffrement, injection, rotation) sont locales, garantissant une posture zero-trust et une souveraineté absolue.

Compatibilité universelle avec les VPS SSH

Oui. La clé publique est copiée sur le serveur distant (authorized_keys), tandis que la clé privée reste chiffrée localement. L’authentification s’effectue via injection BLE-HID, sans jamais exposer le secret.

Comparatif souverain : FIDO vs PassCypher

FIDO est adapté à l’authentification web sans mot de passe, mais ne permet ni usage SSH natif ni duplication. PassCypher HSM PGP, en revanche, offre une authentification SSH souveraine, avec clé exportable chiffrée, injection matérielle, et audit local. C’est la solution idéale pour les environnements critiques et multi-OS.

Rotation souveraine en 4 étapes

La rotation s’effectue en quatre étapes :

- Générer une nouvelle paire via PassCypher HSM PGP

- Déployer la nouvelle clé publique sur les serveurs

- Valider l’accès avec la nouvelle clé

- Retirer l’ancienne clé de

authorized_keys

Chaque action est consignée dans un ledger d’audit local, assurant une traçabilité complète.

Automatisation sécurisée dans les workflows DevOps

Oui. Grâce à l’orchestration par EviSSH, il est possible d’intégrer PassCypher HSM PGP dans un pipeline CI/CD sans compromettre la sécurité. La clé privée reste encapsulée dans son conteneur OpenPGP, et seule la passphrase est injectée via BLE-HID ou NFC. Cette méthode permet d’exécuter des actions cryptographiques à distance, tout en respectant la logique zéro-clé-en-clair et en maintenant une traçabilité locale.

Gestion des identités et cloisonnement des accès

Oui. PassCypher HSM PGP permet de gérer plusieurs identités cryptographiques sur un même terminal, chacune encapsulée dans son propre conteneur chiffré. Cela facilite le cloisonnement des accès SSH, la rotation des clés par utilisateur, et la journalisation indépendante des opérations. Cette modularité est particulièrement utile dans les environnements partagés ou administrés à distance.

Journalisation locale et vérification manuelle

Oui. Chaque opération (génération, rotation, révocation) peut être consignée dans un journal d’audit local, sous forme de fichier append-only. Ce fichier contient les empreintes, labels, horodatages et hôtes cibles. Il peut être vérifié manuellement ou intégré dans un système de supervision souverain. Cette approche garantit une traçabilité sans dépendance à un service tiers.

Transmission sécurisée sans clavier physique

L’injection BLE-HID simule une saisie clavier, mais via un canal Bluetooth sécurisé. La passphrase est transmise depuis le HSM vers le terminal, sans passer par le clavier physique ni par le système d’exploitation. Cela permet d’éviter les keyloggers, les hooks système et les interceptions réseau. Le canal est chiffré en AES-128 CBC, et l’appairage est validé par code numérique.

Fonctionnement hors ligne et autonomie complète

Oui. PassCypher HSM PGP est entièrement fonctionnel dans un environnement isolé du réseau. Toutes les opérations (génération, injection, rotation, sauvegarde) sont locales et ne nécessitent aucune connexion Internet. Cela en fait une solution idéale pour les infrastructures critiques, les serveurs sensibles ou les environnements militaires.

Rotation périodique et stratégie de révocation

La durée de vie dépend du contexte d’usage. En général, une rotation tous les 6 à 12 mois est recommandée pour les accès administratifs. PassCypher facilite cette rotation via un processus en quatre étapes : génération, déploiement, validation, retrait. Chaque étape est documentée et peut être automatisée via EviSSH. La révocation est effectuée par suppression ciblée dans authorized_keys.

Interopérabilité native et conformité technique

Oui. Les clés générées par PassCypher HSM PGP sont compatibles avec OpenSSH, PuTTY, Termux, Git Bash et autres clients SSH standards. Le format de la clé publique respecte les spécifications OpenSSH, et la clé privée encapsulée peut être utilisée après déchiffrement local. Cela garantit une compatibilité multi-OS sans adaptation technique.

Gestion typologique sans agent ni cloud

La gestion souveraine des clés SSH repose sur une architecture locale, sans agent ssh-agent, ni dépendance à un service cloud. PassCypher HSM PGP encapsule la clé privée dans un conteneur OpenPGP chiffré, injecté à la demande via NFC ou BLE-HID. Cette approche garantit une traçabilité complète, une rotation maîtrisée et une posture zéro-clé-en-clair.

Rotation typologique avec journal local append-only

La rotation s’effectue par régénération d’une nouvelle paire, déploiement de la clé publique, validation de l’accès, puis révocation de l’ancienne clé. Chaque étape est consignée dans un journal local append-only (ssh-keys-ledger.tsv), assurant une traçabilité horodatée et vérifiable.

Récupération sans affichage via QR, NFC ou BLE-HID

PassCypher HSM PGP propose plusieurs méthodes souveraines de récupération : QR chiffré (GIF/PNG), lecture NFC depuis un HSM physique, ou injection via émulateur de clavier BLE-HID. Aucune de ces méthodes n’expose la passphrase en clair, garantissant une restauration sécurisée sans saisie manuelle.

Accès multi-OS via clé OpenPGP encapsulée

La clé publique est copiée sur le VPS distant (OVH, Scaleway, etc.), tandis que la clé privée reste encapsulée localement. L’authentification s’effectue via injection matérielle (BLE-HID ou NFC), sans forwarding ni exposition du secret. Compatible Linux, Windows, macOS, Android, iOS.

Injection sans saisie clavier ni clipboard

PassCypher HSM PGP permet l’injection directe de la passphrase via NFC ou émulateur BLE-HID, simulant une saisie clavier sécurisée. Cette méthode évite toute saisie manuelle, tout stockage en mémoire vive, et tout usage du presse-papiers. Elle est idéale pour les environnements critiques ou air-gapped.

Conformité renforcée avec les standards cryptographiques

Oui. PassCypher HSM PGP intègre les meilleures pratiques SSH : usage de clés ed25519 ou RSA ≥4096 bits, encapsulation OpenPGP AES-256, KDF mémoire-dur (Argon2id), rotation typologique, journalisation locale, et injection matérielle. Il dépasse les standards classiques en proposant une posture souveraine et post-quantique.

Glossaire — SSH Key PassCypher HSM PGP & OpenSSH pour Windows / Linux VPS

ACL (liste de contrôle d’accès)

Définit les autorisations d’accès à un fichier ou répertoire. Sous Windows, les fichiers authorized_keys et administrators_authorized_keys doivent être limités à Administrators et SYSTEM. Sous Linux (Debian / VPS OVH), les droits 600 sont requis pour les clés SSH.

Air-gapped

Environnement totalement déconnecté du réseau. Les modules EviSSH et PassCypher HSM PGP peuvent fonctionner en mode air-gapped, garantissant qu’aucune clé ni flux BLE/NFC ne quitte le périmètre matériel souverain.

Authentification par clé publique

Méthode d’accès SSH reposant sur une paire de clés asymétriques (publique/privée). Supportée par OpenSSH pour Windows et Debian, elle supprime la nécessité d’un mot de passe et renforce la sécurité des VPS OVH.

Authentification par code numérique

Appairage sécurisé BLE fondé sur la saisie d’un code à six chiffres. Garantit un canal chiffré AES-CCM (niveau link layer) conforme à Bluetooth LE Secure Connections, évitant le mode non sécurisé “Just Works”.

BLE-HID (Bluetooth Low Energy — Human Interface Device)

Canal Bluetooth émulant un clavier physique. Dans PassCypher, il sert à injecter des passphrases chiffrées, réduisant les risques de keylogger matériels, mais ne protégeant pas un poste déjà compromis (hook clavier ou rootkit).

Bonding

Association persistante entre périphériques BLE. Dans PassCypher, permet la reconnexion sécurisée sans réappairage manuel.

Clé privée SSH

Fichier confidentiel d’authentification SSH stocké sous C:\Users\username\.ssh (Windows) ou ~/.ssh/id_ed25519 (Linux Debian VPS). Chiffré directement par OpenSSH lors de sa création via passphrase (bcrypt KDF + AES-256), ou protégé matériellement via HSM PassCypher.

Clé publique SSH

Fichier partageable copié sur le serveur dans authorized_keys (utilisateur standard) ou administrators_authorized_keys (administrateur). Utilisé pour valider les connexions SSH sans mot de passe.

Clé SSH OpenSSH chiffrée

Fichier natif (id_rsa, id_ecdsa, id_ed25519) protégé par passphrase via chiffrement interne OpenSSH (AES-256 + bcrypt KDF). Aucune encapsulation OpenPGP n’est utilisée.

EviEngine

Moteur cryptographique local développé par Freemindtronic. Orchestre la génération, la dérivation et la rotation des clés sans dépendance cloud.

EviKey NFC HSM

Clé matérielle NFC Freemindtronic servant de coffre-fort portable. Permet le stockage sécurisé des identités et passphrases SSH, PGP ou système. Peut injecter des secrets de manière souveraine via NFC sans contact.

EviSSH

Module intégré à PassCypher HSM PGP dédié à la gestion des clés SSH (génération, rotation, auditabilité). Compatible Windows et Linux.

Empreinte

Hash SHA-256 identifiant une clé SSH. Vérifiable par ssh-keygen -lf dans OpenSSH. Sert à valider la correspondance entre clé privée et clé publique avant déploiement.

Gestion des clés SSH

Processus d’administration des identités SSH sur Windows, Debian ou VPS OVH. PassCypher gère les clés SSH au format OpenSSH natif, chiffrées par passphrase, et injecte les passphrases via NFC ou BLE-HID souverain. Aucune encapsulation OpenPGP n’est utilisée.

KDF (Key Derivation Function)

Fonction de dérivation cryptographique (Argon2id, PBKDF2). Transforme une passphrase en clé robuste contre les attaques GPU/ASIC.

Ledger

Journal d’audit append-only des clés SSH générées, déployées ou révoquées. Permet la traçabilité complète dans PassCypher.

Linux Debian / VPS OVH

Environnement serveur courant pour héberger des services SSH. Compatible OpenSSH, PassCypher et EviSSH. Les fichiers clés se trouvent dans /home/username/.ssh avec droits stricts.

Man-in-the-Middle (MITM)

Attaque d’interception des communications. Neutralisée par vérification d’empreinte et chiffrement BLE sécurisé.

OpenSSH pour Windows

Version native d’OpenSSH intégrée à Windows 10, 11 et Server 2019–2025. Inclut ssh-keygen, ssh-agent, ssh-add, scp, sftp, et PowerShell SSH.

Pairing / Secure Connections

Procédure d’appairage Bluetooth sécurisée par ECDH (P-256) et chiffrement AES-CCM 128 bits au niveau du link layer.

PassCypher HSM PGP

HSM hybride (logiciel + matériel) développé par Freemindtronic pour générer, chiffrer et injecter des clés SSH au format OpenSSH natif, ainsi que des passphrases ou clés PGP, via canaux NFC ou BLE-HID souverains.

Passphrase (phrase secrète)

Phrase longue utilisée pour chiffrer la clé privée SSH. Demandée par ssh-keygen ou stockée via ssh-add. Composant essentiel de l’authentification à deux facteurs OpenSSH / PassCypher.

PBKDF2 / Argon2id

Algorithmes de dérivation de clé servant à durcir les passphrases. Argon2id est privilégié pour sa résistance aux attaques GPU.

Posture PQ-aware

Approche Freemindtronic anticipant les menaces quantiques par l’usage d’algorithmes symétriques résistants (≥ AES-256) et de passphrases à haute entropie. Les primitives asymétriques SSH (RSA, ECDSA, Ed25519) restent classiquement vulnérables à Shor — cette posture est donc symétrique-robuste, non PQC complète.

PowerShell SSH

Interface de commande native Windows permettant d’administrer OpenSSH (ssh-keygen, ssh-agent, scp) et d’automatiser la gestion des clés par script.

Rotation des clés SSH

Cycle de renouvellement souverain des clés (génération, déploiement, validation, retrait). Dans PassCypher, chaque action est consignée dans le ledger.

scp / sftp

Utilitaires OpenSSH servant à transférer des clés ou fichiers entre client et serveur. Compatibles avec Windows, Debian et OVH VPS.

Secure Enclave / Android Keystore

Modules matériels sécurisés pour le stockage des clés d’appairage BLE ou AES sur terminaux mobiles.

Service sshd

Service Windows gérant les connexions SSH entrantes. Peut être configuré pour démarrer automatiquement via PowerShell : Set-Service -Name sshd -StartupType Automatic.

SID (Security Identifier)

Identifiant unique Windows des comptes ou groupes utilisateurs. Recommandé pour configurer des ACL précises sur administrators_authorized_keys.

Sovereign SSH

Modèle souverain d’administration SSH fondé sur le chiffrement matériel, la traçabilité et l’indépendance cloud. Les clés SSH sont chiffrées nativement par OpenSSH avec passphrase, sans encapsulation OpenPGP. Compatible OpenSSH sur Debian, Windows et OVH VPS.

ssh-add

Commande OpenSSH qui charge une clé privée dans ssh-agent. Permet les connexions automatiques sans ressaisie de passphrase.

ssh-agent

Service en mémoire stockant temporairement les clés privées chargées. Dans PassCypher, remplacé par un déchiffrement éphémère local pour usage hors ligne.

ssh-keygen

Outil de génération de paires de clés SSH (RSA, ECDSA, Ed25519). Chiffre directement la clé privée avec une passphrase (bcrypt KDF + AES-256). Recommandé d’utiliser Ed25519 avec passphrase forte et stockage HSM souverain.

Tmpfs

Système de fichiers temporaire en RAM. Utilisé pour éviter toute écriture persistante de clés déchiffrées.

Windows 10 / 11

Systèmes d’exploitation intégrant nativement OpenSSH Client et Server. Compatibles avec les solutions HSM PassCypher et EviSSH.

Windows Server 2019 / 2022 / 2025

Versions serveur prenant en charge OpenSSH et PowerShell SSH. Permettent la configuration d’accès sans mot de passe via ACL et SID sécurisés.

Zero-clear-key

Principe souverain interdisant toute clé privée en clair sur disque ou réseau. Implémenté dans PassCypher et conforme aux standards OpenSSH.

Zero-trust

Approche de sécurité consistant à valider chaque action même dans un environnement maîtrisé. Appliquée à l’ensemble des solutions Freemindtronic.

Strategic Outlook — vers une souveraineté post-quantique

L’approche SSH Key PassCypher HSM PGP préfigure la convergence entre sécurité d’accès et résilience post-quantique.

En combinant stockage matériel, chiffrement symétrique renforcé et injection physique souveraine, elle construit un pont entre la cryptographie classique et les architectures hybrides PQC à venir.

Les prochaines itérations intégreront :

- des primitives hybrides (ed25519 + Dilithium) ;

- un canal BLE 5.3 avec chiffrement AES-256 GCM ;

- un support natif des journaux signés sur blockchain interne ;

- une compatibilité FIDO2 pour unifier SSH et authentification Web.

En attendant la généralisation des algorithmes PQC, la posture zero-clear-key demeure la défense la plus efficace : ne jamais laisser une clé privée exister ailleurs qu’en RAM chiffrée et temporaire.

Pingback: Sovereign SSH Authentication with PassCypher HSM PGP — Zero Key in Clear - Freemindtronic