2025, Cyberculture

Audit ANSSI Louvre – Failles critiques et réponse souveraine PassCypher

Audit ANSSI Louvre : un angle mort cyber-physique documenté par des sources officielles en 2025 (Cour des comptes) et des reprises de presse en 2014. Ce billet recontextualise les faits (2014), expose l’état de sûreté et de budget 2024–2025, puis présente, à titre de simulation, une piste d’authentification hors ligne alignée sur les cadres NIST/ISO. Sources : Cour des comptes (rapport public, 6 nov. 2025) · RA2024 (annexes officielles) · Sénat — Auditions sûreté des musées

🏛️ Rapport ANSSI sur le Louvre : failles critiques, coûts dérisoires, réponse souveraine < 96 €/poste/an

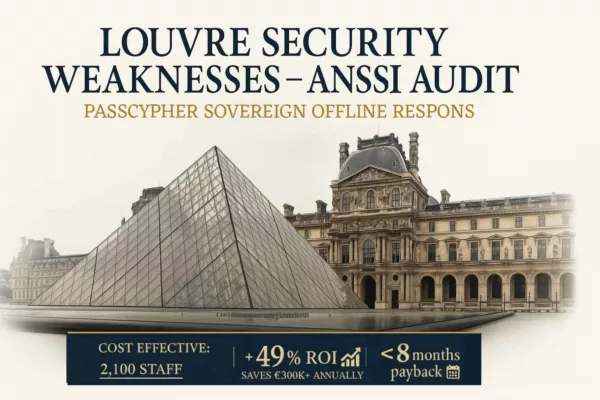

En 2014, un audit de sécurité informatique du Musée du Louvre par l’ANSSI a constaté des vulnérabilités graves : mots de passe triviaux (LOUVRE, THALES) pour des systèmes de sûreté, OS obsolètes, et surfaces d’intrusion internes plausibles. Ces éléments, documentés par des reprises de presse et repris par des titres internationaux, réapparaissent à la lumière du cambriolage d’octobre 2025 et du rapport public de la Cour des comptes publié le 6 novembre 2025. Les constats budgétaires et de sûreté du Louvre sont établis par la Cour des comptes (rapport public 6 nov. 2025). Le Parlement (Commission de la culture du Sénat) a, dans la foulée, auditionné des acteurs publics sur la sécurité des musées (comptes rendus officiels).

Résumé express — Ce qu’il faut retenir

- 2014 : des reprises de presse (le rapport ANSSI n’est pas public) évoquent des mots de passe faibles (“LOUVRE”, “THALES”) et des systèmes obsolètes (Windows 2000/XP). Ces éléments sont présentés comme des constats médiatiques documentés, non comme une publication officielle de l’ANSSI. — Ex. : Tom’s Hardware · ArtNews · Snopes

- 2025 : la Cour des comptes confirme des retards lourds : en 2024, seulement 39 % des salles équipées de caméras ; mise à niveau étalée jusqu’à 2032.

- Budgets 2024 : les comptes publics et le RA2024 montrent une capacité financière permettant une sécurisation souveraine < 0,2 % des produits d’activité — ordre de grandeur : < 96 € TTC / poste / an pour 500–800 postes.

- Réponse souveraine : déploiement offline sans mot de passe (preuve de possession, RAM-only), sans cloud ni base, interopérable sur parcs anciens (Windows XP/2000 inclus).

- Distinction : L’écosystème PassCypher est Finaliste de l’Intersec Award 2026 – Catégorie Meilleur solution de cybersecurité 2026

Paramètres de lecture

Résumé express : ≈ 4 minutes

Résumé avancé :≈ 6 minutes

Chronique complète : ≈ 35 à 40 minutes

Date de publication : 2025-11-08

Dernière mise à jour : 2025-11-08

Niveau de complexité : Avancé — Gouvernance, souveraineté & sécurité numérique

Densité technique : ≈ 78 %

Langues disponibles : FR · EN · CAT · ES · AR

Focal thématique : Souveraineté numérique, sécurité muséale, audit ANSSI & authentification hors ligne

Ordre de lecture conseillé : Résumé → Paradoxe → ROI → Doctrine → Outlook

Accessibilité : Optimisé lecteurs d’écran — ancres & balises structurées

Type éditorial : Chronique de sécurité — Freemindtronic Sovereign Insight

Niveau d’enjeu : 7.9 / 10 — institutionnel, patrimonial, stratégique

À propos de l’auteur — Jacques Gascuel, fondateur de Freemindtronic Andorra, est l’inventeur de PassCypher, première solution d’authentification matérielle 100 % offline. Spécialiste des HSM souverains, il œuvre pour la sécurité des accès numériques et la résilience des systèmes critiques.

The posts shown above ↑ belong to the same editorial section Awards distinctions — Digital Security. They extend the analysis of sovereignty, Andorran neutrality, and offline secrets management, directly connected to PassCypher’s recognition at Intersec Dubai.

Résumé avancé — Audit ANSSI Louvre : faits, chiffres et doctrine souveraine

Faits établis : l’audit ANSSI (2014) a identifié des failles élémentaires (mots de passe, OS obsolètes). La presse internationale a récapitulé ces points citant l’existence des documents consultés par CheckNews. En 2025, la Cour des comptes publie un rapport accablant : couverture vidéo limitée (39 % des salles en 2024), investissements de sûreté retardés jusqu’en 2032.

| Vecteur | Constat | Mesure souveraine |

|---|---|---|

| Mots de passe par défaut | Accès sûreté (LOUVRE, THALES) |

Suppression totale des mots de passe ; preuve de possession |

| Obsolescence OS | Windows 2000/XP en 2014 (reprises presse) | Authentification offline indépendante de l’OS |

| Dépendances cloud | Chaînes serveur/navigateur | Air-gap ; zéro persistance ; RAM-only |

1) La faille est de gouvernance, pas de budget ;

2) Un modèle sans serveur corrige plus vite ;

3) L’héritage XP/2000 se gère par offline first.

Chronicle — Failles, chiffres et remédiation souveraine

Ce chapitre retrace les failles techniques identifiées par l’audit ANSSI du Louvre en 2014, leur réapparition médiatique en 2025, et les sources officielles qui documentent l’état de sécurité et les marges budgétaires de remédiation. Il établit un lien direct entre les constats de vulnérabilité, les reprises presse concordantes, et les référentiels souverains d’authentification sans mot de passe.

Failles de l’Audit ANSSI Louvre (2014) et reprises vérifiables

En 2014, des auditeurs ANSSI ont mis au jour des pratiques à haut risque au sein du Musée du Louvre :

- Mots de passe triviaux (

LOUVREpour la vidéosurveillance ;THALESpour un logiciel associé) - Postes non patchés, OS obsolètes (Windows 2000/XP)

- Absence de gouvernance technique et dépendance serveur

Ces éléments ont été repris et corroborés par des médias techniques et généralistes, citant les documents consultés par CheckNews / Libération.

⮞ Résumé — La gouvernance avant l’outillage : supprimer l’identifiant partagé et la dépendance serveur.

Sources officielles — preuves primaires

- Sénat — Commission de la culture : Cycle d’auditions sur la sécurité des musées (compte rendu officiel) — « Sécurité des musées : enjeux et perspectives » (nov.–déc. 2025).

- Cour des comptes — Rapport public « Établissement public du musée du Louvre » (06 nov. 2025, PDF, 128 p.) :

Télécharger le rapport - Cour des comptes — Synthèse officielle (PDF) :

Lire la synthèse - Musée du Louvre — Rapport d’activité 2024 (annexes officielles) (PDF) :

RA2024 — Annexes - Musée du Louvre — Page institutionnelle « Nos missions » :

Accéder aux rapports

Normes & cadres de référence (authentification)

- NIST — SP 800-63B Digital Identity Guidelines :

Consulter la norme - NIST SP 800-63B (Rev.4) — page officielle + supplément “Syncable Authenticators”

— Page Rev.4 : pages.nist.gov/800-63-4/

(vue d’ensemble)

— Supplement 1 (final) : csrc.nist.gov/pubs/sp/800/63/b/sup/final

- ISO/IEC — 29115 (Entity Authentication Assurance Framework) : Fiche ISO officielle

- Microsoft — Passwordless authentication methods (documentation officielle Entra) :

Voir la doc

Reprises sérieuses (corroboration des éléments ANSSI 2014)

- Tom’s Hardware — synthèse des failles :

Lire l’article - ArtNews — mot de passe « THALES » :

Lire l’article - Snopes — fact-check « mot de passe LOUVRE » :

Lire l’analyse

Paradoxe budgétaire de l’Audit ANSSI Louvre : sécuriser les accès pour une part marginale du budget

Les constats officiels de la Cour des comptes (6 nov. 2025) indiquent qu’en 2024 seules 39 % des salles étaient équipées de caméras, avec une montée en puissance étalée jusqu’en 2032. Côté finances, les annexes RA2024 font état de 137,2 M€ de produits d’activité et d’un résultat comptable de 19 M€.

Paradoxe : alors que l’exposition au risque demeure élevée, une sécurisation des accès numériques représente un ordre de grandeur modeste au regard de ces chiffres.

À titre d’illustration, pour un parc estimé entre 500 et 800 postes, un coût indicatif de ≈ 96 € TTC/poste/an équivaut à ≈ 48 000 € à 76 800 €/an, soit environ 0,035 % à 0,056 % des produits 2024 et 0,25 % à 0,41 % du résultat 2024.

Simulation (alignée NIST/ISO), indépendante des débats de 2014 : en adoptant une authentification 100 % hors ligne (preuve de possession, résistante au phishing), de type HSM/PGP, on réduit à la fois le temps perdu aux connexions et les surfaces d’attaque.

Cadres normatifs :

NIST SP 800-63B ·

NIST 800-63-4 (rev en cours) ·

ISO/IEC 29115

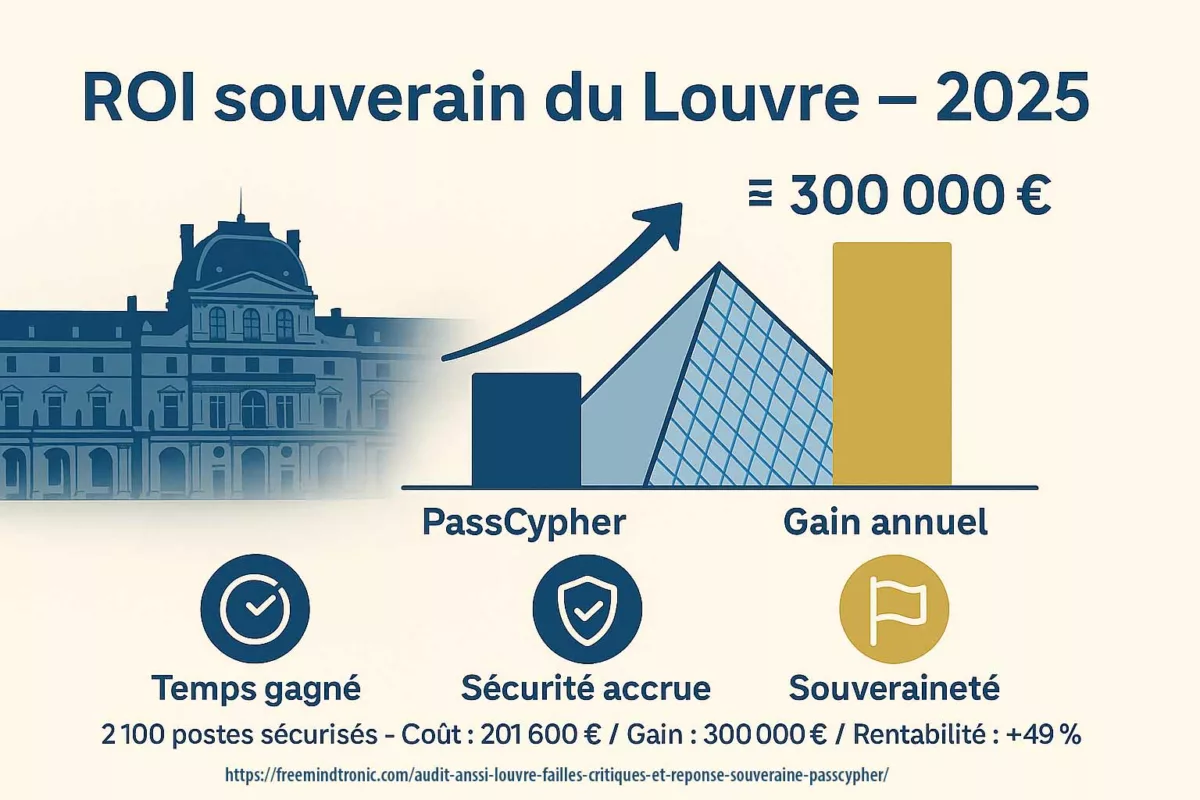

ROI souverain — productivité & sécurité (simulation)

Selon une étude publiée, un agent consacre en moyenne > 11 h/an à la gestion des identifiants (saisie, réinitialisations, pertes de session).

À l’échelle de 2 100 agents, le coût caché agrégé approche ≈ 300 000 €/an.

La mise en œuvre d’une authentification hors ligne (preuve de possession, sans serveur) peut réduire à la fois cette friction et les surfaces d’attaque, avec un coût potentiellement < 0,2 % des produits d’activité.

À l’échelle des 2 100 agents, le gisement de productivité approche 300 k€/an.Cas d’école : modélisation d’un déploiement HSM matériel 100 % offline (ex. PassCypher HSM PGP) pour sécuriser les identités et réduire la friction, avec un coût susceptible de rester < 0,2 % des produits d’activité et un ROI direct positif (jusqu’à ≈ 100 k€ de gains nets/an selon hypothèses).

Notes méthodologiques : les pourcentages sont des ordres de grandeur, dérivés des montants officiels (Cour des comptes, RA2024) et d’une hypothèse de coût par poste. Ils ne constituent pas un engagement budgétaire et doivent être adaptés aux périmètres réels (postes éligibles, profils, contraintes métiers).

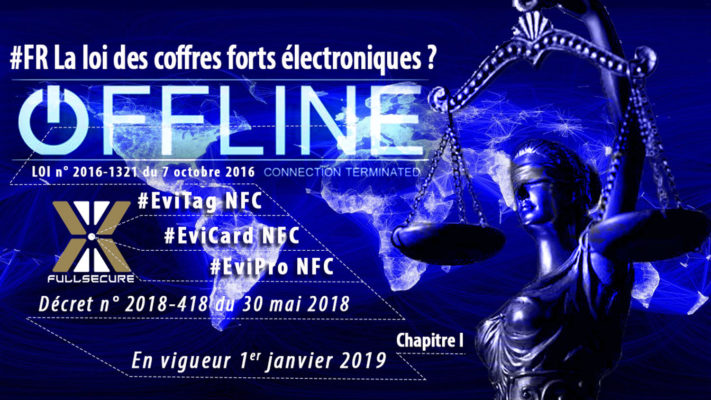

PassCypher : réponse souveraine, brevetée, 100 % hors ligne

Lancé en 2022 avec la version PassCypher NFC HSM, Freemindtronic a introduit la première solution d’authentification et de chiffrement matériel offline par preuve de possession, compatible avec tout système d’exploitation, y compris les environnements anciens (Windows XP, 2000).

En 2024, la version PassCypher HSM PGP étend cette approche à la gestion multi-identités PGP, la signature et le chiffrement hors ligne, offrant un contrôle souverain total sans serveur, sans cloud et sans dépendance logicielle tierce.

Ces solutions brevetées, développées et fabriquées en Andorre, reposent sur une enclave 100 % matérielle et volatile, qui ne conserve aucune donnée persistante et ne requiert aucune connexion réseau pour fonctionner.

🏛️ Rapport ANSSI sur le Louvre : failles critiques, coûts dérisoires, réponse souveraine < 96 €/poste/an

En 2014, un audit de sécurité informatique du Musée du Louvre par l’ANSSI a constaté des vulnérabilités graves : mots de passe triviaux (LOUVRE, THALES) pour des systèmes de sûreté, OS obsolètes, et surfaces d’intrusion internes plausibles. Ces éléments, documentés par des reprises de presse le rapport ANSSI n’étant pas public et repris par des titres internationaux, réapparaissent à la lumière du cambriolage d’octobre 2025 et du rapport public de la Cour des comptes publié le 6 novembre 2025.

⮞ Typologie des failles : gouvernance technique défaillante, dépendance logicielle, absence de doctrine souveraine.

⮞ Réponse stratégique : authentification offline, RAM-only, sans mot de passe ni serveur, compatible avec les 2 100 employés du Louvre.

Extension budgétaire — projection sur 2 100 postes

Le coût de sécurisation souveraine par poste est estimé à < 96 € TTC/an. Pour un parc étendu à l’ensemble des 2 100 agents du Louvre (agents de surveillance, conservateurs, administratifs), cela représente :

- Coût total annuel estimé : 201 600 € TTC

- Part du chiffre d’affaires 2024 : ≈ 0,15 % (sur 137,2 M€)

- Part du bénéfice net 2024 : ≈ 1,06 % (sur 19 M€)

⮞ Conclusion : une sécurisation complète du personnel est budgétairement négligeable, mais doctrinalement décisive.

ROI souverain — productivité et sécurité

Simulation ROI — ordre de grandeur

Selon l’étude Freemindtronic, un agent consacre en moyenne 11 h/an à la gestion des identifiants (saisie, réinitialisations, pertes de session).

- Périmètre : 2 100 postes

- Coût caché actuel (temps perdu) : ≈ 300 000 € / an

- Coût de protection (ordre de grandeur) : ≈ 96 € TTC / poste / an

- Budget annuel estimé : ≈ 201 600 € TTC

- ROI direct : ≈ +49 % • Payback : < 8 mois

Doctrine souveraine — principes de remédiation

- Preuve de possession : élimination des mots de passe partagés, suppression des vecteurs d’ingénierie sociale.

- Volatilité des secrets : aucune donnée persistante, aucune base, aucune synchronisation.

- Interopérabilité rétroactive : compatibilité avec Windows XP/2000, sans mise à jour requise.

- Air-gap d’authentification : aucun serveur, aucune dépendance réseau, aucune exposition externe.

- Auditabilité matérielle : enclave physique, traçabilité locale, conformité RGPD/NIS2 sans collecte.

⮞ Résultat : une sécurité par conception, non par empilement logiciel.

Typologie comparative — du Louvre à l’État

| Critère | Héritage (audit ANSSI 2014) | PassCypher (modèle souverain) |

|---|---|---|

| Mots de passe | LOUVRE, THALES (reprises presse) |

Aucun mot de passe ; preuve de possession |

| Dépendance | Fournisseurs / OS / serveurs | 100 % offline, sans serveur ni cloud |

| Mises à jour | Logiciels non maintenus | Non requises côté serveur |

| Souveraineté | Chaînes externes multiples | Locale, volatile, auditable |

| Coût/poste/an | Non documenté | < 96 € TTC (ordre de grandeur) |

| Données | Traçabilité non précisée | 0 % collecte, 100 % anonymat local |

⮞ Le Louvre devient un cas d’école : la souveraineté ne s’achète pas, elle se conçoit.

Implications sectorielles — musées, archives, bibliothèques

- Musées nationaux : sécurisation des agents et des postes sans refonte réseau.

- Archives publiques : protection des accès sans exposition cloud.

- Bibliothèques patrimoniales : prolongation des postes anciens sans risque cyber.

- Établissements sous tutelle : conformité RGPD/NIS2 sans IAM ni SIEM.

⮞ Recommandation : intégrer l’authentification offline dans les schémas directeurs de sûreté physique et numérique.

Strategic Outlook — 2026 comme tournant doctrinal

Le Louvre illustre un paradoxe : des failles triviales, une solution abordable, mais une inertie doctrinale. En 2026, les opérateurs publics doivent :

- Rompre avec le paradigme mot de passe/serveur

- Adopter la preuve de possession comme standard

- Aligner la cybersécurité sur la souveraineté physique

⮞ Objectif : faire de l’authentification offline un pilier de la sûreté muséale, archivistique et patrimoniale.

– Le rapport ANSSI 2014 reste non public : seules les reprises concordantes sont citées.

– Pour toute action juridique ou réglementaire, exiger une attestation officielle ANSSI.

Pingback: Louvre Security Weaknesses — ANSSI Audit Fallout - Freemindtronic