2025, Tech Fixes Security Solutions, Technical News

SSH VPS Sécurisé avec PassCypher HSM

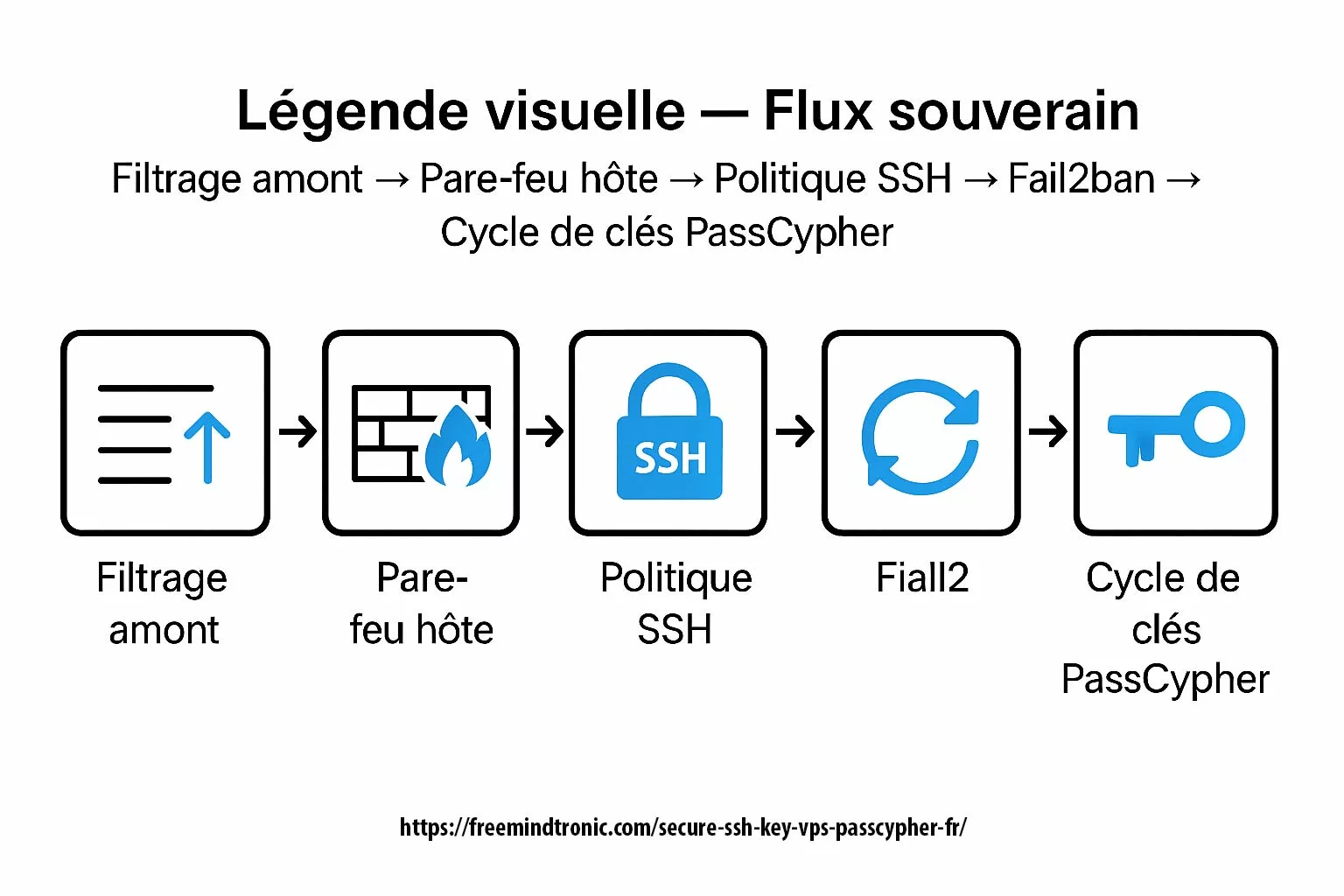

SSH VPS sécurisé avec PassCypher HSM — posture key-only dès le boot via NFC HSM PGP, blocage du port 22, Fail2ban, iptables DROP-first et filtrage amont OVH

Résumé Exécutif

⚡ Objectif

Mettre en production une posture key‑only auditable dès le premier boot : PasswordAuthentication no, injection de la clé publique, blocage du port 22, jail Fail2ban, pare‑feu système et pare‑feu amont (ex. OVH Network Firewall). Port dédié : 49152.

💥 Portée

Serveur vps-d39243a8 (Debian). Accès root via debian (clé publique injectée). HSM utilisé : PassCypher NFC HSM PGP. Stockage matériel optionnel sur EviKey NFC (verrouillage matériel, pas de chiffrement imposé). Compatible multi-cloud : OVH, AWS, GCP, Proxmox, bare-metal.

🔑 Doctrine

Chaîne de confiance matérielle : clés privées chiffrées PGP (AES‑256) via PassCypher, déchiffrement local éphémère, injection publique uniquement côté VPS, journalisation systématique (known_hosts.audit, rotation.log).

Posture zero trust : zéro mot de passe, zéro clé privée en clair, zéro confiance implicite. Portabilité : NFC, QR Code, JSON, HID BLE.

Rotation des clés : génération HSM, test, injection, remplacement atomique, traçabilité souveraine.

🌍 Différenciateur stratégique

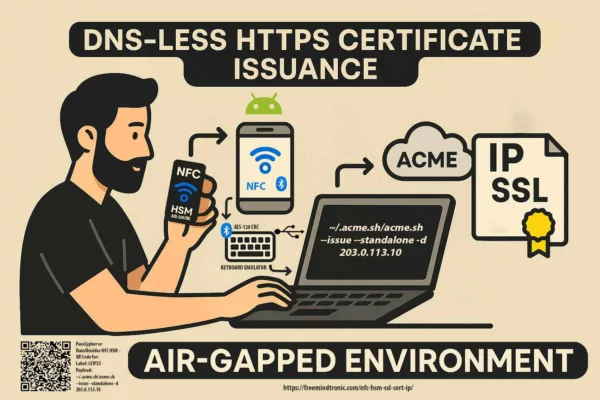

PassCypher NFC HSM PGP adopte une posture zero cloud, zero disque, zero DOM, avec portabilité multi-format (QR, JSON, NFC) et usage multi-mode (NFC, HID BLE, caméra). Jusqu’à 100 passphrases peuvent être injectées via un émulateur de clavier Bluetooth sécurisé en AES‑128 CBC (HID BLE), et le nombre de paires de clés SSH créables est illimité — une rentabilité extrême face aux solutions concurrentes.

Temps de lecture (résumé) : ~1 minute

Temps de lecture (intégral) : ~19 minutes

Temps de test & vérification (commandes incluses) : 10–15 minutes

Temps de lecture total (avec tests) : ~30–35 minutes

Niveau : Infra / SecOps

Posture : Key-only, defense-in-depth

Rubrique : Tech Fixes & Security Solutions

Langues disponibles : FR · EN ·

Type éditorial : Note

À propos de l’auteur : Jacques Gascuel, inventeur Freemindtronic® — architectures HSM souveraines, segmentation de clés et résilience hors-ligne.

PasswordAuthentication no, opérez SSH sur 49152, injectez la clé publique générée par PassCypher NFC HSM PGP, bloquez TCP/22, installez Fail2ban (3 tentatives/5 min, ban 30 min), imposez iptables en DROP par défaut avec exception 49152 + ESTABLISHED, et filtrez en amont via Network Firewall. Journalisez : empreinte serveur, logs SSH/Fail2ban, ledger de rotation de clés.

En cybersécurité d’infrastructure ↑ cette note appartient à la rubrique Tech Fixes & Security Solutions et s’inscrit dans l’outillage opérationnel souverain de Freemindtronic (HSM, segmentation de clés, audit).

- Résumé Exécutif

- Introduction — SSH et durcissement d’accès

- Threat Model — Modèle de menace

- Weak Signals — Signaux faibles

- Secure SSH key VPS PassCypher — key-only sur 49152

- Clés SSH VPS sécurisé avec PassCypher HSM PGP

- Fail2ban : jail

sshd - Pare‑feu système (iptables)

- Pare‑feu en amont (hébergeur)

- Journalisation & doctrine d’audit

- Rotation souveraine des clés SSH

- Note EviKey NFC (verrouillage matériel)

- Ressource associée

- Contre-mesures souveraines pour sécuriser les clés SSH

- Contre mesures souveraines

- What We Didn’t Cover

- FAQ — Questions fréquentes

Introduction — SSH et durcissement d’accès

Depuis plus de deux décennies, SSH (Secure Shell) est la colonne vertébrale de l’administration distante. Né en 1995 de la volonté de remplacer Telnet et rlogin (RFC 4251), il apporte chiffrement des flux, authentification robuste et intégrité des sessions. Rapidement adopté par les distributions GNU/Linux et les hébergeurs, SSH est devenu l’outil standard pour gérer serveurs dédiés, VPS et infrastructures cloud.

L’évolution de SSH a suivi la courbe des menaces. D’abord centré sur le chiffrement du transport, il a ensuite intégré l’authentification par clés asymétriques. Là où un mot de passe peut être intercepté, réutilisé ou brute-forcé, une clé SSH repose sur un couple cryptographique (publique/privée). Le serveur ne stocke jamais la clé privée : il ne conserve que la clé publique autorisée (authorized_keys). L’authentification résulte d’une preuve mathématique, pas d’un secret réutilisable.

Ce changement de paradigme a un impact immédiat :

- Résistance au brute force — une clé RSA 4096 ou ECC P-384 n’est pas attaquable par dictionnaire comme un mot de passe.

- Suppression du mot de passe — en activant

PasswordAuthentication no, le serveur n’accepte plus aucune tentative par mot de passe. - Preuve cryptographique — chaque session repose sur une signature unique générée par la clé privée.

- Auditabilité — chaque clé publique inscrite est traçable et peut être révoquée à chaud.

Dans la pratique, l’usage de clés SSH transforme un VPS en bastion plus difficile à corrompre, en particulier lorsqu’il est couplé à des mesures complémentaires comme Fail2ban, un pare-feu iptables ou un filtrage en amont par l’hébergeur (ex. OVHcloud Network Firewall).

Cette Tech Fixes & Security Solutions prend pour fil conducteur un VPS Debian hébergé chez OVHcloud. Elle illustre l’usage d’un SSH VPS sécurisé avec PassCypher HSM, applicable à tout environnement multi-cloud. Les méthodes décrites s’appliquent à tout serveur distant, quel que soit l’hébergeur ou la plateforme : un VPS chez AWS, un conteneur LXC auto-hébergé, une VM sur Proxmox ou un serveur physique en data center.

⮞ Doctrine constante

Dans un SSH VPS sécurisé avec PassCypher HSM, la posture cryptographique repose sur trois principes : zéro mot de passe, zéro confiance implicite, zéro clé privée en clair. Cette approche garantit une résilience native, même en cas de compromission totale.

⮞ Point clé :

SSH est universel, mais sa sécurité dépend du mode d’authentification choisi. Avec une clé privée gardée dans un HSM PassCypher NFC/PGP, on franchit un seuil : la clé n’existe jamais en clair sur le disque, elle n’est jamais exposée au navigateur ni au cloud, et elle reste utilisable en air-gap.

Threat Model — Modèle de menace

Avant de déployer un VPS avec SSH key-only, il faut cartographier les menaces. Un serveur exposé sur Internet devient immédiatement la cible de scans automatisés. Les attaquants n’ont pas besoin de savoir qui vous êtes : un botnet va tester votre IP dès qu’elle est active. Comprendre ce modèle de menace, c’est anticiper les attaques réelles et dimensionner une défense souveraine.

- Bots & brute force SSH ⛓ — Des millions de tentatives par dictionnaire frappent chaque jour les ports standards (22/tcp). En 30 minutes après mise en ligne, un VPS non durci reçoit déjà ses premières salves. La parade : PasswordAuthentication no, port non conventionnel (49152), clé privée en HSM PassCypher.

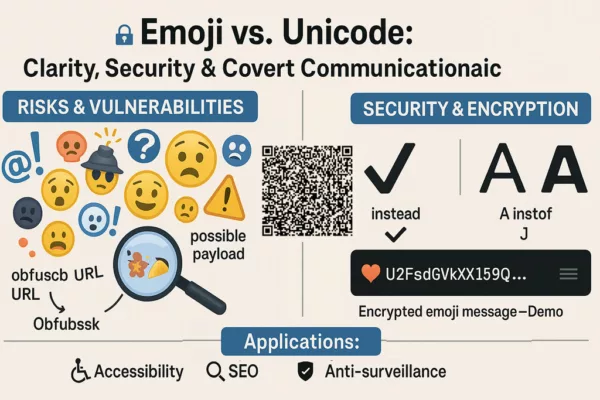

- Compromission logicielle (navigateur, gestionnaire) ⚠ — Les gestionnaires de mots de passe et les extensions de navigateur restent dans le DOM. Ils peuvent être exfiltrés par redressing, phishing ou injection XSS. Déporter la génération et le stockage dans un HSM NFC/PGP élimine ce vecteur.

- Fuite de clé privée côté client ⎔ — Une clé privée en clair dans

~/.sshou dans un gestionnaire cloud est un cadeau pour un malware. PassCypher chiffre la clé avec AES-256 (PGP), ne la déchiffre qu’à la demande et jamais en mémoire persistante. Sans HSM, la fuite devient quasi inévitable tôt ou tard. - Menaces internes & supply chain ⚯ — Qu’il s’agisse d’un employé malveillant, d’un fournisseur de cloud compromis ou d’une chaîne de build infectée, la menace interne reste une réalité. La segmentation matérielle (clé dans un PassCypher NFC HSM, sauvegarde sur EviKey NFC) introduit une barrière supplémentaire, indépendante du fournisseur.

⮞ Synthèse

Les attaques ciblent en priorité le service SSH. Dans un SSH VPS sécurisé avec PassCypher HSM, la clé privée n’existe jamais en clair, ce qui réduit drastiquement les risques côté client comme côté serveur.

Weak Signals — Signaux faibles

Une défense ne s’arrête pas à ce qu’on voit aujourd’hui. Les signaux faibles, eux, annoncent les risques de demain. Ignorer ces micro-tendances, c’est subir demain ce qu’on aurait pu anticiper aujourd’hui.

- Hausse des brute force SSH ciblés ⚠ — Les scanners ne se contentent plus de taper 22/tcp au hasard. Ils détectent désormais les custom ports comme 49152 et adaptent leurs dictionnaires. Le passage en key-only via HSM devient vital, car changer de port ne suffit plus.

- Exploitation des VPS dans les ransomwares ⛓ — De plus en plus de groupes APT utilisent des VPS compromis comme relais, staging ou nœud d’exfiltration. Un VPS faible devient non seulement une porte d’entrée, mais aussi une arme retournée contre d’autres. Votre machine peut servir à attaquer un tiers sans que vous le sachiez.

- Pression réglementaire (NIS2 / DORA) ⚯ — L’Europe impose une traçabilité et une segmentation stricte des accès. Les autorités exigent bientôt que les clés SSH critiques soient hors cloud, auditées et segmentées. Ce qui est aujourd’hui une bonne pratique deviendra demain un impératif légal.

- Industrialisation du phishing SSH ⎔ — Des kits vendus sur le darkweb proposent désormais de piéger les administrateurs SSH via fake login prompts. Si la clé privée reste dans un HSM et non dans un client vulnérable, le phishing perd son effet.

⮞ Synthèse

Les signaux faibles convergent : brute force intelligent, ransomware distribué, pression NIS2/DORA et phishing outillé. Réponse souveraine : PassCypher HSM PGP pour des clés SSH hors cloud, rotation auditable, et defense-in-depth par couches matérielles + réglementaires.

SSH VPS sécurisé avec PassCypher HSM — posture key-only sur le port 49152, auditabilité et résilience intégrée

Premier verrou : éteindre complètement l’authentification par mot de passe. Tant que le serveur accepte un mot de passe, même long, il reste vulnérable aux attaques par dictionnaire ou par fuite d’identifiants. Avec un key-only SSH, le mot de passe disparaît de l’équation et Le serveur ne reconnaît que des preuves cryptographiques (OpenSSH man page). Couplé au port 49152, on réduit la surface d’exposition.

1. Configuration sshd

Éditez le drop-in cloud-init pour désactiver toute tentative password :

/etc/ssh/sshd_config.d/50-cloud-init.conf

PasswordAuthentication no

Puis redémarrez le service :

sudo systemctl restart sshd

2. Blocage du port 22 — posture key-only pour SSH VPS sécurisé avec PassCypher HSM

Le port standard est la première cible des bots. Il faut non seulement changer de port, mais aussi bloquer explicitement le 22 :

sudo iptables -A INPUT -p tcp --dport 22 -j DROP

Cette règle empêche tout retour en arrière “par accident” : même si quelqu’un réactive PasswordAuthentication sur 22, le trafic sera bloqué en amont.

3. Test de verrouillage password

Une fois la bascule faite, testez vous-même pour être sûr :

ssh -o PreferredAuthentications=password -p 49152 debian@51.75.200.82

# Attendu : Permission denied (publickey)

Ce test forcé confirme que le serveur n’accepte plus de mot de passe, même si un bot tente en boucle.

⮞ Synthèse

Avec PasswordAuthentication no et blocage du port 22, le serveur sort du radar des dictionnaires. Couplé au port 49152 et aux clés générées dans PassCypher NFC HSM PGP, l’accès devient un bastion : aucune tentative password n’est possible, seule une clé matérielle valide peut ouvrir la session.

Clés SSH VPS sécurisé avec PassCypher HSM PGP

Une clé SSH n’est pas qu’un fichier dans ~/.ssh. Générée à l’arrache sur un laptop, elle peut fuiter, se retrouver copiée dans un backup cloud, ou dormir en clair sur un disque. Avec PassCypher NFC HSM PGP, la logique change radicalement : la clé privée naît dans un Hardware Security Module (HSM) hors ligne, chiffrée en AES-256 via PGP, et ne circule jamais en clair. Seule la partie publique quitte le HSM.

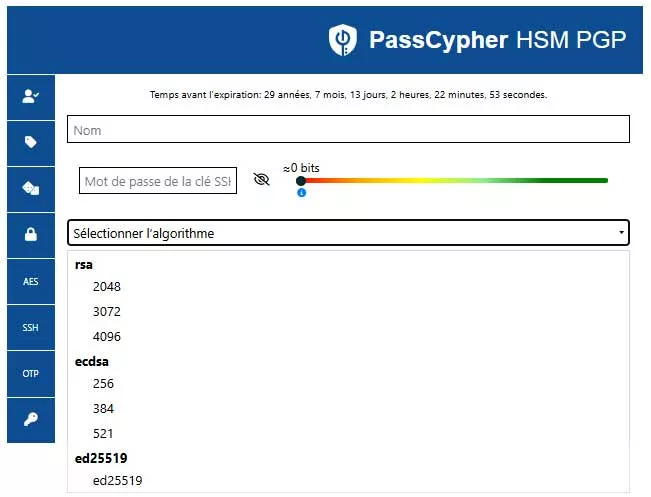

1. Génération RSA/ECC — clé SSH privée chiffrée PGP AES-256

Selon le besoin, on choisit :

RSA 2048 / 3072 / 4096pour la compatibilité maximale.ECC P-256 / P-384 / P-521oued25519pour des clés modernes, plus compactes et résistantes.

Dans les deux cas, la clé privée est immédiatement encapsulée en *.key.gpg, protégée par une passphrase souveraine définie par l’utilisateur, contrôlée en temps réel (entropie Shannon) et demandée via NFC.

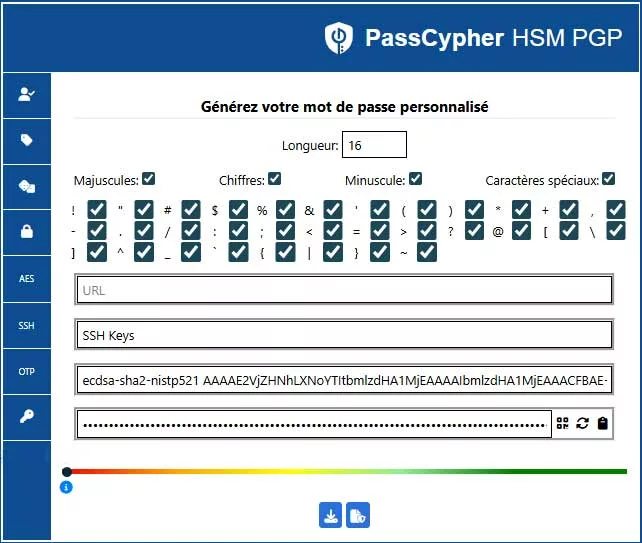

2. Exports multi-formats

PassCypher propose plusieurs modes d’export pour s’adapter aux environnements :

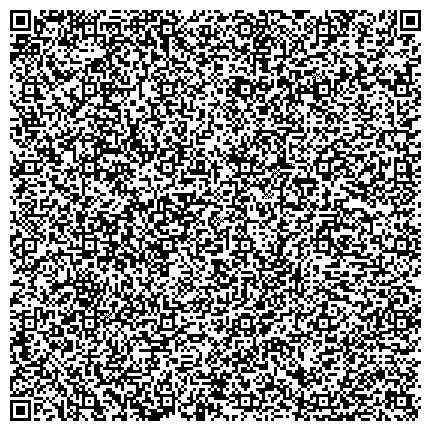

*.pub: clé publique OpenSSH classique (à injecter dansauthorized_keys).*.key.gpg: clé privée chiffrée PGP AES-256, usage quotidien.- QR Code : conteneur temporaire scannable pour injection rapide dans un autre HSM NFC.

- JSON segmenté : export chiffré multi-fragments, parfait pour stockage distribué ou coffre-fort air-gap.

Workflow QR Code — sauvegarde & restauration souveraines

Avec PassCypher HSM PGP, la paire SSH peut être encapsulée dans un QR Code chiffré (clé publique + clé privée chiffrée via passphrase). Le chiffrement repose sur PGP AES-256 (OpenPGP) ; la passphrase bénéficie d’un contrôle d’entropie temps réel (Shannon) lors de la saisie. Ce QR Code devient un artefact portable : sauvegarde en ligne ou hors-ligne (air-gap), restauration contrôlée et traçable — conforme à la doctrine SSH VPS sécurisé avec PassCypher HSM.

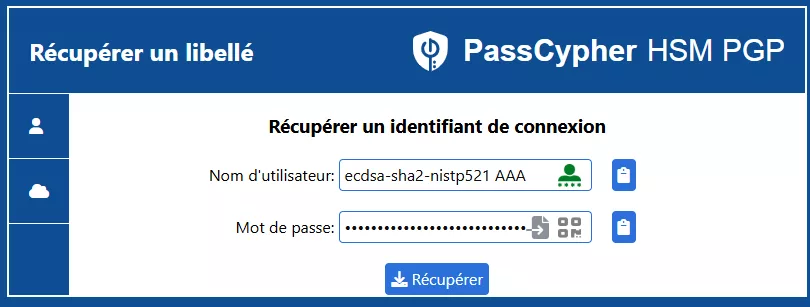

Étape 1 — Saisie souveraine

Étape 2 — QR Code codé

- Portabilité : le QR Code peut être imprimé, archivé offline ou stocké en coffre numérique.

- Audit : chaque artefact (QR, imports/exports) peut être journalisé dans votre

rotation.log.

Étape 3 — Restauration

- Restauration : depuis PassCypher → Récupérer un libellé (scan/glisser-déposer), puis usage immédiat en NFC HSM ou via émulateur de clavier BLE HID pour saisir la passphrase partout (CLI comprise).

Étape 4 — Utilisation multi-mode : NFC, HID, QR

La clé privée chiffrée n’est utilisable qu’après déverrouillage matériel :

- NFC HSM : lecture physique par un terminal PassCypher.

- QR Code → NFC : transfert via caméra, utile pour mobilité ou restauration.

- Émulateur HID Bluetooth (BLE) : usage comme un “clavier matériel” injectant la passphrase et la clé localement, sur n’importe quel système acceptant un périphérique HID USB.

Étape 5 — Doctrine air-gap et portabilité d’un SSH VPS sécurisé multi-cloud

L’approche est simple : la clé reste chiffrée, portable et exploitable même sans réseau. Vous pouvez la stocker sur un support EviKey NFC verrouillé, l’exporter en JSON chiffré ou scanner un QR Code temporaire pour la restaurer. Dans tous les cas : jamais en clair, jamais dans le cloud.

ℹ️ Pour les initiés

AES-256-CFB (Cipher Feedback) pour le flux de données, avec une clé de session dérivée via S2K SHA-256/512, et un Modification Detection Code (MDC) pour détecter toute altération. C’est l’implémentation standard OpenPGP (RFC 4880).⮞ Synthèse

Avec PassCypher NFC HSM PGP, une clé SSH n’est plus un simple fichier sensible mais un artefact souverain : générée hors-ligne, chiffrée en AES-256-CFB avec passphrase souveraine, exportable en QR ou JSON segmenté, et utilisable en NFC ou HID BLE. Zéro mot de passe stocké, zéro cloud, zéro fuite.

Fail2ban : jail sshd

Changer de port et désactiver le mot de passe réduit déjà le bruit. Mais les bots continuent de scanner et d’essayer. Fail2ban agit ici comme un vigile automatique : il scrute les logs, détecte les échecs répétés et bannit l’IP à la volée. Un rempart simple, efficace et indispensable.

1. Installation & configuration

Installez le paquet :

sudo apt install fail2ban

Créez le fichier /etc/fail2ban/jail.local avec un bloc spécifique SSH :

[sshd]

enabled = true

port = 49152

filter = sshd

logpath = %(sshd_log)s

maxretry = 3

findtime = 5m

bantime = 30m

2. Nettoyage, activation & vérification

Avant d’activer, nettoyez les doublons éventuels dans [DEFAULT] et convertissez le fichier si nécessaire :

sudo dos2unix /etc/fail2ban/jail.local

Démarrez et vérifiez :

sudo systemctl restart fail2ban

sudo fail2ban-client status

3. Seuils d’alerte

Par défaut, maxretry est souvent trop permissif. Ici, après 3 échecs en 5 minutes, l’IP est bannie pendant 30 minutes. Sur un bastion sensible, vous pouvez allonger le bantime à plusieurs heures, voire opter pour un bannissement définitif.

⮞ Synthèse

Fail2ban surveille les journaux SSH, applique vos seuils personnalisés et bloque automatiquement les IP abusives. Avec une limite de 3 tentatives sur 5 minutes via le port 49152, les scans automatisés sont neutralisés dès l’amont. Résultat : moins de bruit, plus de clarté dans les logs, et un socle défensif robuste en complément de l’approche SSH VPS sécurisé avec PassCypher HSM. Chaque clé SSH générée est traçable, journalisée et auditable selon les standards de résilience et de souveraineté.

SSH VPS sécurisé multi-cloud avec PassCypher NFC HSM PGP (OVH, AWS, GCP, Proxmox)

- Type : RSA 4096 ou ECC P‑384 générée sur HSM NFC air‑gapped.

- Export :

FMT-VPS.pub(OpenSSH), privée chiffrée*.key.gpg(PGP AES‑256, mot de passe via NFC). - Déchiffrement local (usage) :

gpg --decrypt --output ~/.ssh/FMT-VPS ~/.ssh/vps-fmt-ad-08-2025/FMT-VPS.key.gpg chmod 600 ~/.ssh/FMT-VPS - Injection publique vers le VPS :

cat ~/.ssh/vps-fmt-ad-08-2025/FMT-VPS.pub | ssh -p 49152 debian@51.75.200.82 "mkdir -p ~/.ssh && chmod 700 ~/.ssh && cat >> ~/.ssh/authorized_keys && chmod 600 ~/.ssh/authorized_keys" - Commande OVHcloud : lors de la création, collez

FMT-VPS.pubdans le champ “clé SSH publique” pour un boot key-only immédiat.

⮞ Synthèse

Clés créées sur HSM, privée toujours chiffrée au repos, seule la publique transite vers le serveur ; provisioning OVH = sécurité dès le premier boot.

Pare-feu système (iptables)

Voici la logique, étape par étape : d’abord, on bloque absolument tout le trafic entrant. Ensuite, on ouvre uniquement l’essentiel, à savoir votre port SSH personnalisé (49152) et les connexions déjà établies. Ce modèle dit DROP-first (Netfilter.org) est une bonne pratique souveraine : il réduit drastiquement la surface d’attaque et transforme votre VPS en bastion SSH key-only.

1. Politique par défaut (DROP-first)

Bloquez tout en entrée, sauf ce que vous autorisez :

# Politique par défaut

sudo iptables -P INPUT DROP

sudo iptables -P FORWARD DROP

sudo iptables -P OUTPUT ACCEPT

2. Exceptions minimales (49152 + ESTABLISHED)

Ensuite, on ajoute les règles de survie :

# Loopback

sudo iptables -A INPUT -i lo -j ACCEPT

# SSH sur 49152

sudo iptables -A INPUT -p tcp --dport 49152 -j ACCEPT

# Connexions déjà établies

sudo iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

Résultat : 49152 est la seule porte ouverte, et tout trafic inattendu est éjecté par défaut.

3. Persistance via netfilter-persistent

Sans persistance, vos règles disparaissent au redémarrage. Sauvegardez-les proprement :

sudo apt install iptables-persistent

sudo netfilter-persistent save

À chaque reboot, le système recharge automatiquement vos règles, garantissant la cohérence défensive.

⮞ Synthèse

Un VPS sans firewall est un honeypot involontaire. Avec une stratégie DROP-first + exception unique pour SSH sur 49152, vos surfaces d’attaque s’effondrent et renforcent l’usage d’un SSH VPS sécurisé avec PassCypher HSM. Couplé à Fail2ban et au pare-feu amont, iptables devient la seconde barrière de la doctrine defense-in-depth.

Pare-feu en amont (hébergeur)

Votre VPS ne vit pas dans un vide intersidéral : il est branché sur l’Internet global, balayé en permanence par des scanners et des bots. Laisser tout passer jusqu’au serveur revient à filtrer l’orage avec une passoire. D’où l’intérêt du pare-feu en amont, fourni par la plupart des hébergeurs (OVHcloud, AWS Security Groups, Proxmox avec firewall datacenter, etc.).

1. Configuration dashboard

Chez OVHcloud, vous pouvez activer un firewall réseau (OVHcloud docs) directement depuis l’espace client. C’est un filtre upstream qui bloque le trafic avant même d’atteindre l’IP publique du VPS. Cela réduit le bruit réseau et protège vos ressources système des flots de scans.

2. Filtrage TCP/49152

La règle de base :

- Autoriser uniquement

TCP/49152(votre port SSH customisé). - Optionnel : autoriser ICMP (ping) si vous avez besoin de monitoring.

- Bloquer tout le reste : aucune autre ouverture par défaut.

Avec cette politique, même si quelqu’un tente un scan massif, le trafic n’atteindra jamais votre VPS. C’est une première ligne de défense matérielle.

3. Cumul amont + iptables = defense-in-depth

Le firewall amont n’exclut pas iptables : il le complète. La logique souveraine est simple :

- Niveau 1 — hébergeur : filtre le trafic avant qu’il n’arrive à la VM.

- Niveau 2 — système : iptables ne laisse passer que 49152 et les connexions établies.

- Niveau 3 — applicatif : Fail2ban bannit les IP suspectes après analyse des logs.

C’est la définition même de la defense-in-depth : plusieurs murs successifs, indépendants, qui absorbent l’attaque avant qu’elle ne devienne critique.

⮞ Synthèse

Un pare-feu en amont (OVH ou autre) agit comme un bouclier extérieur : il bloque le bruit global du Net avant qu’il ne frappe votre VPS. Associé à iptables et Fail2ban, il fait passer votre architecture en mode bastion.

Journalisation & doctrine d’audit

Sécuriser un serveur est une étape, mais auditer en continu est ce qui garantit la résilience. En d’autres termes, la journalisation devient vos caméras de surveillance numériques : empreintes SSH, logs Fail2ban, diagnostics système… Chaque ligne enregistrée constitue un artefact souverain. Ainsi, vous pouvez prouver à tout moment la conformité de votre VPS face aux exigences réglementaires (NIS2, DORA) et aux doctrines de sécurité zero trust.

1. Empreinte serveur (ssh-keyscan)

Documentez l’empreinte publique de votre VPS dès le premier contact :

ssh-keyscan -p 49152 51.75.200.82 >> ~/.ssh/known_hosts.audit

Vous créez ainsi un registre des clés serveur. Si un jour l’empreinte change, vous savez que quelque chose cloche (attaque Man-in-the-Middle, rebuild inattendu…).

2. Logs SSH & Fail2ban

Exportez régulièrement les journaux :

sudo journalctl -u ssh > ~/ssh-access.log

sudo journalctl -u fail2ban > ~/fail2ban.log

Ces fichiers racontent qui s’est connecté, qui a échoué, et qui a été banni. C’est votre boîte noire d’incidents.

3. Diagnostic config sshd & jail.local

Un audit proactif vous évite des failles stupides :

# Vérifier qu’il n’y a pas de PasswordAuthentication yes qui traîne

sudo grep -Ri password /etc/ssh/sshd_config.d/

# Déboguer les jails actifs

sudo fail2ban-client -d

# Lire en continu les événements Fail2ban

sudo journalctl -u fail2ban -l --no-pager

Avec ça, vous détectez les directives contradictoires, les doublons de ports et les jails cassés.

4. Ledger des artefacts — auditabilité souveraine avec PassCypher HSM

La doctrine Freemindtronic recommande de consigner chaque événement dans un registre dédié :

known_hosts.audit→ empreintes serveurssh-access.log→ connexions SSHfail2ban.log→ bannissementsrotation.log→ historique des clés SSH

Ce n’est pas de la paperasse : c’est une preuve souveraine. Si demain on vous demande “qui avait accès et quand la clé a été changée”, vous ouvrez le ledger, pas un vieux souvenir.

⮞ Synthèse

Pas d’audit, pas de confiance. Avec des empreintes SSH, des logs exportés et un ledger des artefacts, chaque clé devient traçable, chaque bannissement vérifiable, chaque anomalie détectable. C’est la colonne vertébrale d’une doctrine zero trust.

Clé SSH privée chiffrée PGP AES-256 — sécurité souveraine

Une clé SSH, même générée dans un HSM souverain, n’est jamais définitive. À intervalles réguliers — ou dès qu’un doute surgit — elle doit être remplacée. C’est le principe de la rotation opérationnelle : générer une nouvelle paire, la tester, l’injecter, puis journaliser l’événement. Dans un SSH VPS sécurisé avec PassCypher HSM, cette rotation équivaut à changer les serrures cryptographiques de votre infrastructure.

⮞ Résultat

Aucune clé obsolète ne reste active, et l’ensemble du système reste aligné sur la doctrine defense-in-depth, avec traçabilité et résilience intégrées.

⮞ Étape suivante

Pour maintenir la posture cryptographique d’un SSH VPS sécurisé avec PassCypher HSM, chaque rotation doit s’accompagner d’une génération rigoureuse et d’un export souverain des nouvelles clés.

Clé SSH privée chiffrée PGP AES-256 — sécurité souveraine, zéro exposition avec PassCypher HSM

Dans un SSH VPS sécurisé avec PassCypher HSM, chaque clé privée est générée dans un HSM NFC, puis immédiatement chiffrée en PGP AES-256. Elle n’existe jamais en clair, sauf lors d’un déchiffrement temporaire en RAM pour usage local. Cette posture garantit une sécurité souveraine, hors cloud et hors disque.

1. Génération et export

Depuis votre HSM, générez une nouvelle paire :

# Clé publique OpenSSH + clé privée chiffrée

FMT-VPS-new.pub

FMT-VPS-new.key.gpg

1. Génération et export

Depuis votre HSM, générez une nouvelle paire :

# Clé publique OpenSSH + clé privée chiffrée

FMT-VPS-new.pub

FMT-VPS-new.key.gpg

La clé privée est immédiatement chiffrée en PGP AES-256. Elle n’existe jamais en clair, sauf si vous la déchiffrez temporairement en local pour l’usage.

2. Déchiffrement local temporaire

Pour utiliser la nouvelle clé, déchiffrez-la uniquement en RAM :

gpg --decrypt --output ~/.ssh/FMT-VPS-new ~/.ssh/vps-fmt-ad-08-2025/FMT-VPS-new.key.gpg

chmod 600 ~/.ssh/FMT-VPS-new

Le mot de passe est saisi via NFC, et la clé disparaît de votre disque si vous activez l’option auto-purge.

3. Remplacement atomique authorized_keys

Connectez-vous avec l’ancienne clé encore valide, puis écrasez le fichier :

echo "$(cat ~/.ssh/vps-fmt-ad-08-2025/FMT-VPS-new.pub)" > ~/.ssh/authorized_keys

chmod 600 ~/.ssh/authorized_keys

C’est un remplacement atomique : l’ancienne clé est éliminée en un coup, sans laisser de doublons.

4. Tests et journalisation

Validez immédiatement l’accès :

ssh -i ~/.ssh/FMT-VPS-new -p 49152 debian@51.75.200.82

Et consignez l’opération :

ssh-keyscan -p 49152 51.75.200.82 >> ~/.ssh/known_hosts.audit

echo "# Rotation SSH - $(date)" >> ~/.ssh/rotation.log

Le ledger (rotation.log) garde une trace : quelle clé, quel jour, quelle justification.

⮞ Synthèse

La rotation SSH souveraine évite la dérive opérationnelle : chaque nouvelle clé est générée dans le HSM, testée, injectée puis journalisée. Résultat : une traçabilité complète et une sécurité toujours alignée avec la doctrine zero trust.

La rotation n’est pas une option mais une routine souveraine. Génération sur HSM, usage local temporaire, remplacement atomique et journalisation : chaque cycle devient un artefact traçable, garantissant une infrastructure toujours à jour et hors d’atteinte des clés obsolètes.

Note EviKey NFC (verrouillage matériel)

EviKey NFC n’est pas un gestionnaire logiciel ni un simple coffre chiffré. C’est avant tout une clé USB matérielle souveraine, qui repose sur un verrouillage physique par NFC. Tant qu’elle reste verrouillée, le système d’exploitation ne la voit même pas : elle est littéralement invisible. Une fois déverrouillée via NFC, elle se comporte comme une clé USB classique, mais avec un auto-lock programmable (30 s, 2 min, etc.) qui réduit les risques d’oubli ou de compromission.

Concrètement, dans notre doctrine de sécurité, la clé privée SSH est déjà chiffrée par PassCypher HSM PGP (AES-256). Il n’y a donc aucun besoin de double chiffrement. EviKey vient en complément en apportant deux garanties décisives : un contrôle physique (pas de déverrouillage NFC = pas d’accès) et une résilience hors-ligne air-gap.

Résultat : EviKey devient l’outil idéal pour transporter une clé SSH souveraine chiffrée (fichier *.key.gpg, QR Code temporaire ou JSON segmenté), sans craindre une fuite en clair. Elle agit comme un pare-feu matériel portable, parfaitement intégré à la doctrine souveraine Freemindtronic.

Usage complémentaire

- Stockage matériel : clé privée déjà chiffrée (ex.

*.key.gpg) placée sur EviKey. - Verrouillage physique : invisible tant que non activée par NFC.

- Auto-lock : isolation automatique après usage.

- Couche optionnelle : pas un remplacement de PassCypher, mais un complément de portabilité et de résilience.

⮞ Synthèse

EviKey NFC ajoute une couche physique de verrouillage et d’auto-lock, idéale pour transporter vos artefacts chiffrés. Elle complète PassCypher : la clé reste protégée par AES-256, tandis qu’EviKey garantit l’invisibilité matérielle hors usage.

📖 Ressource associée

Pour un dossier complet sur l’usage d’EviKey NFC dans le stockage sécurisé des clés SSH (mode d’emploi, cas d’usage, doctrine souveraine), consultez : Secure SSH key storage with EviKey NFC HSM.

Annexe : commandes clés

Voici les commandes essentielles pour durcir un VPS Debian avec SSH key-only sur le port 49152, Fail2ban et iptables. Chaque ligne commentée (#) explique son rôle :

# 1. Bloquer le port 22 par défense en profondeur

sudo iptables -A INPUT -p tcp --dport 22 -j DROP

# 2. Tester une connexion forcée par mot de passe (doit échouer)

ssh -o PreferredAuthentications=password -p 49152 debian@51.75.200.82

# Résultat attendu : Permission denied (publickey)

# 3. Exporter les logs SSH pour audit

sudo journalctl -u ssh > ~/ssh-access.log

# 4. Exporter les logs Fail2ban

sudo journalctl -u fail2ban > ~/fail2ban.log

⮞ Synthèse

Ces commandes forment votre kit de survie : blocage de port 22, test forcé password et export de logs. Simples mais vitales, elles garantissent une vérification immédiate de votre posture souveraine et une traçabilité en cas d’incident.

Exemple pédagogique — Clé privée SSH (OpenSSH) —créé par PassCypher HSM PGP

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAACmFlczI1Ni1jdHIAAAAGYmNyeXB0AAAAGAAAABB188vMKS

[... tronqué pour lisibilité ...]

-----END OPENSSH PRIVATE KEY-----

Une clé privée OpenSSH moderne apparaît toujours sous cette forme encadrée.

Lorsqu’elle est chiffrée par une passphrase, le bloc base64 interne n’est lisible que si l’utilisateur fournit ce secret.

Une clé privée OpenSSH moderne apparaît toujours sous forme encadrée. Lorsqu’elle est protégée par une passphrase, le bloc base64 interne reste illisible sans ce secret. Dans un SSH VPS sécurisé avec PassCypher HSM, cette clé privée n’existe jamais en clair : elle est encapsulée et chiffrée en AES-256 via PGP, avec une passphrase stockée souverainement dans le HSM NFC.

⮞ Résultat : même si un fichier *.key fuitait, il resterait inutilisable sans le HSM et la passphrase.

Contre-mesures souveraines pour sécuriser les clés SSH VPS avec PassCypher HSM

Les gestionnaires de mots de passe logiciels (Bitwarden, 1Password, LastPass…) ne gèrent pas la création matérielle des clés SSH. Ils se contentent de stocker les clés privées dans des bases chiffrées, souvent exposées au navigateur ou au cloud. Cela élargit la surface d’attaque et introduit une dépendance logicielle. Les incidents LastPass l’ont démontré : un coffre compromis entraîne la chute de tout l’écosystème.

À l’inverse, PassCypher HSM PGP met en œuvre une garde souveraine. La clé privée SSH n’est pas un fichier vulnérable : elle est générée directement dans un HSM, chiffrée par PGP AES-256, et ne circule jamais en clair. Elle devient un artefact souverain, inviolable et portable.

Atouts souverains

- Multi-format portable : export en

*.key.gpg, QR Code, ou conteneur JSON segmenté. - Multi-mode usage : NFC HSM, import caméra QR, injection HID Bluetooth (émulation clavier).

- Doctrine air-gap : clé utilisable hors-ligne, déverrouillage physique NFC obligatoire.

- Zéro DOM / Zéro Cloud : aucun secret exposé dans le navigateur, aucune dépendance serveur.

- Résilience : sauvegarde possible sur EviKey NFC (verrouillage matériel auto-lock) ou transfert QR → NFC HSM.

Doctrine Zero Trust & Zero Knowledge — zéro mot de passe, zéro clé privée en clair

- Zero Trust : aucun acteur externe (hébergeur, cloud, hyperviseur) n’a accès à la clé privée.

- Zero Knowledge : la clé privée n’existe jamais en clair en dehors de l’enclave HSM.

Comparatif stratégique — pourquoi choisir PassCypher

Contrairement aux HSM cloud (AWS CloudHSM, Azure Key Vault) ou aux clés propriétaires (Yubikey, Nitrokey, SoloKeys), PassCypher NFC HSM PGP repose sur une architecture zero cloud, zero disque, zero DOM. Aucun logiciel tiers requis, aucun secret exposé au navigateur, aucune dépendance serveur.

Sa portabilité multi-format (QR, JSON, NFC), son usage multi-mode (NFC, HID BLE, caméra), et sa compatibilité air-gap en font une solution unique, souveraine et auditable — adaptée aux environnements critiques, auto-hébergés ou multi-cloud.

⮞ Rentabilité et scalabilité

Le HSM NFC PassCypher peut stocker jusqu’à 100 passphrases de sécurité d’accès aux clés privées SSH, injectables via un émulateur de clavier Bluetooth sécurisé (HID BLE en AES‑128 CBC). Ces passphrases permettent d’injecter des clés SSH, des mots de passe ou des secrets — sans jamais exposer la clé privée en clair.

Le nombre de paires de clés privées SSH générables par PassCypher HSM PGP est illimité, sans coût par clé, car cette fonctionnalité est intégrée nativement dans ses services de gestion de secrets et de mots de passe passwordless. Cette capacité rend PassCypher particulièrement rentable pour les infrastructures à haute rotation, les environnements multi-utilisateurs ou les architectures segmentées par rôle.

⮞ Résultat

Une solution souveraine, portable, scalable et indépendante, conçue pour les architectures exigeantes en sécurité, traçabilité et autonomie opérationnelle. PassCypher HSM PGP permet la génération illimitée de paires de clés SSH, l’injection sécurisée via HID BLE, et le stockage de 100 passphrases sans coût par clé — garantissant une rentabilité native et une compatibilité multi-cloud sans dépendance logicielle.

⮞ Synthèse

Contrairement aux gestionnaires logiciels, PassCypher HSM PGP génère et stocke vos clés SSH hors cloud, hors disque et hors DOM. La clé privée n’existe jamais en clair, même localement. Grâce à sa portabilité multi-format (QR, JSON, NFC), son usage multi-mode (NFC, HID BLE, caméra), et sa doctrine zero trust, PassCypher offre une indépendance souveraine, une traçabilité complète et une sécurité opérationnelle sans compromis.

What We Didn’t Cover

À noter — hors périmètre de cette note :

- Durcissement kernel (sysctl.conf, AppArmor, SELinux) — mesures complémentaires mais non traitées ici.

- IDS/IPS (Snort, Suricata) — détection en temps réel des intrusions, hors du scope minimal SSH + firewall.

- Reverse proxy / HAProxy — gestion des flux applicatifs (HTTP/HTTPS), volontairement exclu.

- Resilience snapshots & backups — OVHcloud offre des mécanismes de snapshot/backup non couverts ici.

L’objectif est de se concentrer exclusivement sur la chaîne SSH : génération souveraine des clés, hardening système et défense en profondeur.

FAQ — Questions fréquentes

Cette FAQ condense les questions récurrentes des admins système et SecOps sur forums, tickets et retours terrain.

Elle s’enrichit au fil des signaux faibles et des pratiques souveraines.

Pourquoi choisir le port 49152 ?

Cela ne remplace pas l’authentification par clé, mais réduit le bruit et les tentatives triviales.

Que se passe-t-il si je perds mon HSM ?

Dès la création, votre clé privée SSH est chiffrée en PGP AES‑256, protégée par un secret souverain que vous définissez.

Vous pouvez donc en conserver autant de copies chiffrées que nécessaire, sur différents supports, sans jamais exposer la clé brute.

La restauration est possible via un QR Code compatible NFC HSM ou un conteneur PGP AES‑256‑CBC incluant la clé.

Comment sauvegarder et restaurer ma clé SSH souveraine ?

⮞ En pratique, PassCypher HSM PGP permet de multiplier les sauvegardes chiffrées selon vos besoins :

- Passphrase de la clé privée SSH : QR → NFC HSM PassCypher.

- Archivage en ligne (clé SSH sécurisée et chiffrée) : SSH Sécurisé → Cloud, NAS, e‑mail, etc.

- Archivage hors ligne (clé SSH sécurisée et chiffrée) : SSH Sécurisé → USB, SD, SSD, HDD, CD.

- Supports sans contact : NFC NDEF Cardokey™ Pro, USB NFC EviKey® ou SSD NFC EviDisk®.

- Supports numériques : QR codes lisibles par tout lecteur, y compris via l’interface de récupération PassCypher HSM PGP.

Chaque étape doit être consignée dans un rotation.log pour garantir la traçabilité.

Résultat : l’accès reste bloqué by design pour un attaquant, mais demeure intégralement récupérable par vous.

PassCypher remplace-t-il complètement les gestionnaires logiciels ?

là où les gestionnaires logiciels restent exposés au navigateur.

Les deux peuvent coexister, mais la clé SSH sensible doit impérativement rester en HSM.

Les solutions SSH VPS sécurisées avec PassCypher HSM sont-elles compatibles avec tous les environnements VPS (OVH, AWS, GCP, Proxmox, bare-metal) ?

Le principe reste identique : générer la clé dans PassCypher HSM PGP → injecter la publique → forcer

PasswordAuthentication no.Pourquoi ne pas se contenter de FIDO/WebAuthn ?

De plus, la garde matérielle de PassCypher (PGP, clé segmentée, zéro DOM) évite toute exposition du navigateur.

Le QR Code ou le conteneur JSON segmenté est-il sûr ?

le JSON segmenté impose une reconstruction contrôlée.

Sans la phrase de déchiffrement (via NFC/PassCypher), le contenu est inutilisable.

Compatibilité OS (Windows/macOS/Linux) pour l’usage quotidien ?

L’injection via HID/QR/NFC est aussi possible selon le terminal.

Comment faire une rotation sans risque de lock-out ?

Gardez une session ouverte de secours. Journalisez chaque étape dans

rotation.log et known_hosts.audit.Faut-il utiliser ssh-agent avec PassCypher ?

Utiliser

ssh-agent peut améliorer le confort (pas besoin de retaper la phrase à chaque connexion),mais introduit aussi une surface mémoire.

Pour une posture souveraine, privilégiez l’usage direct ou un agent limité à la session courante.

À quoi sert StrictHostKeyChecking dans SSH ?

Avec known_hosts.audit, vous disposez d’un journal des empreintes serveurs.

Activer

StrictHostKeyChecking yes bloque les attaques de type man-in-the-middle,mais impose une discipline : valider chaque changement d’empreinte manuellement.

Les audits réglementaires (NIS2 / DORA) imposent-ils une rotation des clés SSH ?

Cela implique une rotation régulière des clés SSH, des journaux d’usage (

rotation.log) et la capacité de révoquer les clés à chaud.PassCypher HSM PGP facilite cette doctrine grâce à sa génération souveraine,

son cycle multi-support (QR, JSON, NFC) et son audit natif.

Que faire si mon VPS est touché par un ransomware ?

Un ransomware peut chiffrer le disque ou interrompre les sessions actives, mais il ne peut pas compromettre l’authentification par clé dans un SSH VPS sécurisé avec PassCypher HSM. Grâce au stockage hors ligne des clés privées — dans un HSM, un QR code chiffré ou un conteneur JSON segmenté — la résilience est immédiate. En cas de compromission, il suffit de réinjecter la clé publique depuis vos sauvegardes souveraines pour restaurer l’accès sur une nouvelle instance.

Les clés SSH sont exportables en multi-formats (NFC, QR, JSON), garantissant une portabilité native et une reprise rapide.

⮞ Doctrine : conservez au moins une sauvegarde hors-ligne (QR code imprimé ou JSON chiffré air-gapped). Cette mesure garantit une restauration opérationnelle même en cas d’attaque totale.

Comment gérer plusieurs administrateurs sans partager une seule clé privée ?

authorized_keys.Partager une clé privée est une mauvaise pratique.

Avec PassCypher HSM PGP, chaque admin génère sa propre clé souveraine dans son HSM.

Les publiques sont injectées sur le VPS, et les privées restent chiffrées (PGP AES-256).⮞ Doctrine : un compte VPS = plusieurs clés publiques autorisées. Chaque admin est lié à son artefact cryptographique, chaque rotation est journalisée dans

rotation.log.Les solutions SSH VPS sécurisées avec PassCypher HSM sont-elles compatibles multi-cloud (OVH, AWS, GCP, Proxmox, bare-metal) ?

Que vous déployiez un VPS chez OVH, une instance EC2 AWS, une VM GCP, un LXC Proxmox ou un serveur bare-metal,

la méthode reste identique.⮞ Doctrine : un seul cycle de génération PassCypher suffit pour tout environnement hybride. La clé privée ne circule jamais en clair, quel que soit l’hébergeur.

Puis-je utiliser PassCypher HSM PGP depuis un smartphone en mobilité ?

Sur Android NFC, vous pouvez stocker jusqu’à 100 clés SSH chiffrées dans le HSM.

L’accès nécessite un déverrouillage NFC.Usage multi-mode : QR Code (caméra), conteneur JSON segmenté, ou émulateur HID.

Ce dernier transforme le téléphone en clavier matériel sécurisé branché en USB sur n’importe quel ordinateur.⮞ Doctrine : portabilité + résilience hors-ligne : vos clés restent souveraines, transportables et utilisables partout, même en mobilité.

Puis-je déléguer l’accès temporaire à un consultant ?

Ensuite, injectez la clé publique sur le VPS, une seule fois.

Puis, au bout de sa validité, vous pouvez révoquer l’accès sans toucher aux clés maîtresses,

et journaliser l’événement dans

rotation.log.Est-ce que l’on peut configurer une clé série par environnement (prod, staging, dev) ?

Cela vous permet de segmenter les accès, limiter les blasts radius en cas de compromission,

et maintenir une traçabilité claire dans le ledger (

rotation.log).Comment éviter les collisions d’empreintes SSH entre plusieurs serveurs ?

ssh-keyscan pour collecter les empreintes de chaque serveur dans votre known_hosts.audit. Ensuite, activez StrictHostKeyChecking yes. Grâce à cela, dès que l’empreinte d’un serveur change (reinstall, MITM…), SSH vous alerte au lieu de se connecter, et vous gardez la maîtrise.Puis-je activer l’accès en lecture seule ou scp-only avec des clés SSH PassCypher ?

Pingback: Secure SSH key for VPS with PassCypher HSM PGP - Freemindtronic