Glossaire technique

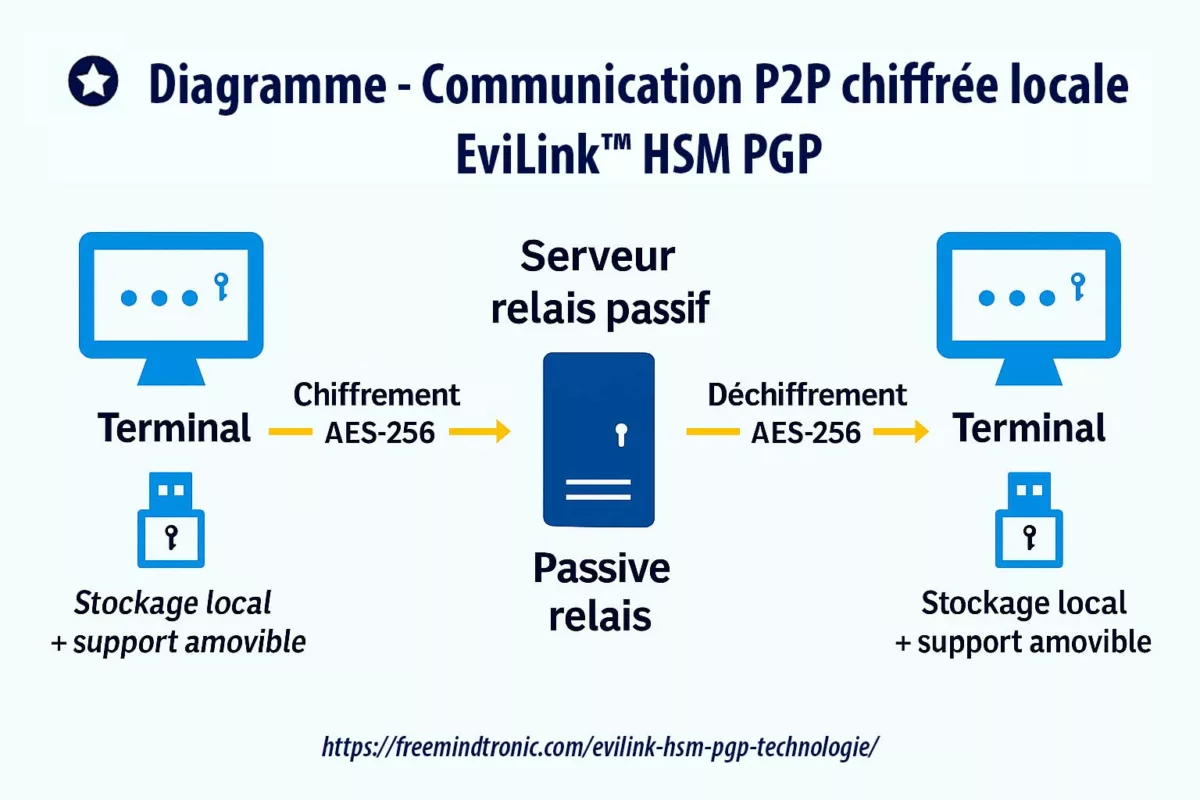

AES-256 :

Algorithme de chiffrement symétrique à clé de 256 bits, reconnu pour sa robustesse face aux attaques classiques et quantiques.

Ainsi, il constitue la base du moteur EviLink™, notamment dans sa version segmentée RAM-native, conforme aux recommandations NIST et ANSSI.

Air-Gap :

Environnement totalement isolé, sans connexion réseau ni dépendance à des services distants.

Par conséquent, il permet l’audit local, la souveraineté maximale et la protection contre les vecteurs d’intrusion réseau.

ANSSI :

Agence nationale française de sécurité des systèmes d’information.

En complément, EviLink™ respecte les doctrines de non-persistabilité, d’exécution RAM-native et de souveraineté numérique définies par l’ANSSI.

API :

Application Programming Interface — interface logicielle permettant l’intégration d’EviLink™ dans des systèmes tiers (ERP, CMS, VPN, navigateurs).

En pratique, elle évite toute refonte applicative et garantit une interopérabilité souveraine.

CBC / GCM :

Modes de chiffrement AES. CBC (Cipher Block Chaining) est séquentiel ; GCM (Galois Counter Mode) offre authentification intégrée et parallélisation.

De plus, ces modes sont compatibles avec les architectures segmentées et les flux encapsulés localement.

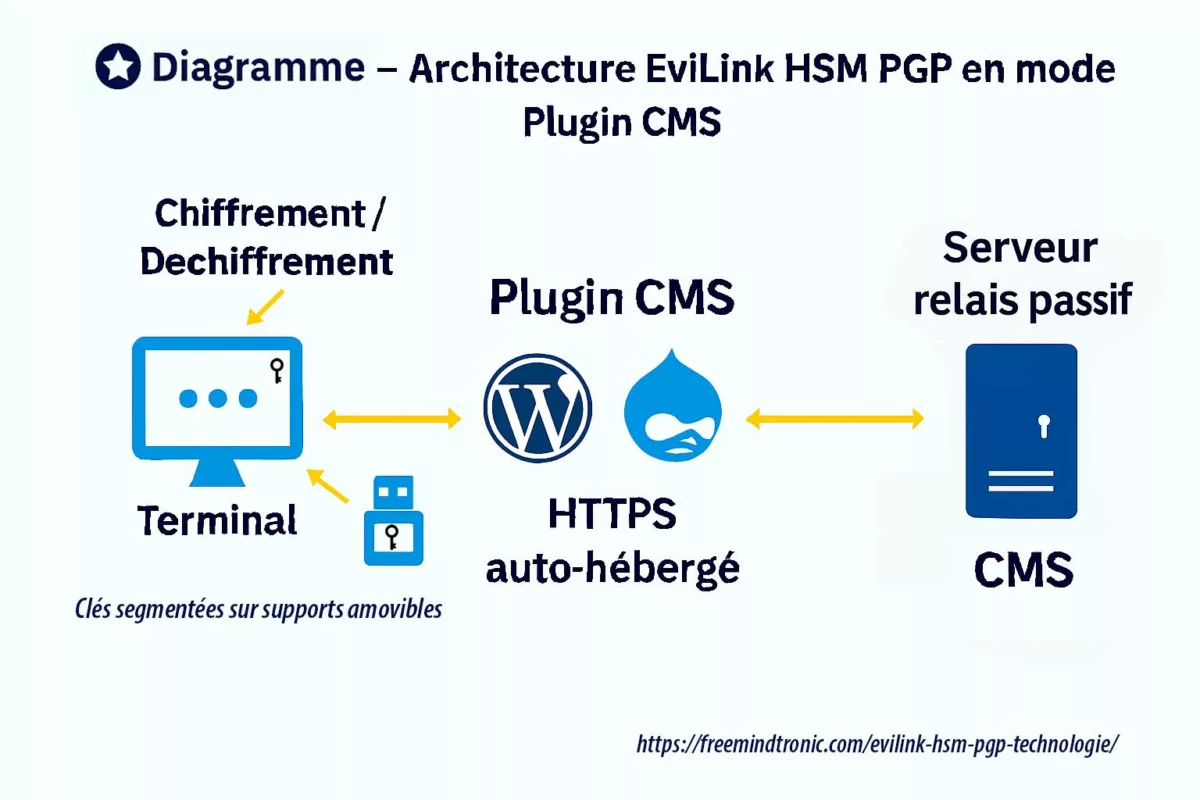

CMS :

Content Management System — système de gestion de contenu web (WordPress, Drupal, Joomla).

À ce titre, EviLink™ s’intègre via extensions ou modules souverains, sans dépendance cloud.

Résistance cryptographique croissante selon le nombre de segments.

Ainsi, pour  segments, la complexité atteint

segments, la complexité atteint  , dépassant les seuils post-quantiques recommandés.

, dépassant les seuils post-quantiques recommandés.

Crypto-agilité :

Capacité d’un système à intégrer de nouveaux algorithmes cryptographiques (Kyber, Dilithium, Falcon) sans refonte.

En conséquence, EviLink™ anticipe les menaces post-quantiques tout en restant conforme aux standards ouverts.

Dérivation entropique :

Processus de génération d’une clé AES à partir de segments concaténés, via une fonction comme HKDF-SHA512, AES-256 segmenté. Certaines architectures EviLink HSM PGP peuvent exploiter des caractéristiques locales du terminal (RAM, horloge, bus matériel) comme source entropique, sans transmission ni stockage.

En pratique, ces empreintes ne sont jamais utilisées comme identifiant, mais comme graine cryptographique non-reconstructible, conforme aux doctrines ANSSI/NIST.

Hypothèse souveraine :

Certaines architectures peuvent exploiter des caractéristiques locales du terminal (RAM, horloge, bus matériel) comme source entropique, sans transmission ni stockage.

En pratique, ces empreintes ne sont jamais utilisées comme identifiant, mais comme graine cryptographique non-reconstructible, conforme aux doctrines ANSSI/NIST.

Encapsulation locale :

Chiffrement des flux au niveau du terminal, sans modification du protocole distant ni dépendance serveur.

De ce fait, elle permet une interopérabilité passive avec des services non souverains.

Entropie cumulée :

Quantité d’aléa cryptographique obtenue par la concaténation de plusieurs segments.

Plus le nombre de segments augmente, plus la complexité devient exponentielle, renforçant la résilience post-compromission.

ERP / CRM / GED :

Systèmes métiers intégrés. ERP (Enterprise Resource Planning), CRM (Customer Relationship Management), GED (Gestion Électronique des Documents).

En pratique, EviLink™ peut s’y intégrer via API ou licence matérielle, sans refonte logicielle.

ETSI :

European Telecommunications Standards Institute — organisme européen de normalisation.

À ce titre, les architectures segmentées et les modèles Zero-Cloud d’EviLink™ s’alignent sur les exigences ETSI pour les systèmes critiques et souverains.

FIPS :

Federal Information Processing Standards — normes américaines pour la sécurité des systèmes d’information.

En conséquence, les algorithmes AES-256 et SHA-512 utilisés dans EviLink™ sont conformes aux standards FIPS 140-2.

Fingerprinting :

Méthode de traçabilité numérique visant à identifier un terminal ou un utilisateur via ses caractéristiques techniques.

En réponse, EviLink™ ne génère aucune empreinte exploitable et neutralise ce vecteur dans ses propres flux, sans modifier le comportement du navigateur ni interférer avec des services tiers.

Harvest Now, Decrypt Later (HNDL) :

Modèle d’attaque consistant à capturer des flux chiffrés aujourd’hui pour les déchiffrer plus tard, une fois les capacités quantiques disponibles.

En anticipant cette menace, EviLink™ utilise une segmentation AES-256 et une exécution RAM-native.

HKDF-SHA512 :

Fonction de dérivation de clé utilisée pour générer une clé AES-256 à partir de segments concaténés.

Elle garantit une entropie cumulée et une non-reconstructibilité, même en cas de compromission partielle.

HSM :

Hardware Security Module — module matériel dédié à l’exécution cryptographique, garantissant l’isolation physique des clés et des opérations sensibles.

En environnement souverain, il constitue une brique fondamentale de la sécurité matérielle.

Interopérabilité OEM :

Intégration d’EviLink™ comme brique cryptographique dans des systèmes tiers (ERP, CMS, navigateurs), via API ou module matériel.

En conséquence, cette approche permet une souveraineté fonctionnelle sans dépendance à une infrastructure cloud ou serveur distant.

Interopérabilité passive :

Surchiffrement local des flux échangés via des services tiers (webmail, messageries, CMS), sans modification de l’infrastructure distante.

De ce fait, EviLink™ permet une compatibilité universelle tout en garantissant la non-persistabilité des données sensibles.

Keylogger :

Logiciel malveillant capturant les frappes clavier.

En réponse, EviLink™ protège contre ce vecteur via authentification segmentée et absence d’entrée clavier persistante.

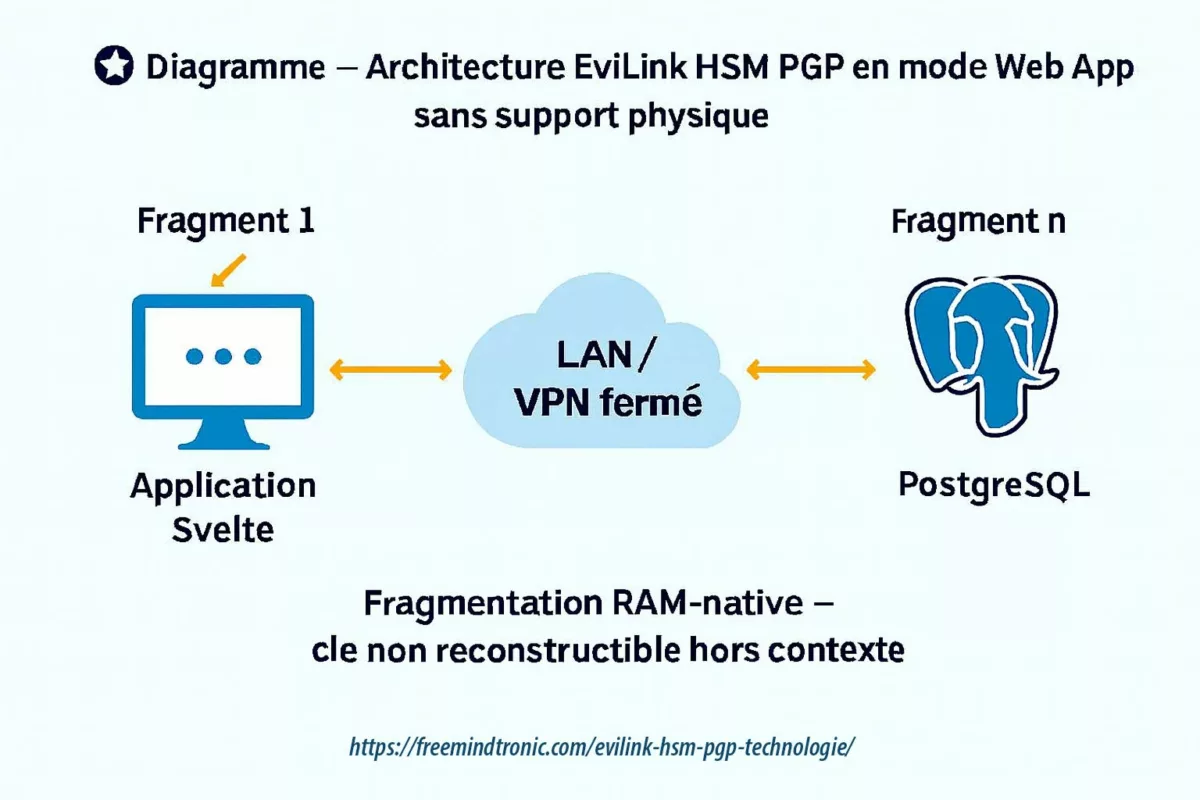

LAN souverain :

Réseau local isolé, sans dépendance externe, permettant des échanges sécurisés en mode P2P ou Air-Gap.

En pratique, il constitue un socle idéal pour les architectures Zero-Cloud et RAM-native.

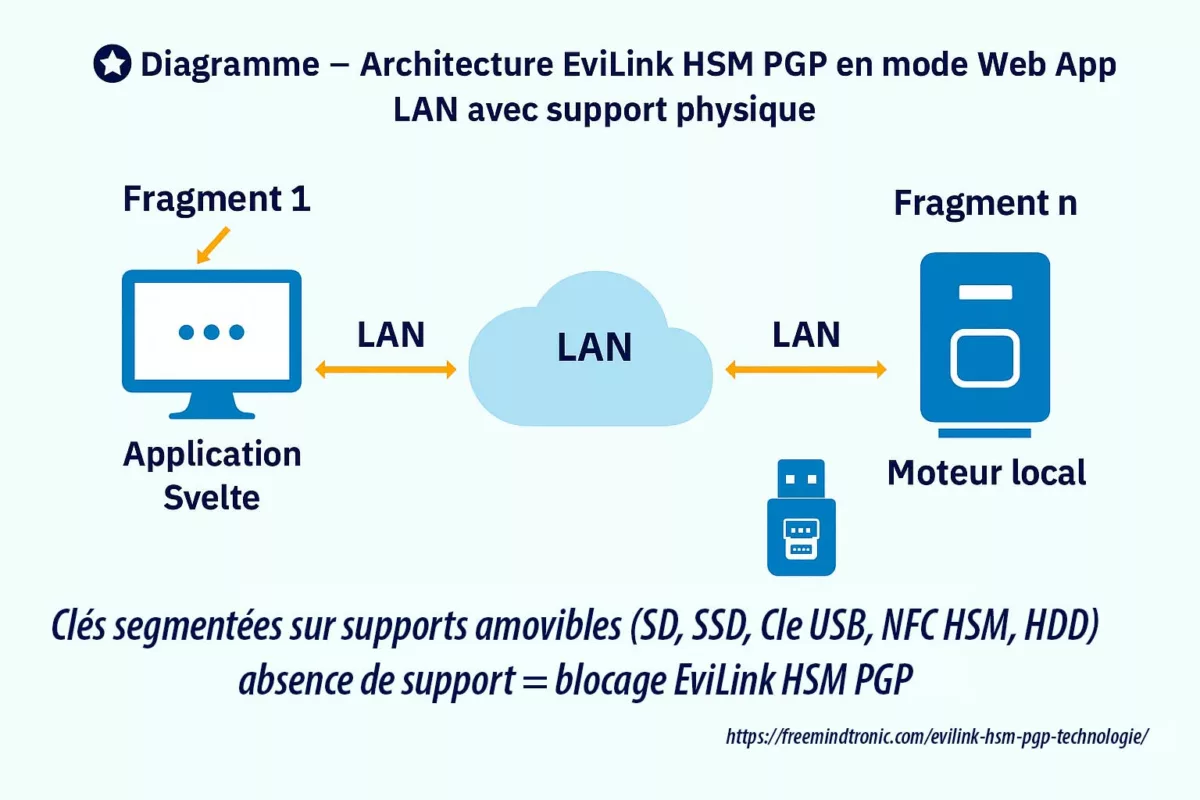

Licence matérielle :

Mécanisme d’activation lié à un support physique (USB, NFC, SSD), garantissant la souveraineté et la non-reproductibilité logicielle.

À ce titre, elle permet une distribution contrôlée et une traçabilité cryptographique sans serveur.

LocalStorage :

Espace de stockage local du navigateur, utilisé pour conserver des données côté client.

Dans le cadre d’EviLink™, il peut héberger temporairement des segments AES, sans transmission réseau ni persistabilité.

Meta-privacy :

Posture garantissant l’absence de métadonnées persistantes ou exploitables.

En conséquence, aucun identifiant, journal ou flux n’est conservé, même en cas d’interopérabilité passive.

NIST :

National Institute of Standards and Technology — organisme américain de référence en cryptographie.

En pratique, EviLink™ respecte les recommandations NIST pour AES-256, SHA-512, HKDF, PBKDF2 et les principes de crypto-agilité post-quantique.

OpenPGP :

Format normatif de chiffrement et de signature défini par la RFC-4880.

À ce titre, il est utilisé dans EviLink™ pour encapsuler les fragments et assurer l’interopérabilité avec les systèmes compatibles PGP.

Pattern recognition :

Technique d’analyse comportementale utilisée par l’IA pour détecter des régularités dans les flux.

En réponse, EviLink™ empêche toute captation exploitable via fragmentation et encapsulation locale.

PBKDF2 :

Fonction de dérivation de clé basée sur mot de passe, utilisée pour renforcer la résistance aux attaques par dictionnaire ou force brute.

En complément, elle peut être combinée à une segmentation AES pour une sécurité renforcée.

PCS :

Post-Compromise Security — capacité d’un système à préserver la confidentialité des échanges même après compromission partielle ou totale d’un terminal.

En pratique, EviLink™ atteint ce niveau via exécution RAM-native et fragmentation cryptographique.

PGP :

Pretty Good Privacy — standard de chiffrement hybride défini par la RFC-4880.

Utilisé dans EviLink™, il permet l’encapsulation, la signature et l’interopérabilité des données chiffrées.

Quantum-Resilient :

Désigne les systèmes capables de résister aux attaques par ordinateurs quantiques, notamment via Grover ou Shor.

En anticipant ces menaces, EviLink™ utilise AES-256 segmenté et une exécution RAM-native pour garantir une résilience post-qubit.

RAM-native :

Traitement exclusivement en mémoire volatile (RAM), garantissant l’absence de persistance ou d’écriture disque.

De ce fait, les clés segmentées et les opérations sensibles restent non-reconstructibles après exécution.

RFC :

Normes techniques ouvertes définies par l’IETF (Internet Engineering Task Force).

Par exemple, la RFC-4880 définit le format OpenPGP utilisé dans EviLink™ pour l’encapsulation, la signature et l’interopérabilité des données chiffrées.

RFC-4880 :

Norme définissant le format OpenPGP, utilisée pour l’encapsulation, la signature et l’interopérabilité des données chiffrées.

En complément, elle garantit la compatibilité avec les systèmes PGP existants.

Segment AES-256 :

Fragment autonome de 256 bits utilisé dans la construction d’une clé AES segmentée.

Chaque segment est stocké sur un support distinct, garantissant une entropie cumulée et une non-reconstructibilité.

SHA-512 :

Fonction de hachage cryptographique utilisée pour garantir l’intégrité des données et la traçabilité des opérations.

En pratique, elle est utilisée dans EviLink™ pour dériver les clés et vérifier les signatures.

Side-channel :

Type d’attaque exploitant des fuites physiques (temps, consommation, bruit électromagnétique) pour extraire des clés.

En réponse, EviLink™ neutralise ces vecteurs via exécution RAM-native et purge immédiate.

Sovereign Identityless Model :

Modèle de sécurité dans lequel aucun identifiant personnel, pseudonyme ou métadonnée persistante n’est requis pour accéder aux services.

Ce paradigme garantit une non-traçabilité native, une absence totale de profilage, et une souveraineté cryptographique sans dépendance à des tiers.

Utilisé dans EviLink™, il permet des échanges P2P sans authentification centralisée ni empreinte numérique exploitable.

TLS 1.3 souverain :

Canal sécurisé configuré sans dépendance à des autorités de certification publiques.

En pratique, il est utilisé pour les échanges VPN ou CMS dans un cadre souverain et non-persistant.

Tunnel RAM-à-RAM :

Canal de chiffrement local entre deux instances en mémoire volatile, sans passage par disque ni réseau.

Ce mode garantit une non-persistabilité totale et une exécution souveraine.

Tunnel RAM-to-RAM :

Canal de chiffrement local entre deux instances en mémoire volatile.

Par conséquent, il permet des échanges souverains sans passage par disque ni réseau, garantissant une non-reconstructibilité native.

VPN :

Virtual Private Network — tunnel sécurisé entre deux points.

Dans EviLink™, le VPN est configuré en TLS 1.3 souverain, sans dépendance à des CA publiques ni journalisation distante.

Zero-Cloud :

Modèle sans recours à un cloud, serveur distant ou API externe.

En conséquence, toutes les opérations sont locales, décentralisées ou en mode Air-Gap, garantissant une souveraineté totale.

Pingback: P2P WebRTC Secure Messaging — CryptPeer Direct Communication End to End Encryption - Freemindtronic

Pingback: CryptPeer messagerie P2P WebRTC : appels directs chiffrés de bout en bout - Freemindtronic

Pingback: Missatgeria P2P WebRTC segura — comunicació directa amb CryptPeer - Freemindtronic

Pingback: Silent Whisper espionnage WhatsApp Signal : une illusion persistante - Freemindtronic

Pingback: Cyberattaque HubEE : rupture silencieuse de la confiance numérique - Freemindtronic